Чем отличается AT от AMT: «робот» или классический «автомат»

Как известно, сегодня все автоматические трансмиссии принято называть АКПП. При этом «автоматом» может называться как классическая гидромеханическая КПП с гидротрансформаторам, так и вариатор CVT или роботизированная механика РКПП.

С учетом того, что коробка-робот также может быть представлена двумя типами КПП (например, полуавтоматическая механика АМТ и преселективная коробка типа DSG), у многих автолюбителей при выборе автоматической трансмиссии нередко возникают сложности.

Далее мы отдельно рассмотрим, что такое AT и АМТ, какие преимущества и недостатки имеют коробки данных типов, а также на что следует обратить внимание при выборе автомобиля с тем или иным видом автоматической коробки передач.

Содержание статьи

Автоматическая коробка АТ или АМТ: особенности КПП

Прежде всего, изначально автомобили оснащались всего двумя типами коробок передач: традиционная механика и гидромеханический автомат АКПП (он же AT).

Если же говорить об АТ, данный тип коробок передач появился немногим позже, чем МКПП. Долгое время такая коробка оставалась единственным типом автомата, благодаря чему вплоть до сегодняшнего дня продолжает являться одним из самых распространенных типов АКПП.

- Теперь давайте рассмотрим классическую АКПП и относительно недавно появившиеся роботы типа АМТ более подробно. Начнем с традиционного автомата.

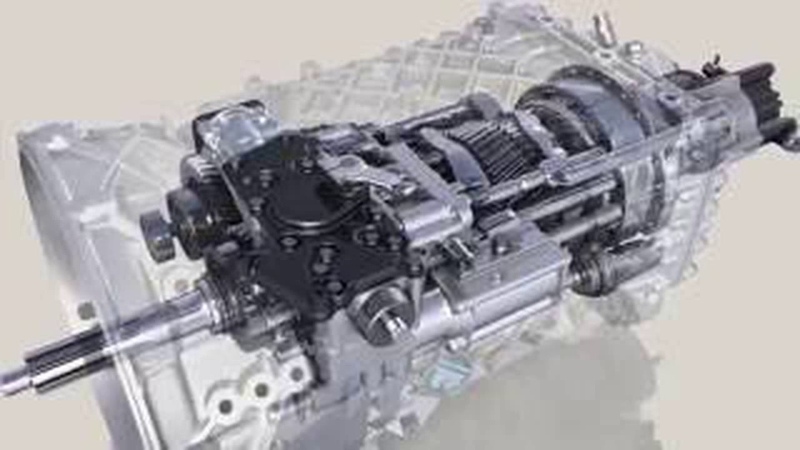

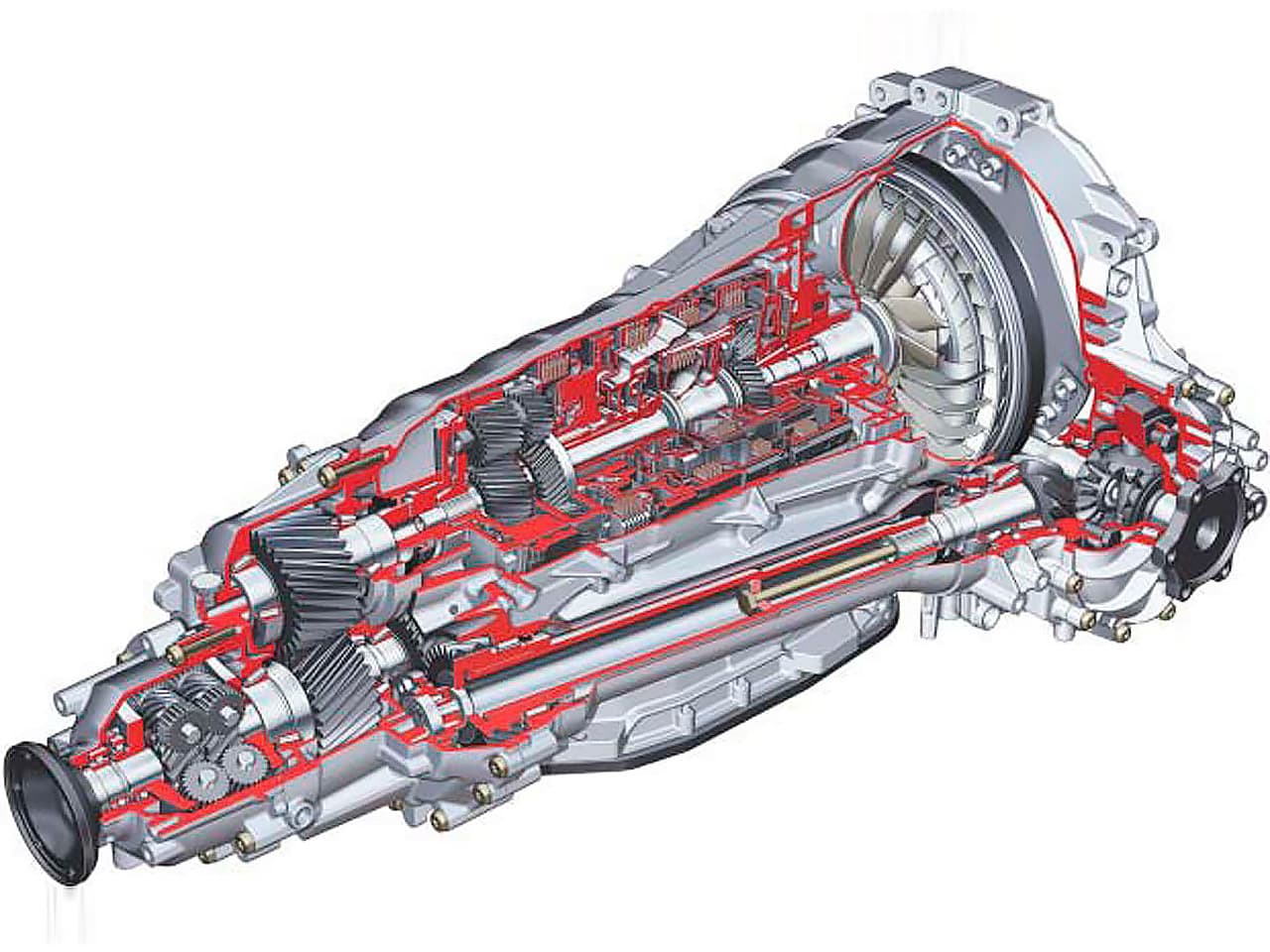

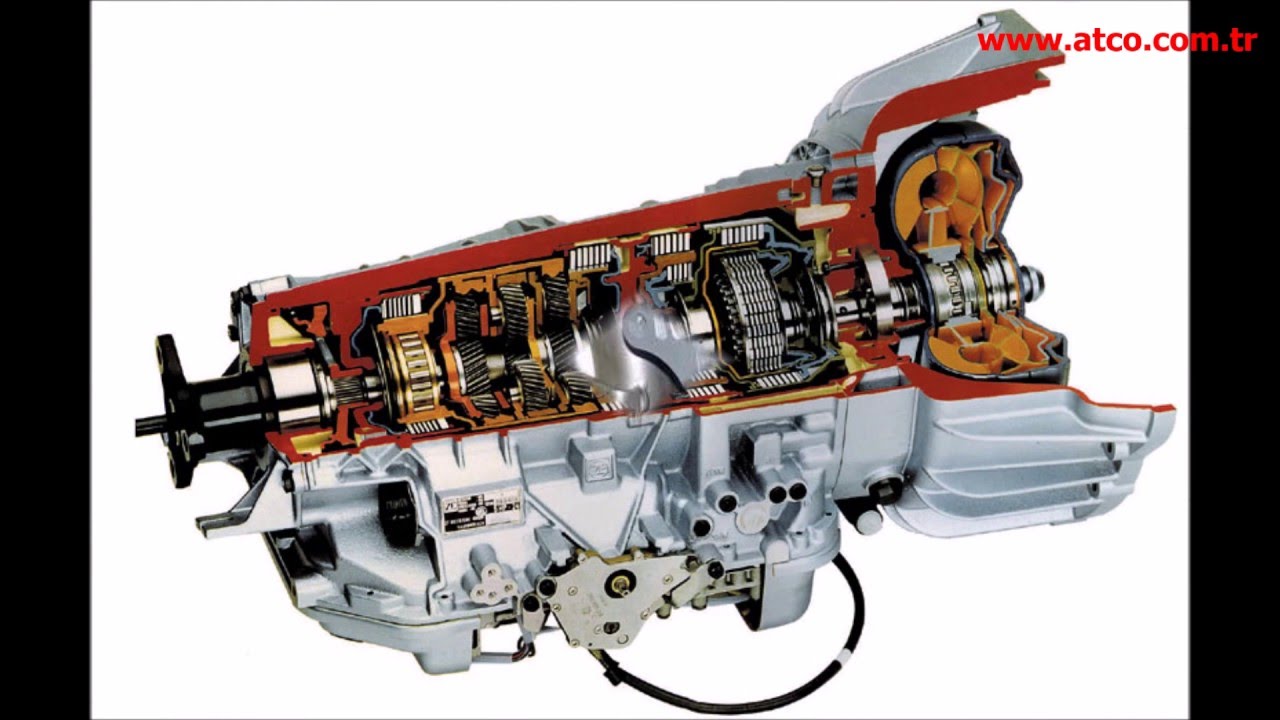

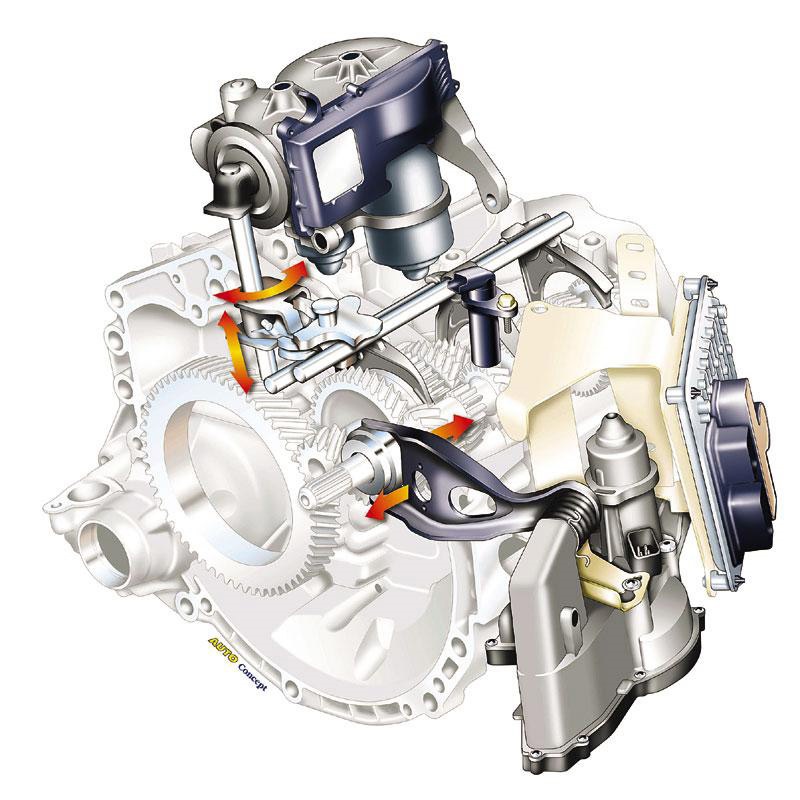

Итак, гидромеханическая АКПП представляет собой сложное и дорогостоящее устройство, в котором сочетаются элементы гидравлики, механики и электроники. АКПП, в отличие от вариатора, является коробкой ступенчатого типа, то есть имеет фиксированные передачи.

АКПП, в отличие от вариатора, является коробкой ступенчатого типа, то есть имеет фиксированные передачи.

Такая коробка не получила привычного механического сцепления, так как крутящий момент от ДВС на трансмиссию передается через специальное устройство («бублик» АКПП или гидротрансформатор).

Важную роль в таких автоматах играет трансмиссионная жидкость ATF (масло АКПП). Указанная жидкость является не просто смазкой, а рабочим телом. В гидротрансформаторе происходит преобразование крутящего момента и затем осуществляется его передача на коробку именно через жидкость.

Также трансмиссионное масло в АКПП подается под давлением по каналам гидроблока, то есть ATF воздействует на исполнительные механизмы для включения передач. Перераспределение потоков жидкости происходит путем открытия и закрытия клапанов (соленоидов), работой которых управляет ЭБУ АКПП.

При этом классический автомат (с учетом особенностей его устройства и работы) нуждается в большом количестве трансмиссионного масла, чувствителен к качеству ATF и состоянию жидкости. Также агрегат не рассчитан на постоянные высокие нагрузки, «боится» длительных пробуксовок, резких стартов, езды на высоких оборотах.

Еще наличие гидротрансформатора означает, что КПД такой коробки несколько ниже по сравнению с аналогами (на 10-15%), что означает повышенный расход топлива и потери в динамике разгона.

Средний ресурс таких АКПП составляет 200-250 тыс. км., но только при условии своевременного и качественно обслуживания, а также соблюдения целого ряда правил в рамках эксплуатации ТС, оснащенных автоматом данного типа. Еще добавим, что ремонт АКПП также зачастую получается сложным и дорогим.

Коробка АМТ: плюсы и минусы

Теперь вернемся к АМТ (автоматизированная механическая трансмиссия).

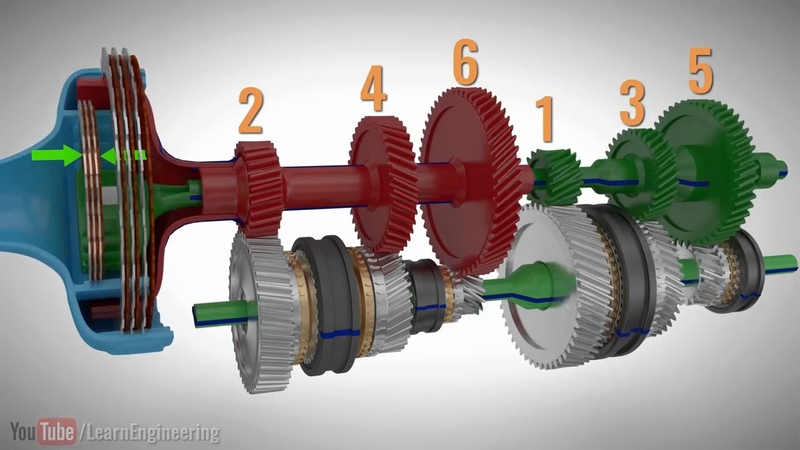

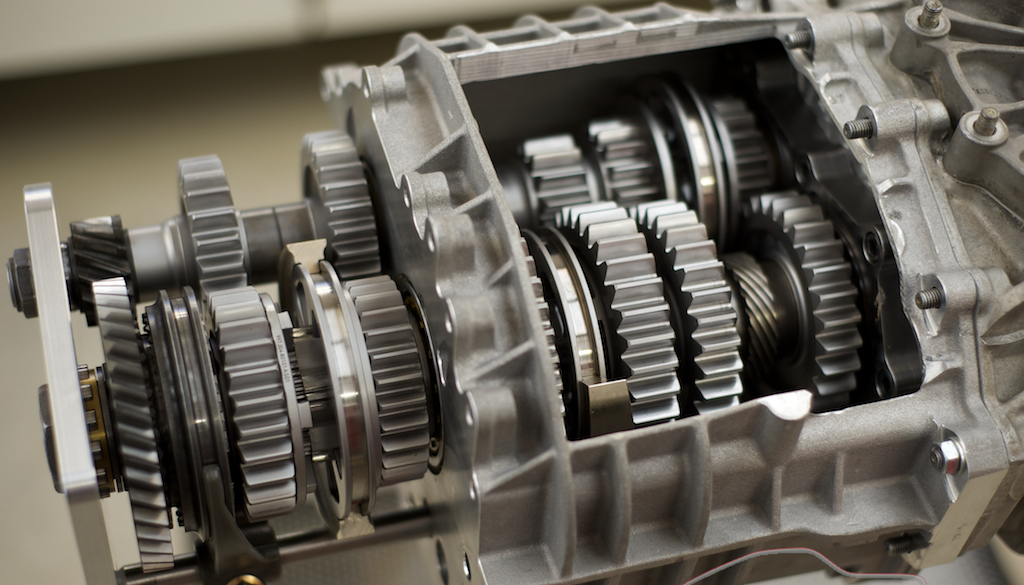

Как уже было сказано выше, АМТ намного ближе к механической коробке передач. Фактически, такой робот — механика, которая управляется посредством электронного блока и сервомеханизмов. Данное решение позволяет значительно снизить стоимость производства самой коробки (до двух раз по сравнению с АT), а также повысить надежность и ремонтопригодность агрегата.

Также в АМТ используется обычное механическое сцепление, благодаря чему с данной трансмиссией автомобиль получает приемлемую разгонную динамику одновременно с повышенной топливной экономичностью.

Параллельно стоит отметить, что наличие режима Типтроник позволяет водителю переключать передачи в ручном полуавтоматическом режиме при такой необходимости, задействовать весь потенциал двигателя, преодолевать сложные участки на дороге и т.д.

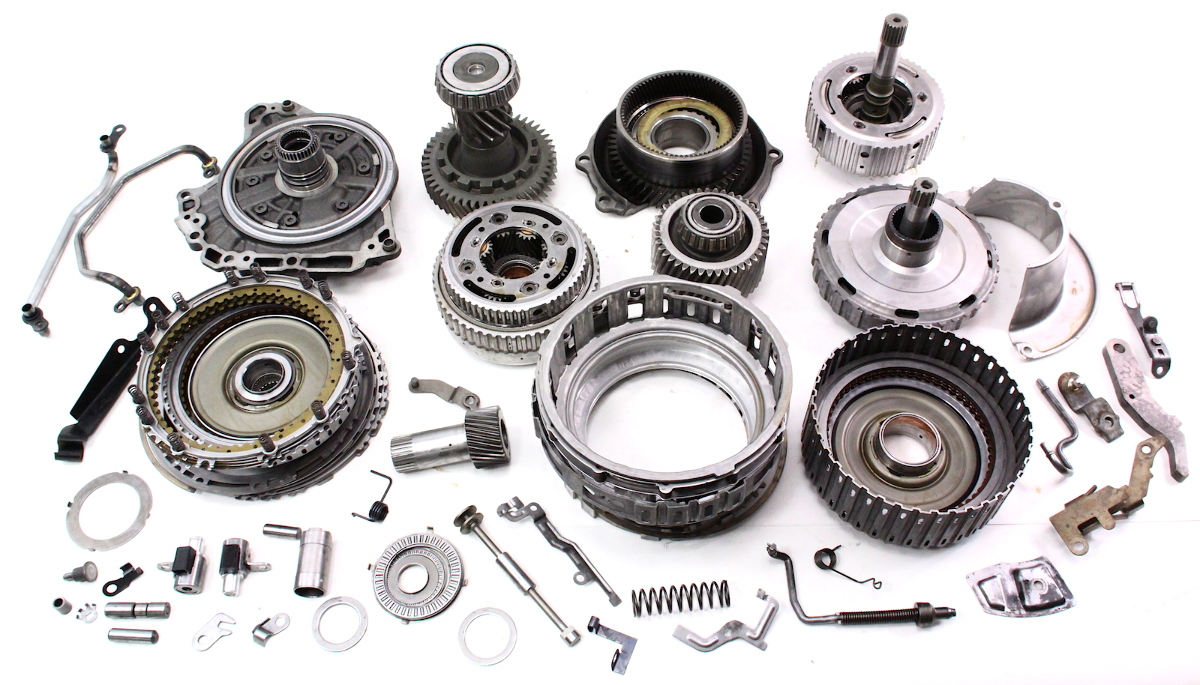

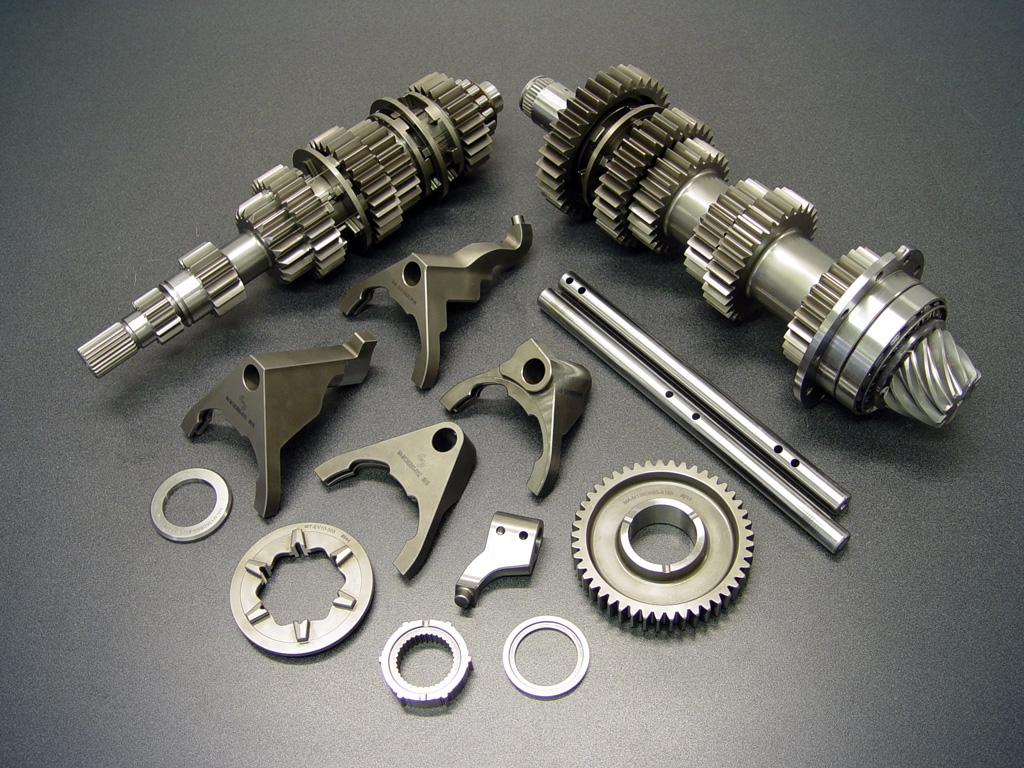

Если просто, АМТ включает в себя:

- механическую коробку;

- приводы сцепления и передач;

- фрикционное сцепление;

- датчики и ЭБУ коробкой;

В зависимости от конструкции, могут быть использованы два типа приводов сцепления (электрический привод сцепления от электродвигателей и гидравлический с набором гидроцилиндров и электромагнитных клапанов).

Гидропривод на практике работает быстрее и эффективнее, однако его стоимость намного выше. По этой причине такой привод обычно используется на спорткарах и коробках-роботах с двойным сцеплением (преселективная коробка передач).

Казалось бы, производителям удалось получить комфорт автомата и одновременно простоту и надежность механической коробки МКПП. Однако на деле это не совсем так. Прежде всего, пострадал комфорт по сравнению с классическим автоматом. АМТ может дергаться при переключениях, появляются задержки при переключениях и провалы, что заметно снижает комфорт при эксплуатации.

Еще низкая скорость переключения передач на трансмиссиях с электрическим приводом приводит к разрыву потока мощности, динамика автомобиля ухудшается. Также возникают нарекания на ресурс и надежность однодисковых роботов АМТ. Хотя в основе лежит проверенная временем механическая коробка, которая управляется электроникой, проблемы обычно возникают не с самой КПП, а с исполнительными механизмами, электронными компонентами и сцеплением.

Также возникают нарекания на ресурс и надежность однодисковых роботов АМТ. Хотя в основе лежит проверенная временем механическая коробка, которая управляется электроникой, проблемы обычно возникают не с самой КПП, а с исполнительными механизмами, электронными компонентами и сцеплением.

Примечательно то, что ресурс сервомеханизмов небольшой (около 100 тыс. км.), при этом они плохо поддаются ремонту и требуют замены. Для многих владельцев высокая стоимость подобных устройств является крайне неприятным сюрпризом.

Также на таких роботах быстро изнашивается сцепление. Часто менять его нужно уже к 60-70 тыс. км. По мере износа точка схватывания сцепления смещается, коробка может начать дергаться или переходит в аварийный режим. По этой причине нужно регулярно выполнять адаптацию сцепления коробки робот.

Получается, хотя робот похож на МКПП, однако все равно подходит только для спокойной и плавной езды. Также по надежности такая КПП уступает механике и часто требует ремонта раньше, чем АКПП.

Что в итоге

Как видно, однозначно ответить на вопрос, что лучше, AT или AMT, достаточно сложно. С одной стороны, низкая себестоимость производства позволяет сделать АМТ робот более доступным. Однако не следует забывать о том, что комфорт и надежность в этом случае несколько пострадают.

Также ошибочно надеяться на простоту и ремонтопригодность МКПП при выборе АМТ, так как замена сервомеханизмов, исполнительных устройств и сцепления в случае с роботом получается достаточно затратными операциями.

Если же возникает необходимость ремонта, следует быть готовым к серьезным затратам. Как правило, это касается не только самой коробки, но и гидротрансформатора. Напоследок отметим, что более достойной альтернативой классическим АТ сегодня можно считать уже не АМТ, а коробки робот с двойным сцеплением (типа DSG или Powershift).

Такая коробка является симбиозом автомата и робота, при этом лишена основных недостатков АМТ. Однако минусом можно считать высокую стоимость, среднюю надежность, низкую ремонтопригодность и недостатки, которые позаимствованы от классического автомата.

Что же касается АМТ, такая КПП сегодня зачастую ставится на бюджетные городские авто и подходит для спокойной езды в автоматическом режиме с возможностью перехода на ручное управление. Получается, коробка АМТ позволяет обеспечить больше комфорта, чем механика МКПП, однако по ряду показателей сильно не дотягивает до полноценной коробки автомат AT.

Читайте также

Коробка атм что это – Защита имущества

С механической коробкой передач всё всегда было предельно ясно, но появление новых трансмиссий заводит автолюбителей в тупик при выборе машины. Коробка робот и автомат: в чём разница, каковы преимущества каждой трансмиссии и на чём в итоге остановить свой выбор?

Имея ранее ограниченный выбор трансмиссий, автолюбители при покупке транспортного средства могли отдать предпочтение только механике или автомату. Сейчас же активное развитие автомобильной индустрии привело к появлению новых трансмиссий, и выбор становится уже не таким простым. Интерес представляет коробка робот и автомат: в чём разница между этими трансмиссиями и как между ними выбирать?

Чем отличается робот от автомата

Чтобы понять, чем отличается коробка автомат от робота, стоит разобраться с принципом работы каждой из указанных трансмиссий и устройством системы в целом.

Устройство и принцип работы АКПП

В основе автоматики система управления, гидротрансформатор и сама КПП планетарного типа с конкретными шестернями и фрикционами. Благодаря подобной конструкции скорости переключаются в автономном режиме без участия водителя. Ориентиром в данном случае являются такие параметры, как режим движения, нагрузка и обороты двигателя.

Дополнительно рекомендуем прочитать статью нашего специалиста, посвящённую тому, как правильно ездить на автомате.

Читайте также очень познавательную статью нашего специалиста, рассказывающую о том, как правильно ездить на механике.

Что такое вариаторная коробка передач и каковы её особенности? Узнайте об этом из материала нашего специалиста.

Также советуем прочитать статью нашего эксперта, в которой подробно рассказывается об особенностях АКПП Aisin.

Актуальность установки автомата наблюдается на грузовых и легковых машинах, а также автобусах. Если автомобиль переднеприводный, конструкция АКПП дополняется дифференциалом и главной передачей.

Устройство и принцип работы РКПП

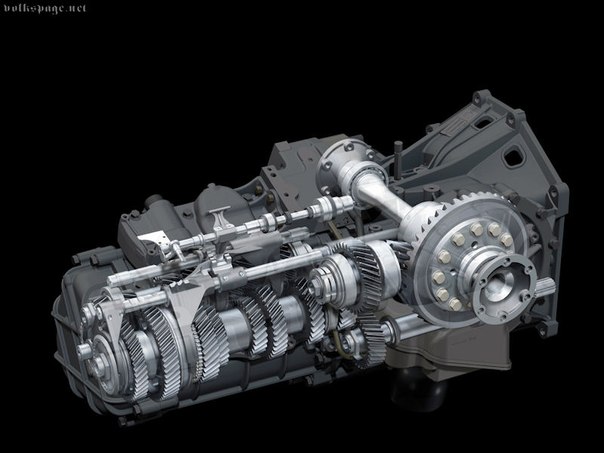

Первое, чем отличается робот от автомата — особая конструкция, сочетающая в себе возможности механической и автоматической КПП. По сути, механика в данном случае дополнена автоматическим управлением с исполнительными механизмами, которые отвечают за переключение передач и работы сцепления. Переключение происходит аналогичным образом, как в случае с механической трансмиссией, но водитель в этом не участвует.

Первостепенной целью создания роботизированной КПП являлось снижение стоимости трансмиссии и одновременное слияние всех преимуществ механики и автомата. Речь идёт об удобстве управления и комфорте. В результате существует несколько вариантов устройства системы.

- На примере автомобилей BMW серии M можно рассмотреть наиболее качественную и известную РКПП под названием Sequental M Gearbox (SMG). Коробка передач 6-ступенчатая, механическая, при этом электронная управляемая гидравлика отвечает за переключение скоростей и отключение сцепления.

Передачи переключаются за 0,08 сек.

Передачи переключаются за 0,08 сек. - На примере Mercedes-Benz A-класса можно рассмотреть другой принцип, где электрогидравлический привод сцепления установлен на базе механики. В переключении скоростей водитель участвует, но педалей здесь только две. Электрический привод самостоятельно отслеживает положение рычага и педали газа, поэтому сцепление в данном случае отсутствует и отключается в автоматическом режиме. Цифры на ABS и датчиках двигателя помогают электронике в расчеёах, чтобы избежать рывков при переключении и резкого прекращения работы двигателя.

- На примере автомобилей Ford и Opel можно рассмотреть третий принцип, где гидронасосы заменены шаговыми двигателями. Несмотря на бюджетность такого варианта, на практике он получился не слишком удачным, что выражается в задержке переключения скоростей и сильных рывках. Тем не менее на Toyota Corolla установлена аналогичная трансмиссия, и упомянутые недостатки здесь отсутствуют.

Основные отличия АКПП от РКПП

Итак, коробка робот и автомат: в чём разница между этими двумя трансмиссиями?

- Первое отличие в конструкции.

В случае с роботом это механика с блоком управления, устройство автоматики совсем другое.

В случае с роботом это механика с блоком управления, устройство автоматики совсем другое. - Плавность и скорость переключений у автоматики лучше.

- Почти все АКПП лишены функции ручного переключения, тогда как у роботизированной трансмиссии данная функция присутствует.

- Еще одно отличие робота от автомата заключается в бюджетном ремонте и обслуживании первого.

- Экономия также выражается в том, что робот потребляет меньше масла и топлива.

Преимущества и недостатки трансмиссий

Чтобы окончательно сделать выводы о том, что лучше: робот или автомат, стоит проанализировать положительные и отрицательные стороны каждой из трансмиссий.

Плюсы и минусы АКПП

Сравнительная характеристика преимуществ и недостатков автоматики представлена далее.

| Преимущества | Недостатки |

|

|

- Экономичность на уровне механики.

- Более низкая цена, доступный ремонт и обслуживание. Более экономное потребление масла.

- Быстрое переключение скорости благодаря соответствующим системам на руле.

- Роботизированная коробка передач, в отличие от автоматической, меньше весит.

- Более высокая динамика.

- Недостаточно плавное переключение скоростей, чувствуются рывки.

- После включения заданной передачи ощущается задержка.

- Необходимость переключать рычаг в нейтральное положение при любой остановке.

- Ресурс КПП существенно страдает при каждой пробуксовке.

- Наличие небольшого отката во время начала движения.

Вывод

Чтобы определиться, какая трансмиссия лучше, необходимо сначала определиться с собственными представлениями о комфорте, удобстве и безопасности управления машиной. Изучая характеристики авто во время покупки, помните о том, что отсутствие педали сцепления у обеих рассмотренных трансмиссий может привести в замешательство и неопытный водитель может роботизированную коробку принять за автомат.

Автоматизированная механическая трансмиссия, или сокращенно АМТ быстро завоёвывает рынок и пользуется большим спросом среди потребителей. Завоевать популярность коробке помогло удобство эксплуатации и комфорт при езде на автотранспортном средстве.

Производители автомобилей так же уделяют механизму много внимания и делают ставку на дальнейшее использование и усовершенствование коробки. Все дело в большом количестве положительных нюансов, это: простота и надёжность конструкции, относительно небольшие габариты и вес, невысокая цена производства и главная особенность, это приличная экономия топлива. Не случайно коробка данного типа активно устанавливается на автомобили марки «Лада», выпускаемые ПАО «АвтоВАЗ».

Не случайно коробка данного типа активно устанавливается на автомобили марки «Лада», выпускаемые ПАО «АвтоВАЗ».

Устройство и принцип работы

Многие пользователи не понимают до конца принцип работы роботизированной коробки, считая её сложным механизмом. Конструктивно 5 АМТ коробка «Лада» является не чем иным, как 5-ти ступенчатой механической коробкой передач, управление которой взяла на себя электроника.

Итак, 5 АМТ что это, рассмотрим подробно. Детальное рассмотрение коробки, выпускаемой ПАО «АвтоВАЗ» говорит о том, что используется стандартная схема автоматизированной трансмиссии механического типа с применением одного диска в конструкции фрикционного сцепления.

Компоновка выглядит следующим образом:

- Сцепление коробки;

- Коробка переменных передач, механического типа;

- Приводы передач коробки и привод сцепления;

- Управляющий модуль коробки.

За управление передачами отвечает специальное устройство, мехатроник. Поскольку он представляет собой набор управляющих элементов, в виде датчиков и электроники, то механических связей для переключения передач конструкцией не предусмотрено.

Поскольку он представляет собой набор управляющих элементов, в виде датчиков и электроники, то механических связей для переключения передач конструкцией не предусмотрено.

В его состав входит:

- Датчик оборотов коробки переменных передач на первичном валу;

- Селектор управления режимами коробки передач;

- Актуатор, управляющий переключением передач и выключением сцепления коробки;

- Контролер коробки передач.

Коробка передач работает в одном из двух режимов: автоматическом и полуавтоматическом. Получая информацию с датчиков, в автоматическом режиме коробка переключает передачи без участия водителя. Передачи переключаются посредством программного обеспечения и сигналов, поступающих от модуля управления. В ручном режиме, передачи переключаются водителем с применением рычага переключения. Движение вперед, повышает передачу, движение назад, понижает.

С 2012 года на автомобили «Лада» устанавливали Японскую коробку 4 АТ, производимую фирмой Jatco. Это классический четырех ступенчатый автомат, укомплектованный гидравлическим трансформатором. Перед покупателями стоял вопрос, 4 АТ или 5 АМТ, что лучше, на чем остановить выбор и как это скажется на дальнейшей эксплуатации? Автомат имел ряд преимуществ, связанных с плавностью хода и комфортом. Однако недостатков было больше, это повышенный расход топлива, дорогое и сложное обслуживание. Со временем робот стал популярен среди автолюбителей.

Это классический четырех ступенчатый автомат, укомплектованный гидравлическим трансформатором. Перед покупателями стоял вопрос, 4 АТ или 5 АМТ, что лучше, на чем остановить выбор и как это скажется на дальнейшей эксплуатации? Автомат имел ряд преимуществ, связанных с плавностью хода и комфортом. Однако недостатков было больше, это повышенный расход топлива, дорогое и сложное обслуживание. Со временем робот стал популярен среди автолюбителей.

На какие автомобили устанавливается

Первый автомобиль под маркой «Lada Приора» в комплектации с АМТ, был выпущен в 2014 году, устанавливаемая коробка имела модификацию АМТ-2182. После обкатки и доработки механизмов и элементов программы, автоматическими механическими трансмиссиями стали укомплектовывать «Ладу Гранта», случилось это в марте 2015 года, и «Lada Веста», в 2016 году. Такой же коробкой передач укомплектовали автомобили «Lada Калина» и «Lada Xray».

Поздние модификации коробок, конструктивно похожи на первую коробку передач, выпущенную компанией. Разница заключается в усовершенствованной программе последней версии, которую разрабатывала немецкая компания ZF Friedrichshafen AG. В основе принципа положено использование нового алгоритма переключения трансмиссии и усовершенствованная функциональная логика. АМТ имеет ряд особенностей при эксплуатации, характеризуется как простой, надежный, экономичный агрегат.

Разница заключается в усовершенствованной программе последней версии, которую разрабатывала немецкая компания ZF Friedrichshafen AG. В основе принципа положено использование нового алгоритма переключения трансмиссии и усовершенствованная функциональная логика. АМТ имеет ряд особенностей при эксплуатации, характеризуется как простой, надежный, экономичный агрегат.

Достоинства и недостатки

Сравнивая трансмиссию с другими представителями автоматов, можно выделить как положительные, так и отрицательные черты коробки.

Достоинства агрегата 5 АМТ:

- Пониженный расход топлива, показатели сопоставимы с механической коробкой передач 5 МТ;

- Низкая себестоимость запасных частей и работы в случае ремонта коробки передач;

- Конструкция коробки позволяет буксировать автомобиль при помощи троса или жёсткой сцепки;

- При потере мощности аккумуляторной батареей коробка позволяет завести автомобиль с «толкача»;

- Фрикционный диск и смазочные материалы коробки передач рассчитаны на весь срок службы изделия;

- Защита коробки от неправильного переключения, что позволяет избежать поломки;

- Наличие у коробки автоматического и ручного переключения передач;

- Плавная работа педалью газа способствует переходу без рывков и провалов с передачи на передачу;

- Переключение происходит за короткий промежуток времени, в пределах 120 мс.

;

; - Наличие автоматического алгоритма, позволяющего начинать движение машины, находясь на наклонной поверхности.

Недостатки, присутствующие в эксплуатации коробки:

- Поскольку конструктивно в коробке передач предусмотрено применение сцепления с одним диском, это приводит к потере тяги при переключении;

- Нет возможности применять спортивное вождение автомобиля, поскольку коробка передач при резком нажатии педали газа выдает плавный отклик;

- Нет возможности принудительно выравнивать скорости вращения валов коробки, путём манипуляции педалью газа;

- Отсутствие под рулевых переключателей, при помощи которых можно оперативно менять алгоритм работы коробки передач.

Обслуживание трансмиссия 5 АМТ

Согласно данным производителя, трансмиссия 5 АМТ не нуждается в обслуживании, её элементы защищены от воздействия пыли и влаги, что в свою очередь закрепило за коробкойрепутацию простого, надёжного, безотказного механизма.

Тем не менее, рекомендуется придерживаться правил:

- Следить за уровнем масла, в результате механических повреждений коробки возможна его утечка;

- Вовремя проводить адаптацию сцепления роботизированной коробки.

Коробка представляет собой набор шестеренок, управление которыми осуществляет актуатор ZF. Сцепление коробки со временем изнашивается и его необходимо подстраивать под актуатор, этот процесс и называется адаптацией, он предназначен для устранения рывков и толчков при движении.

Адаптация проводится:

- Каждые 15000 км пробега автомобиля;

- В случае замены сцепления;

- При обновлении настроек бортового компьютера.

Процесс прост и занимает несколько минут: через специальный диагностический разъём автомобиль соединяется с компьютером «АвтоВАЗ», электрик включает программу и в прямом режиме связывается с сервером производителя. Данные сбрасываются на сервер, после чего заводится двигатель и в течение нескольких секунд происходит адаптация.

Диагностику коробки желательно проводить у официального представителя, поскольку для выполнения работ потребуется специальное оборудование и обученный персонал.

Как известно, сегодня все автоматические трансмиссии принято называть АКПП. При этом «автоматом» может называться как классическая гидромеханическая КПП с гидротрансформаторам, так и вариатор CVT или роботизированная механика РКПП.

При этом «автоматом» может называться как классическая гидромеханическая КПП с гидротрансформаторам, так и вариатор CVT или роботизированная механика РКПП.

С учетом того, что коробка-робот также может быть представлена двумя типами КПП (например, полуавтоматическая механика АМТ и преселективная коробка типа DSG), у многих автолюбителей при выборе автоматической трансмиссии нередко возникают сложности.

Далее мы отдельно рассмотрим, что такое AT и АМТ, какие преимущества и недостатки имеют коробки данных типов, а также на что следует обратить внимание при выборе автомобиля с тем или иным видом автоматической коробки передач.

Автоматическая коробка АТ или АМТ: особенности КПП

Прежде всего, изначально автомобили оснащались всего двумя типами коробок передач: традиционная механика и гидромеханический автомат АКПП (он же AT). Однако в дальнейшем появились вариаторы CVТ, а также сравнительно недавно и коробки-роботы (АМТ и преселективные РКПП).

Что касается АМТ, сразу отметим, роботизированная трансмиссия данного типа фактически представляет собой механику МКПП, которая работает без участия водителя, то есть передачи переключаются в автоматическом режиме. Примечательно то, что попытки автоматизировать механику предпринимались достаточно давно, но только благодаря современным технологиям и активному внедрению электроники удалось реализовать подобную задачу.

Примечательно то, что попытки автоматизировать механику предпринимались достаточно давно, но только благодаря современным технологиям и активному внедрению электроники удалось реализовать подобную задачу.

Если же говорить об АТ, данный тип коробок передач появился немногим позже, чем МКПП. Долгое время такая коробка оставалась единственным типом автомата, благодаря чему вплоть до сегодняшнего дня продолжает являться одним из самых распространенных типов АКПП.

- Теперь давайте рассмотрим классическую АКПП и относительно недавно появившиеся роботы типа АМТ более подробно. Начнем с традиционного автомата.

Итак, гидромеханическая АКПП представляет собой сложное и дорогостоящее устройство, в котором сочетаются элементы гидравлики, механики и электроники. АКПП, в отличие от вариатора, является коробкой ступенчатого типа, то есть имеет фиксированные передачи.

Такая коробка не получила привычного механического сцепления, так как крутящий момент от ДВС на трансмиссию передается через специальное устройство («бублик» АКПП или гидротрансформатор).

Важную роль в таких автоматах играет трансмиссионная жидкость ATF (масло АКПП). Указанная жидкость является не просто смазкой, а рабочим телом. В гидротрансформаторе происходит преобразование крутящего момента и затем осуществляется его передача на коробку именно через жидкость.

Также трансмиссионное масло в АКПП подается под давлением по каналам гидроблока, то есть ATF воздействует на исполнительные механизмы для включения передач. Перераспределение потоков жидкости происходит путем открытия и закрытия клапанов (соленоидов), работой которых управляет ЭБУ АКПП.

Из преимуществ АКПП можно выделить достаточно высокий комфорт, плавность хода и надежность коробки. Исправная AT коробка практически незаметно переключает передачи, работает тихо, без лишних шумов и вибраций.

При этом классический автомат (с учетом особенностей его устройства и работы) нуждается в большом количестве трансмиссионного масла, чувствителен к качеству ATF и состоянию жидкости. Также агрегат не рассчитан на постоянные высокие нагрузки, «боится» длительных пробуксовок, резких стартов, езды на высоких оборотах.

Еще наличие гидротрансформатора означает, что КПД такой коробки несколько ниже по сравнению с аналогами (на 10-15%), что означает повышенный расход топлива и потери в динамике разгона.

Средний ресурс таких АКПП составляет 200-250 тыс. км., но только при условии своевременного и качественно обслуживания, а также соблюдения целого ряда правил в рамках эксплуатации ТС, оснащенных автоматом данного типа. Еще добавим, что ремонт АКПП также зачастую получается сложным и дорогим.

“>

Xiaomi Mi Band 5 — обзор фитнес-браслета

Вкратце пройдемся по пунктам навигации самого браслета, а потом посмотрим информацию и настройки в приложении Mi Fit.

Статус

В нем отображается информация об активности за текущий день и количество шагов по дням за последнюю неделю:

PAI

Следующий пункт – PAI (Personal Activity Intelligence). Это показатель физической активности, который рассчитывается индивидуально для каждого человека, беря за основу показания пульсометра. Каждый раз, когда ваш сердечный ритм повышается, будь то прогулка, пробежка или другие физические упражнения, вам будут начисляться очки. Учет ведется за последние 7 дней, и по рекомендациям нужно держать уровень PAI выше 100 единиц, что уменьшает риск смерти от сердечно-сосудистых заболеваний.

Каждый раз, когда ваш сердечный ритм повышается, будь то прогулка, пробежка или другие физические упражнения, вам будут начисляться очки. Учет ведется за последние 7 дней, и по рекомендациям нужно держать уровень PAI выше 100 единиц, что уменьшает риск смерти от сердечно-сосудистых заболеваний.

В приложении есть пояснения и подсказки, что необходимо сделать для поднятия уровня.

Задонатить тут не получится, да и мои привычные длинные прогулки в спокойном темпе он почти не учитывает. Даже 5 минутная пробежка даст больше балов PAI чем прогулка в 5 километров. Что не говори, но этот показатель более информативен чем количество пройденных шагов. В приложении можно отслеживать свои результаты и смотреть рекомендации:

Да, для корректного измерения необходимо включить ежеминутное измерение пульса. И если у вас проблемы с сердцем, этот параметр будет бесполезен.

Пульс

В этом пункте можно запустить принудительное измерение пульса. Браслет точностью не славится и даст приблизительные цифры, это стоит учитывать.

Ему не составило труда измерить пульс у воздуха. А вот с бананом вышли трудности, при измерении выдает ошибку:

В приложении можно посмотреть график изменения пульса и задать периодичность измерения:

Уведомления

В этом разделе отображаются 5 последних уведомлений, но стоит учитывать, после прочтения на смартфоне они пропадут и из браслета.

Уведомления довольно четкие, проблем с прочтением не возникает. Если вдруг какие-то уведомления не приходят, проверяйте настройки в Mi Fit:

Уровень стресса

Еще один новый параметр. Не нашел точной формулы измерения, но скорее всего измеряет пульс в момент отсутствия активности и сравнивает со средними значениями.

На графике можно потом посмотреть ваш уровень стресса в течение дня. Потом сравнить, где вы больше переживаете, на работе или дома.

Если вдруг обнаружили, что стресс высокий, то для этого в браслете есть следующий пункт меню.

Дыхание

Если хотите успокоиться, браслет подскажет как правильно дышать. В целом пару минут спокойного дыхания могут привести пульс в норму, так что не стоит сразу сбрасывать эту функцию со счетов.

События

Этот пункт меню отображает напоминания, которые необходимо завести в приложении Mi Fit. В целом можно делать события, о которых можно забыть в дневной суете.

В заданное время браслет завибрирует и покажет уведомление. Задать их можно тут:

Погода

Ну куда без погоды в фитнес-браслете? Отображается погода на сегодня и 4 дня вперед.

Если погода не отображается, проверьте разрешение определения местоположения для Mi Fit, или задайте город вручную.

Тренировка

Ну и пожалуй главный пункт меню. Мы же все еще помним, что это фитнес-браслет?

Теперь доступно 11 видов тренировок:

— Бег на улице

— Беговая дорожка

— На велосипеде

— Велотренажер

— Ходьба

— Орбитрек

— Гребной тренажер

— Йога

— Скакалка

— Бассейн

— Упражнения

В процессе тренировок будет вестись учет пульса, считаться шаги или взмахи (в случае плавания в бассейне). Попробовал режим ходьбы, вот что отображается в приложении, после тренировки:

Попробовал режим ходьбы, вот что отображается в приложении, после тренировки:

Так и не сделали отображение высоты, хотя что мешает смоделировать по данным с карты (в браслете нет встроенного GPS).

Я даже попробовал режим пробежки, который показал, что мне надо заниматься этим почаще…

Следующее меню только для девушек, называется Циклы. Где можно заполнить календарик менструаций. И последний пункт меню, который называется «Дополнительно» и объединяет в себе все остальные функции.

Там можно найти пункты:

— Не беспокоить

— Будильник

— Камера

— Музыка

— Секундомер

— Таймер

— Найти устройство

— Без звука

— Alipay

— Мировые часы

— Дисплей

— Настройка

Думаю по большей части все понятно, но на нескольких пунктах остановлюсь отдельно.

Камера

Добавили возможность управлять камерой (делать снимок при нажатии кнопки на браслете). Но предварительно надо запустить камеру на телефоне, и включить эту функцию в приложении Mi Fit, раздел «Лабораторные функции».

Управление музыкой

Этот режим перекочевал из Mi Band 4, не принеся ничего нового.

Пожалуй, помимо того, что он стал жутко тормозным, на подключение к плееру тратится около 4-5 секунд, экран гаснет раньше… И разумеется, его нельзя использовать совместно с режимом тренировки.

Все функции, которые отображаются на браслете, можно поменять местами, или отключить. Делается это в пункте «Настройки отображения»:

А для быстрого доступа, свайпами в право и влево по экрану, доступна отдельная настройка ярлыков:

Улучшили механизм мониторинга сна, теперь в приложении ведется учет дневного сна, а так же учитываются REM-фазы.

АМКОДОР 333 плохо трогается и не едет

Тяжелый фронтальный погрузчик производства республики Беларусь неохотно и с ощутимой задержкой трогается с места, едет нестабильно, иногда присутствуют рывки при движении.

В чем может быть причина?

В чем может быть причина?Попытаемся разобраться….

Конструктивно данный трактор имеет «ломающуюся» пополам компоновку, двигатель (6-ти цилиндровый дизель) расположен в задней части, совмещенной с кабиной управления. Здесь же расположена гидромеханическая КПП (точнее, почти Автоматическая КПП), оснащенная гидротрансформатором, пакетами фрикционов для изменения скорости передаваемого момента, механическим редуктором для переключения пониженного/повышенного ряда и гидравлической системой управления.

Привод от двигателя к АКПП — короткий карданный вал, постоянно соединенный с маховиком ДВС. Основная передача усилия внутри КПП осуществляется через жидкость (гидравлическое масло, принудительно закачиваемое в турбинные колеса гидротрансформатора) при включении режима «движение». Далее момент проходит через 2 последовательных пакета фрикционов с планетарными редукторами, так же управляемыми гидравлически, давлением масла: ими задается скорость вращения выходного вала — без блокировки фрикционов работают оба планетарных редуктора, обеспечивая максимальный крутящий момент на минимальных оборотах; далее, переменной или совместной блокировкой фрикционов момент вариируется от повышенного до прямой передачи 1:1 (при одновременной блокировке обоих фрикционов).

Плавность и отсутствие рывков и ударных нагрузок обеспечивает гидроразвязка в передаче усилия через гидромасло в трансформаторе.

Плавность и отсутствие рывков и ударных нагрузок обеспечивает гидроразвязка в передаче усилия через гидромасло в трансформаторе. Управление КПП гидромеханическое, электроника отсутствует полностью. Давление в системе создает механический шестеренный насос НШ32, приводимый шестерней от входящего вала КПП. Масло проходит полнопоточную очистку в картридже масляного фильтра высокого давления (установлен возле КПП справа по ходу движения), далее поступает в систему управления. КПП имеет в системе второй фильтр с картриджем грубой очистки, установленный рядом с гидроплатой управления сверху КПП. Плата управления смонтирована вверху корпуса коробки, соединена тягами с рычагами управления, расположенными слева от рулевого колеса. Верхним рычагом выбирается направление движения — вперед или назад. Нижним — на какой передаче двигаться (управление блокировкой пакетами фрикционов), т.е. скорость движения.

Справа от сидения машиниста, в его основании, смонтирован рычаг управления редуктором (нижней частью КПП), для выбора пониженного или повышенного ряда шестерен выходного вала.

Нижний редуктор механический, служит для переключения транспортного (движение по дороге) и силового (работа фронтального погрузчика) режимов; переключение производится с полной остановкой, синхронизация шестерен отсутствует, переключение на ходу чревата поломкой шестерен.

Нижний редуктор механический, служит для переключения транспортного (движение по дороге) и силового (работа фронтального погрузчика) режимов; переключение производится с полной остановкой, синхронизация шестерен отсутствует, переключение на ходу чревата поломкой шестерен.Переключение скорости передачи усилия через пакеты фрикционов, напротив, происходит плавно, на ходу, при движении трактора. Для контроля давления в гидролинию системы управления включен манометр, по показанием которого можно визуально определить исправность системы.

Вот как раз показания манометра при работе и вызвали вопросы — давление с привычного ~15 Атм упало до 6-9. Стрелка периодически вздрагивала, давление иногда вырастало до 9-10 Атм, при этом трактор начинал двигаться ощутимо живее.

Проверка наличия и уровня масла в КПП проблем не показала, состояние масла тоже вопросов не вызвало, за исключением небольшого вспенивания при работе. Оснований для вмешательства в КПП и ремонта пока так же небыло.

Фильтры — тонкой и грубой очистки заменены (хотя и грязи на фильтрующих элементах практически небыло), но ситуацию это не исправило. Редукционный клапан максимального давления так же исправен и закрыт.

Фильтры — тонкой и грубой очистки заменены (хотя и грязи на фильтрующих элементах практически небыло), но ситуацию это не исправило. Редукционный клапан максимального давления так же исправен и закрыт.Исходя из того, что насос НШ-32 исправно и славно трудился с 2008 года — было решено заменить его на новый, исходя из того, что он в основном и создает давление в системе управления.

При демонтаже насоса потребовалось отсоединение трубки высокого давления (сверху) и нижней, подающей масло из поддона КПП. И вот тут обратили внимание на то, что рабочий уровень масла в КПП был ниже трубки подачи на 5см, а трубка, состоящая из 2-х частей, соединялась резиновым патрубком, который при попытке снятия просто разорвался пополам.

Как оказалось, рассохшаяся резина патрубка имела уже трещину, через которую в систему попадал воздух, а учитывая то, что уровень масла относительно шестерен насоса был ниже, насосу приходилось создавать отрицательное давление относительно окружающего атмосферного, для подьема и всасывания масла.

В этот момент в систему засасывался воздух, падало рабочее давление и работа КПП становилась нестабильной. Пузыри воздуха вызывали микрогидроудары, что ощущалось как рывки при движении.

В этот момент в систему засасывался воздух, падало рабочее давление и работа КПП становилась нестабильной. Пузыри воздуха вызывали микрогидроудары, что ощущалось как рывки при движении.С новым насосом и замененной соединительной муфтой работа коробки передач восстановилась, рабочее давление в системе вновь поднялось до нормы — 15 Атм.

Подытоживая написанное выше, причиной кажущейся серьезной неисправности может оказаться какая-нибудь малозначительная мелочь, но имеющая огромное влияние на работу системы целиком. А ведь речь уже заходила о ремонте или замене КПП целиком!

Установленный новый насос оставили, но и со старым коробка передач еще могла нормально работать. Правда, экспериментировать уже не стали…

Сценарии логических атак на банкоматы

Содержание

Введение

В январе 2018 года Секретная служба США, а также крупнейшие производители банкоматов Diebold Nixdorf и NCR выпустили экстренные предупреждения, в которых сообщалось об угрозе атак на банкоматы. Особое внимание при этом уделялось способам атак: предполагалось, что преступники собираются заражать банкоматы вредоносным ПО или подключать специальные устройства, чтобы управлять выдачей денег.

Особое внимание при этом уделялось способам атак: предполагалось, что преступники собираются заражать банкоматы вредоносным ПО или подключать специальные устройства, чтобы управлять выдачей денег.

За пару месяцев до этого, в октябре 2017 года, серия подобных атак прошла в Мексике. Злоумышленники заранее подготовили жесткий диск, на котором находилось вредоносное ПО, и подменяли оригинальный жесткий диск банкомата. Чтобы восстановить соединение с диспенсером купюр, требовалось эмулировать физическую аутентификацию, то есть подтвердить, что имеется легальный доступ к сейфу. Для этого преступники использовали медицинский эндоскоп: с его помощью они смогли управлять сенсорами диспенсера. По сообщениям NCR, в этот же период были зарегистрированы и так называемые атаки Black Box: вместо подмены жесткого диска преступники подключали к диспенсеру устройство, которое отправляло команды для выдачи купюр, и забирали деньги. В январе атаки распространились и на Соединенные Штаты.

Все атаки объединяло то, что преступники не применяли физических методов для взлома банкоматов: они опустошали банкоматы, используя вредоносные программы или устройства. Такие атаки называются логическими, и хотя они требуют тщательной технической подготовки, их проведение привлекает значительно меньше внимания, а значит, сопряжено с меньшим риском.

Если для США это был первый случай массового взлома банкоматов, то в остальном мире с такими инцидентами сталкиваются уже давно. Впервые информация об атаке c применением вредоносного ПО появилась в 2009 году, когда был обнаружен троян Skimer, позволяющий похитить деньги и данные платежных карт. С этого момента логические атаки начали набирать популярность среди киберпреступников. Европейская ассоциация безопасных транзакций (The European Association for Secure Transactions, EAST) опубликовала отчет об атаках на банкоматы за 2017 год. По сравнению с 2016 годом количество логических атак в Европе увеличилось в три раза, а общая сумма ущерба достигла 1,52 млн евро.

Использовавшееся в первых атаках ВПО Skimer продолжает активно развиваться и по сей день, а наряду с ним появляются все новые семейства вредоносных программ — GreenDispenser, Alice, Ripper, Radpin, Ploutus и др. Эти программы продаются на форумах дарквеба. Они отличаются высокой стоимостью: цены начинаются от 1500 долларов, однако потенциальная прибыль значительно превышает расходы. Приобретенное ВПО может окупиться уже после одного успешного ограбления, при этом разработчики стремятся адаптировать программы под как можно большее число моделей банкоматов. В 2017 году было обнаружено ПО CutletMaker, которое продавалось в свободном доступе вместе с подробной инструкцией по использованию за 5000 долларов.

Необходимо понимать, что главное — это не алгоритм работы программы, а то, каким образом она устанавливается на банкомат. Выявление потенциальных путей заражения и уязвимых компонентов — первый шаг к обеспечению защиты банка и его клиентов. В этом отчете мы поделимся результатами анализа защищенности банкоматов, который мы проводили в 2017–2018 годах, расскажем о возможных вариантах логических атак, выявленных в исследованных устройствах, и дадим рекомендации, как обезопасить банкомат.

Портрет участников

Для исследования мы выбрали 26 банкоматов, в отношении которых проводились максимально полные проверки в рамках работ по анализу защищенности. Это были банкоматы производства NCR, Diebold Nixdorf и GRGBanking. Каждый банкомат имел уникальную конфигурацию: спектр атак на одну и ту же модель различался в зависимости от типа подключения к процессинговому центру, набора установленного ПО, используемых мер защиты и других специфических параметров. В таблице представлены основные характеристики исследованных банкоматов.

Таблица 1. Конфигурации исследованных банкоматовКак устроен банкомат

Перед тем как перейти непосредственно к сценариям атак, вкратце разберем, что представляет собой банкомат и какие его компоненты могут стать мишенью преступников.

Банкомат состоит из двух основных частей — сервисной зоны и сейфа. В сервисной зоне расположен системный блок — обычный компьютер, к которому присоединены все остальные устройства, в частности сетевое оборудование, картридер, клавиатура (пинпад) и диспенсер купюр (диспенсер находится в сейфовой части, но шлейф подключения к компьютеру вынесен за ее пределы). Сервисная зона практически никак не защищена от злоумышленников: пластиковая дверка закрыта на простой замок, причем производители обычно устанавливают одинаковые замки на все банкоматы одной серии. Ключ от такого замка легко приобрести в интернете, кроме того злоумышленник может воспользоваться отмычкой или просверлить тонкий пластик. В защищенном сейфе, сделанном уже из прочных материалов (стали и бетона), находятся только диспенсер купюр и модуль для приема наличных.

Сервисная зона практически никак не защищена от злоумышленников: пластиковая дверка закрыта на простой замок, причем производители обычно устанавливают одинаковые замки на все банкоматы одной серии. Ключ от такого замка легко приобрести в интернете, кроме того злоумышленник может воспользоваться отмычкой или просверлить тонкий пластик. В защищенном сейфе, сделанном уже из прочных материалов (стали и бетона), находятся только диспенсер купюр и модуль для приема наличных.

Компьютер обычно функционирует под управлением ОС Windows, при этом используется версия Embedded, разработанная специально для установки в банкоматах. Доступ к Windows должен быть только у администраторов, а остальные пользователи не должны иметь такого доступа, поэтому были созданы приложения, которые работают в режиме киоска. Такое приложение обеспечивает все необходимые пользователю функции при работе с банкоматом, и именно его интерфейс мы видим, когда пользуемся банкоматами.

Приложению необходимо взаимодействовать с разными периферийными устройствами: получать данные платежной карты от картридера, считывать информацию, введенную пользователем с клавиатуры, обращаться к диспенсеру купюр. Для этих целей был разработан стандарт XFS (eXtension For Financial Services), который упрощает и унифицирует управление оборудованием. Стандарт предполагает наличие менеджера оборудования, который предоставляет API любым Windows-приложениям и перенаправляет запросы устройствам. Обращение к каждому устройству, работающему по стандарту XFS, происходит через соответствующий сервисный провайдер (драйвер устройства). Менеджер оборудования переводит функции API в функции SPI и передает их сервисным провайдерам. Каждый производитель банкоматов имеет собственную реализацию стандарта XFS.

Для этих целей был разработан стандарт XFS (eXtension For Financial Services), который упрощает и унифицирует управление оборудованием. Стандарт предполагает наличие менеджера оборудования, который предоставляет API любым Windows-приложениям и перенаправляет запросы устройствам. Обращение к каждому устройству, работающему по стандарту XFS, происходит через соответствующий сервисный провайдер (драйвер устройства). Менеджер оборудования переводит функции API в функции SPI и передает их сервисным провайдерам. Каждый производитель банкоматов имеет собственную реализацию стандарта XFS.

Банкомат никогда не принимает решение о выдаче средств: для обработки каждой транзакции он обращается к процессинговому центру, расположенному в банке. Подключение к центру осуществляется через проводные или беспроводные каналы связи (например, через сотовую связь). Важно, чтобы соединение было защищено от перехвата данных. В целях безопасности чаще всего используются программные и аппаратные VPN-клиенты.

Как правило, обмен данными с процессинговым центром происходит по протоколам NDC или DDC, но банк может использовать и собственные решения. Помимо процессингового центра банкомат также соединен с внутренней сетью банка, откуда осуществляются подключения для удаленного администрирования, и с сервером обновления ПО.

Рисунок 1. Взаимодействие компонентов банкоматаДля преступника интерес представляют встроенный компьютер, сетевое оборудование, а также основные периферийные устройства — картридер и диспенсер. Атаки на эти компоненты позволяют перехватить карточные данные, вмешаться в процесс обработки транзакции процессинговым центром или отправить команду на выдачу купюр диспенсеру. Для проведения атак злоумышленнику нужно получить физический доступ в сервисную зону банкомата либо подключиться к сети, в которой находится банкомат.

Рисунок 2. Возможные атаки на устройства банкоматаТипы уязвимостей

Все уязвимости, которые встречаются при анализе защищенности банкоматов, можно разделить на четыре группы:

- недостатки сетевой безопасности,

- недостатки защиты периферийных устройств,

- недостатки конфигурации систем и устройств,

- уязвимости и недостатки конфигурации приложений класса Application Control.

Недостатки сетевой безопасности позволяют злоумышленнику, получившему доступ к сети банкомата, проводить атаки на доступные сетевые службы, перехватывать и подменять трафик, проводить атаки на сетевое оборудование. Такие атаки могут позволить подменить ответы процессингового центра или получить контроль над банкоматом. В исследуемых системах часто выявлялись недостатки межсетевого экранирования и недостаточная защита данных, передаваемых между банкоматом и процессинговым центром.

Недостаточная защита периферийных устройств, например отсутствие аутентификации между периферийным оборудованием и ОС банкомата, позволяет преступнику обращаться к этим устройствам после заражения банкомата вредоносным ПО или напрямую подключать свое оборудование к диспенсеру или картридеру. Это может привести к краже денег или перехвату данных платежных карт.

Под недостатками конфигурации будем понимать те пробелы в защите, которыми злоумышленник может воспользоваться при наличии доступа в сервисную зону, например отсутствие шифрования жесткого диска, ошибки аутентификации, недостаточную защиту от выхода из режима киоска, возможность подключения произвольных устройств.

В отдельную группу вынесены уязвимости, возникшие вследствие установки средств защиты класса Application Control. Такие решения направлены на предотвращение выполнения постороннего кода в системе, однако на поверку зачастую оказываются недостаточно эффективными. Уязвимости могут изначально содержаться в их коде или появиться как результат неправильной конфигурации.

В следующем разделе мы более подробно рассмотрим уязвимости, выявляемые при анализе защищенности, и связанные с ними потенциальные сценарии атак, которые были успешно продемонстрированы в рамках тестирования.

Сценарии атак

Мы разделили все сценарии на две группы: в первую очередь рассмотрим атаки, которые позволяют похитить деньги из сейфа банкомата, а затем отдельно разберем способы копирования информации с банковских карт пользователей.

Хищение денег

Сетевые атаки

Для проведения атак на сетевом уровне злоумышленнику прежде всего необходим доступ к сети, к которой подключен банкомат. Если злоумышленник — сотрудник банка или провайдера, то у него есть возможность получить доступ удаленно. В других случаях требуется физическое присутствие, чтобы открыть сервисную зону, отключить Ethernet-кабель от банкомата и подсоединить свое устройство до модема или вместо него. Затем злоумышленник сможет подключиться к этому устройству и проводить атаки на доступные сетевые службы или атаки типа «человек посередине». Иногда модем расположен снаружи банкомата, и для того, чтобы подключиться к сетевому кабелю, не нужно даже иметь доступ к сервисной зоне.

Если злоумышленник — сотрудник банка или провайдера, то у него есть возможность получить доступ удаленно. В других случаях требуется физическое присутствие, чтобы открыть сервисную зону, отключить Ethernet-кабель от банкомата и подсоединить свое устройство до модема или вместо него. Затем злоумышленник сможет подключиться к этому устройству и проводить атаки на доступные сетевые службы или атаки типа «человек посередине». Иногда модем расположен снаружи банкомата, и для того, чтобы подключиться к сетевому кабелю, не нужно даже иметь доступ к сервисной зоне.

Мы не будем рассматривать возможность проведения атак путем взлома банковской инфраструктуры, но если злоумышленник проникнет во внутреннюю сеть банка, он также сможет получить доступ к управлению банкоматами и загрузить на них вредоносное ПО. Так, например, действовала группировка Cobalt. В начале 2018 года мы проводили исследование защищенности банковских информационных систем и выяснили, что несанкционированный доступ к управлению банкоматами возможно получить в каждом четвертом из протестированных банков.

Подмена процессинга

Атака возможна в 27% банкоматов

Если не обеспечивается защита данных, передаваемых между банкоматом и процессинговым центром, злоумышленник может вмешаться в процесс подтверждения транзакции. Для этого используется эмулятор процессингового центра, который одобрит любой запрос, поступивший от банкомата, и в ответ отправит команду на выдачу денег. Эмулятор подключается к кабелю Ethernet в сервисной зоне банкомата или вместо сетевого оборудования.

Рисунок 4. Подмена процессингового центраПодмена процессингового центра возможна, если одновременно выполняются три условия:

- Отсутствует дополнительное шифрование данных, передаваемых между банкоматом и процессинговым центром. Поскольку сами по себе протоколы NDC и DDC не предусматривают шифрования данных, злоумышленник может перехватывать и модифицировать информацию.

- Используются недостаточно эффективные VPN-решения.

Как программные, так и аппаратные VPN-решения в исследованных нами системах можно было отключить. Например, при установке VPN-клиента за пределами сервисной зоны либо при наличии доступа в сервисную зону злоумышленник может подключить собственное оборудование между банкоматом и аппаратной частью VPN-комплекса.

Как программные, так и аппаратные VPN-решения в исследованных нами системах можно было отключить. Например, при установке VPN-клиента за пределами сервисной зоны либо при наличии доступа в сервисную зону злоумышленник может подключить собственное оборудование между банкоматом и аппаратной частью VPN-комплекса. - Отсутствуют значения Message Authentication Code в транзакционных запросах и ответах, что позволяет изменять трафик без обнаружения подмены.

В ходе исследований эксперты выявляли и другой сценарий атаки, позволяющий подменить ответы процессингового центра. Атака типа «человек посередине» ARP Spoofing — внесение изменений в ARP-таблицы путем отправки ложных сообщений ARP Response — используется для перенаправления трафика через оборудование злоумышленника. Если трафик не шифруется, то злоумышленник может изменить содержание ответа, например увеличить количество выдаваемых купюр.

Рисунок 5. Демонстрация атаки ARP PoisoningРисунок 6. Подмена ответа от процессингового центра (выдача одной купюры)Рисунок 7. Выявленные уязвимости (доля уязвимых банкоматов)

Подмена ответа от процессингового центра (выдача одной купюры)Рисунок 7. Выявленные уязвимости (доля уязвимых банкоматов)Эксплуатация уязвимостей в доступных сетевых службах

Атака возможна в 58% банкоматов

Злоумышленник может воспользоваться уязвимостями в доступных сетевых службах, в том числе в службах удаленного управления, и получить возможность выполнять произвольные команды. В результате он сможет отключить защитные механизмы и управлять выдачей денег из диспенсера.

Рисунок 8. Эксплуатация уязвимостей в доступных сетевых службахУязвимости, позволяющие осуществить такой вектор атаки, связаны с недостатками межсетевого экранирования, использованием уязвимых или устаревших версий ПО (например, были обнаружены уязвимости CVE-2017-8464 и CVE-2018-1038, которые позволяют удаленно выполнить произвольный код, а затем повысить привилегии в системе), а также с некорректной конфигурацией средств защиты (как правило, использовался ошибочный подход к построению списка доверенных приложений).

Атаки на сетевые устройства

Атака возможна в 23% банкоматов

Существует еще один способ получения доступа к сети — атака непосредственно на сетевые устройства, к которым подключен банкомат. Преступники, получившие контроль над оборудованием, могут распространить атаку на другие банкоматы, входящие в данную сеть, и даже более того — проникнуть в инфраструктуру банка.

Приведем пример, который встретился в одном из проектов по анализу защищенности. Эксперты анализировали прошивку GSM-модема, используемого для создания сети передачи данных. Сеть служит для работы с процессингом, передачи видеоматериалов, оповещения о событиях, а также для подключения к банкоматам удаленно. Узлы, входящие в сеть, могут обращаться друг к другу при помощи особого протокола, в котором предусмотрены разные служебные сообщения: например, для получения информации об узлах, чтения конфигурационных файлов, а также для выполнения команд ОС.

Обмен сообщениями шифруется с использованием сеансового ключа, который формируется на основе ключа узла. Ключ узла, в свою очередь, зашифрован на основе другого ключа, который хранится в прошивке модема. Если у злоумышленника есть физический доступ к модему, он может считать прошивку, используя специальное аппаратное и программное обеспечение. В ходе исследования эксперты извлекли ключ из прошивки и подключились к сети.

В конфигурационных файлах узлов, находящихся в сети передачи данных, были обнаружены адреса серверов во внутренней сети банка. Эти серверы были доступны из рассматриваемой сети и поддерживали упомянутый протокол обмена сообщениями, в том числе и выполнение команд ОС. Таким образом, обладая ключом из прошивки модема, злоумышленник смог бы получить контроль над внутренней инфраструктурой банка. В рамках тестирования атаку удалось развить до получения доступа к платежным шлюзам, базам данных и серверам с видеоматериалами.

Рисунок 10. Сценарий атаки на GSM-модем

Сценарий атаки на GSM-модемВ другом проекте потенциальный вектор атаки был связан с тем, что после установки GSM-модема остались открытыми сетевые интерфейсы удаленного управления, и при этом использовались стандартные учетные записи.

Экспертам удалось подключить GSM-модем к собственной поддельной базовой станции. После этого были обнаружены два открытых сетевых интерфейса: Telnet и веб-интерфейс администрирования. На устройстве использовалась словарная учетная запись администратора root:root, благодаря чему был получен доступ к модему с максимальными привилегиями по протоколу Telnet. Словарные учетные данные были подобраны и для авторизации в веб-интерфейсе. Злоумышленник мог бы перенаправить сетевой трафик на свое устройство, перехватывать любые запросы и подменять ответы процессингового центра.

Рекомендации

- Размещать сетевое оборудование в пределах сервисной зоны банкомата.

- Использовать программный или аппаратный VPN-клиент, размещаемый в сервисной зоне банкомата.

- Обеспечить надежное шифрование данных, передаваемых между банкоматом и процессинговым центром.

- Включить добавление Message Authentication Code ко всем транзакционным запросам и ответам.

- Обеспечить защиту или отключить неиспользуемые протоколы канального и сетевого уровней.

- Настроить межсетевой экран, разрешив удаленное подключение только к необходимым для работы банкомата сервисам. Не оставлять открытыми сетевые интерфейсы, необходимость доступа к которым отсутствует. Удаленное подключение должно быть разрешено только с определенных адресов администраторов.

- Использовать стойкие пароли для подключения к интерфейсам удаленного управления.

- Регулярно обновлять используемые ОС и прикладное ПО до актуальных версий.

- Вести регистрацию и мониторинг событий безопасности.

Black Box

Как мы уже знаем, диспенсер купюр находится в хорошо защищенном сейфе. Однако ко встроенному компьютеру он подключен в сервисной зоне, открыть которую не составляет труда. Также были зафиксированы случаи, когда злоумышленники просверливали отверстия в лицевой панели банкомата, чтобы добраться до кабеля диспенсера. Получив доступ к кабелю, злоумышленник может напрямую подключить диспенсер к своему устройству, запрограммированному для отправки команд на выдачу купюр. Такое устройство, как правило, представляет собой одноплатный микрокомпьютер, например на базе Raspberry Pi, а в качестве ПО используются модифицированные утилиты для диагностики работы банкомата. Обычно в диагностических утилитах заложены проверки для подтверждения легитимности доступа, но злоумышленники могут взломать их и отключить любые механизмы безопасности. Атаки такого типа получили название Black Box.

Также были зафиксированы случаи, когда злоумышленники просверливали отверстия в лицевой панели банкомата, чтобы добраться до кабеля диспенсера. Получив доступ к кабелю, злоумышленник может напрямую подключить диспенсер к своему устройству, запрограммированному для отправки команд на выдачу купюр. Такое устройство, как правило, представляет собой одноплатный микрокомпьютер, например на базе Raspberry Pi, а в качестве ПО используются модифицированные утилиты для диагностики работы банкомата. Обычно в диагностических утилитах заложены проверки для подтверждения легитимности доступа, но злоумышленники могут взломать их и отключить любые механизмы безопасности. Атаки такого типа получили название Black Box.

Чтобы предотвратить атаки Black Box, производители банкоматов рекомендуют использовать актуальные версии платформ XFS, обеспечивающие надежное шифрование и поддерживающие физическую аутентификацию между ОС и диспенсером. Физическая аутентификация предполагает, что ключи шифрования будут передаваться только в том случае, если будет подтвержден легальный доступ к сейфу. Однако преступники учатся обходить сложные меры защиты — так, во время недавних атак в Мексике им удалось эмулировать физическую аутентификацию при помощи эндоскопа.

Физическая аутентификация предполагает, что ключи шифрования будут передаваться только в том случае, если будет подтвержден легальный доступ к сейфу. Однако преступники учатся обходить сложные меры защиты — так, во время недавних атак в Мексике им удалось эмулировать физическую аутентификацию при помощи эндоскопа.

Шифрование не всегда реализовано эффективно, даже если на банкомате установлено актуальное ПО. Например, в 2018 году в платформе APTRA XFS компании NCR эксперты Positive Technologies обнаружили уязвимости, позволяющие установить на контроллер диспенсера модифицированную версию прошивки и обойти физическую аутентификацию.

Недостаточно надежная система защиты NCR использовалась в половине исследованных банкоматов. Еще в 19% банкоматов вовсе отсутствовали какие-либо меры защиты от атак Black Box.

Рекомендации

- Использовать физическую аутентификацию между ОС и диспенсером для подтверждения легального доступа к сейфу.

- Обеспечить шифрование данных между ОС банкомата и диспенсером.

- Использовать актуальные версии ПО и своевременно устанавливать обновления.

- Вести регистрацию и мониторинг событий безопасности.

- В качестве компенсационного механизма использовать внешние устройства (например, Cerber Lock, ATM Keeper), обеспечивающие защиту от несанкционированного подключения к диспенсеру.

Выход из режима киоска

Предполагается, что пользователь взаимодействует лишь с одним приложением, которое отображает информацию на экране банкомата и обрабатывает полученные от пользователя данные. Это приложение работает в режиме киоска, то есть возможности пользователя ограничены: он не может запускать посторонние программы и вообще каким-либо образом работать с ОС. Выход из режима киоска — это атака, целью которой является обход установленных ограничений и выполнение команд в ОС банкомата.

Рисунок 14. Подключение устройства злоумышленникаПотенциальный сценарий атаки выглядит следующим образом:

- Злоумышленник подключает к USB- или PS/2-интерфейсу банкомата устройство для эмуляции клавиатуры и ввода информации пользователем, например на базе Raspberry Pi, Teensy или BeagleBone.

На следующей стадии атаку можно полностью автоматизировать или подключиться к этому устройству удаленно.

На следующей стадии атаку можно полностью автоматизировать или подключиться к этому устройству удаленно. - Далее злоумышленник получает доступ к ОС. Во всех случаях сделать это удавалось с помощью горячих клавиш, поскольку ограничения на ввод информации либо отсутствовали, либо предусматривали не все возможные сочетания.

- Заключительный шаг — обход средств защиты, направленных на предотвращение выполнения постороннего кода, и получение возможности отправить команду диспенсеру.

Выявленные уязвимости

В исследуемых системах были выявлены ошибки конфигурации, связанные главным образом с недостаточным ограничением прав пользовательской учетной записи, а также уязвимости в средствах защиты Application Control.

Рисунок 17. Выявленные уязвимости (доля уязвимых банкоматов)В большинстве банкоматов можно было свободно подключать посторонние устройства к интерфейсам USB и PS/2. Это позволяет злоумышленнику подключить клавиатуру или другое устройство, имитирующее пользовательский ввод.

Это позволяет злоумышленнику подключить клавиатуру или другое устройство, имитирующее пользовательский ввод.

Необходимо исключить возможность ввода произвольной информации, в частности предусмотреть запрет некоторых сочетаний клавиш, которые могут быть использованы для обхода режима киоска и получения доступа к функциям ОС. В этих целях в большинстве банкоматов применялось специальное ПО для выборочного отключения клавиш. Тем не менее в 85% случаев были доступны стандартные сочетания, например Alt+F4 для закрытия активного окна или Win+Ctrl, Alt+Tab, Alt+Shift+Tab для переключения задач. Это позволяло не только закрыть окно основного банковского приложения, но и отключить сами приложения, блокирующие ввод произвольных символов с клавиатуры.

Рисунок 18. Выход из режима киоска при помощи «горячих клавиш»Уязвимости, позволяющие обойти режим киоска, могут содержаться и в ПО, установленном для дополнительной защиты. Так, в двух банкоматах использовалось ПО для видеозаписи и мониторинга событий безопасности. Окно приложения было скрыто, однако во время исследования выяснилось, что оно открывается при наведении курсора мыши на угол экрана монитора. В приложении присутствовала функция редактирования файлов, через которую можно было получить доступ к приложению «Проводник» ОС Windows, а затем — к любому ПО на компьютере, например Internet Explorer, FAR Manager.

Окно приложения было скрыто, однако во время исследования выяснилось, что оно открывается при наведении курсора мыши на угол экрана монитора. В приложении присутствовала функция редактирования файлов, через которую можно было получить доступ к приложению «Проводник» ОС Windows, а затем — к любому ПО на компьютере, например Internet Explorer, FAR Manager.

Локальные политики безопасности должны быть настроены таким образом, чтобы пользователь не имел возможности читать или записывать файлы и запускать произвольные программы. В большинстве исследуемых систем локальные политики безопасности были настроены некорректно или вовсе отсутствовали.

В 92% исследованных банкоматов применялись решения класса Application Control, которые предотвращают выполнение постороннего кода, разрешая запуск только определенных приложений. Основной недостаток конфигурации таких решений заключался в принципе построения белого списка: доверенным считалось любое ПО, которое присутствовало в системе на момент установки средства защиты, включая и те приложения, которые не были необходимы для работы банкомата. Следовательно, появлялась возможность воспользоваться уязвимостями в доверенном ПО и выполнить произвольный код, а также отключить защиту. Помимо этого, были обнаружены уязвимости и в самих средствах защиты, в том числе уязвимости нулевого дня.

Следовательно, появлялась возможность воспользоваться уязвимостями в доверенном ПО и выполнить произвольный код, а также отключить защиту. Помимо этого, были обнаружены уязвимости и в самих средствах защиты, в том числе уязвимости нулевого дня.

Уязвимости нулевого дня

В ходе исследований наши эксперты выявляют уязвимости нулевого дня в решениях класса Application Control, например в GMV Checker ATM Security, Kaspersky Embedded Systems Security, McAfee Application Control (Solidcore). В 2018 году эксперты Positive Technologies выявили три уязвимости в решении SafenSoft SoftControl: CVE-2018-13014, CVE-2018-13013 и CVE-2018-13012.

Уязвимость CVE-2018-13014 дает возможность получить пароль для доступа к параметрам конфигурации. Пароль хранился в открытом виде в базе данных, которая находилась в каталоге, доступном обычному пользователю. В результате злоумышленник мог изменять параметры SafenSoft, например полностью отключить защиту на компьютере.

Имея пароль для доступа к параметрам, злоумышленник может эксплуатировать вторую уязвимость, CVE-2018-13013. Она связана с неправильной проверкой запуска файла msiexec.exe, который используется для установки ПО. Злоумышленник может создать конфигурацию, в которой не осуществляется проверка сигнатур установочных файлов с расширением .msi и запустить произвольный MSI-файл.

Третья уязвимость, CVE-2018-13012, связана с процессом обновления ПО. SafenSoft загружает конфигурационный файл и файлы обновлений по незащищенному протоколу HTTP. Поскольку проверка целостности не осуществляется, злоумышленник может провести атаку «человек посередине» и подменить файлы обновлений на вредоносные приложения.

Рекомендации

- Ограничивать возможность подключения посторонних устройств с помощью локальных политик ОС или средств защиты класса Device Control.

- Отключить стандартные сочетания клавиш, позволяющие получить доступ к функциям ОС.

- Использовать принцип наименьших привилегий при настройке прав учетной записи пользователя. Ограничить возможность редактирования файлов, значений реестра и запуска произвольных программ.

- Удалить ПО, которое не является необходимым для работы банкомата. Если удалить ПО невозможно, следует использовать средства защиты, ограничивающие его работу.

- При построении белого списка доверенных приложений не включать в него встроенные сервисы ОС, необязательные для ее функционирования, а также иные приложения, не предназначенные для работы банкомата.

- Обеспечить эксклюзивное открытие логических устройств. Взаимодействовать с производителем для изменения API и поддержки авторизации доступа к устройствам.

- Использовать актуальные версии ПО и своевременно устанавливать обновления.

- Вести регистрацию и мониторинг событий безопасности.

Подключение к жесткому диску

Обойти установленные средства защиты и получить контроль над диспенсером возможно при подключении к жесткому диску банкомата. Рассмотрим потенциальные сценарии атак.

Рассмотрим потенциальные сценарии атак.

Прямой доступ к жесткому диску

Атака возможна в 92% банкоматов

Самый простой способ — напрямую подключиться к жесткому диску. Если содержимое диска не зашифровано, злоумышленник может записать на него вредоносную программу, содержащую команды для взаимодействия с диспенсером. Затем эту программу необходимо добавить в белый список приложения Application Control — для этого достаточно внести изменения в конфигурационные файлы. Далее при загрузке банкомата в рабочем («защищенном») режиме защитное ПО запустится и будет функционировать, но нарушитель сможет выполнить произвольный код с использованием вредоносного ПО. Злоумышленник может и вовсе отключить средства защиты, например удалить файлы с диска.

Кроме того, злоумышленник может похитить чувствительную информацию с диска, например скопировать отдельное приложение или полный образ диска, а затем использовать модифицированные версии для дальнейших атак.

Загрузка с внешнего носителя

Атака возможна в 27% банкоматов

Злоумышленник может произвести загрузку с внешнего носителя и получить доступ к файловой системе. Порядок загрузки установлен в параметрах BIOS, которые должны быть защищены паролем. Однако в 23% банкоматов пароль для доступа к BIOS был предсказуемым, а в 8% не требовался вовсе. В одном случае не удавалось подобрать пароль администратора, но для доступа с пользовательскими привилегиями пароль не требовался, при этом пользователь мог изменять порядок загрузки. Еще в одном банкомате была доступна загрузка ОС по сети с использованием Intel Boot Agent в обход приоритетов загрузки BIOS.

Загрузившись со своего носителя, злоумышленник получает возможность подключить оригинальный жесткий диск и продолжить атаку теми же способами, как и в случае прямого подключения к диску. На рисунке ниже продемонстрировано переименование драйвера McAfee Solidcore for APTRA, содержащегося на жестком диске банкомата, после загрузки ОС с внешнего носителя. В результате ПО McAfee Solidcore не будет запущено при загрузке банкомата в рабочем режиме.

В результате ПО McAfee Solidcore не будет запущено при загрузке банкомата в рабочем режиме.

Выявленные уязвимости

Уязвимости, которые позволяют получить доступ к файловой системе жесткого диска, связаны с недостатками аутентификации при доступе к BIOS и отсутствием шифрования диска. Взаимодействие вредоносной программы с диспенсером купюр возможно из-за недостаточной защиты периферийных устройств — отсутствия аутентификации и шифрования между ОС и устройствами.

Рисунок 24. Выявленные уязвимости (доля уязвимых банкоматов)Семейство вредоносных программ Ploutus известно с 2013 года. Первые атаки с использованием Ploutus были зарегистрированы в Латинской Америке, но на текущий момент различные вариации программы обнаруживаются по всему миру. Общий ущерб от этих атак превышает 450 млн долларов.

Для заражения банкоматов преступники прибегают к различным методам, в том числе и к непосредственной записи на жесткий диск. Злоумышленники вытаскивают жесткий диск из банкомата, подключают его к своему компьютеру и записывают вредоносную программу, после чего возвращают диск на место.

Рекомендации

- Использовать шифрование жесткого диска. Один из основных производителей банкоматов компания NCR имеет свой набор рекомендаций по организации эффективной схемы шифрования. В частности, производитель указывает на необходимость передавать ключи по сети, а не хранить их локально.

- Обеспечить строгую аутентификацию при доступе к BIOS.

- Использовать UEFI вместо BIOS для обеспечения контроля целостности загружаемой области памяти.

- Разрешить загрузку только с жесткого диска банкомата. Запретить загрузку с внешних носителей или по сети.

Загрузка в нештатном режиме

При загрузке ОС банкомата в одном из специальных режимов появляется возможность обойти установленные средства защиты. В исследуемых банкоматах были доступны следующие варианты загрузки:

В исследуемых банкоматах были доступны следующие варианты загрузки:

- режим отладки ядра;

- режим восстановления Directory Service Restore Mode;

- безопасные режимы («Безопасный режим», «Безопасный режим с загрузкой сетевых драйверов», «Безопасный режим с поддержкой командной строки»).

В этих режимах отключаются некоторые сервисы и средства защиты, а значит — появляется возможность выйти из режима киоска. При загрузке в режиме отладки и подключении к COM-портам злоумышленник может получить полный контроль над банкоматом, используя утилиту WinDbg.

Возможность выбора вариантов загрузки была обнаружена в 88% банкоматов, при этом в рамках тестирования удалось развить атаку вплоть до вывода денег в 42% случаев.

Рисунок 25. Развитие атаки после загрузки в нештатном режимеРекомендации

- Отключить возможность выбора режима загрузки из загрузчика ОС Windows.

- Отключить доступ к режиму отладки по COM/USB-интерфейсам, а также по сети.

Перехват карточных данных

На банковской карте присутствует магнитная полоса, которая содержит информацию, необходимую для проведения операций. На этой полосе может быть записано до трех дорожек, но чаще используются только две — Track1 и Track2. На дорожке Track1 хранятся номер карты, дата окончания срока действия, сервисный код, имя владельца, а также могут находиться дополнительные значения PIN Verification Key Indicator, PIN Verification Value, Card Verification Value. Track2 дублирует информацию на Track1 за исключением имени владельца.

Для осуществления платежей с помощью магнитной полосы через POS-терминал или снятия наличных в банкомате устройству необходимо считать только вторую дорожку. Поэтому атака заключается в копировании информации, записанной на Track2. Эти данные используются для изготовления дубликатов карт, и преступники могут продать их в дарквебе. На теневом рынке дампы банковских карт составляют четверть всей продаваемой информации, а средняя стоимость одной карты — 9 долларов.

Долгое время преступники использовали физические накладки на картридер — скиммеры, которые считывали информацию непосредственно с магнитной полосы. На сегодняшний день банки уже научились защищаться от таких атак и повсеместно устанавливают средства антискимминга. Тем не менее похитить данные можно и без использования накладных скиммеров. Перехват возможен в двух случаях:

- во время передачи данных между банкоматом и процессинговым центром;

- во время передачи данных между ОС банкомата и картридером.

Кратко рассмотрим сценарии атак. Они схожи с теми, что мы разбирали ранее, и основаны на отсутствии шифрования передаваемых данных и аутентификации между устройствами.

Перехват данных, передаваемых между банкоматом и процессинговым центром

Атака возможна в 58% банкоматов

В данном случае атака возможна из-за передачи полного значения Track2 в открытом виде и отсутствия шифрования при взаимодействии между банкоматом и процессингом на прикладном уровне, поскольку практически во всех банкоматах используются протоколы NDC и DDC, не предусматривающие шифрования данных. Подключившись к сети банкомата и прослушивая сетевой трафик, злоумышленник получает информацию о платежных картах.

Подключившись к сети банкомата и прослушивая сетевой трафик, злоумышленник получает информацию о платежных картах.

Перехват данных, передаваемых между ОС и картридером, по USB или COM

Атака возможна в 100% банкоматов

В ходе этой атаки между системным блоком банкомата и картридером подключается устройство, которое перехватывает содержимое дорожек магнитной полосы платежных карт. Подобные атаки возможны из-за отсутствия аутентификации и шифрования данных при взаимодействии с картридером и передачи данных карты в открытом виде. Эти недостатки были обнаружены во всех исследуемых банкоматах.

Перехват данных, передаваемых между ОС и картридером, с использованием вредоносного ПО

Атака возможна в 100% банкоматов

Чтение данных из картридера может осуществляться и без использования аппаратного устройства, однако в этом случае злоумышленнику необходимо установить на банкомат свою вредоносную программу. Это можно сделать любым из перечисленных в этом отчете способов: путем загрузки во внештатном режиме или с внешнего носителя, через прямое подключение к жесткому диску, с помощью устройства для эмуляции пользовательского ввода или в результате сетевой атаки.

Это можно сделать любым из перечисленных в этом отчете способов: путем загрузки во внештатном режиме или с внешнего носителя, через прямое подключение к жесткому диску, с помощью устройства для эмуляции пользовательского ввода или в результате сетевой атаки.

Во всех банкоматах отсутствовала аутентификация при обмене данными с картридером, а значит, к картридеру могло обратиться любое устройство. Проведение атаки ограничивается лишь возможностью выполнения вредоносного кода в ОС банкомата.