Птс оригинал и дубликат отличие

Чем отличается оригинал птс от дубликата

Очень важной деталью при покупке транспортного средства является паспорт транспортного средства. Он может передаваться вам в виде оригинала, либо в виде дубликата. Опытные автолюбители настоятельно рекомендуют не полениться выполнить ряд предосторожностей, которые помогут вам избежать неприятностей в случае, если вам на руки передают лишь дубликат ПТС.

Какую информация содержится в ПТС?

ПТС состоит из 24-х граф, которые наделены следующими фактами о автомобиле:

- VIN код автомобиля. Он состоит из порядка 17-ти цифр, которые должны совпадать с цифрами, что расположены на кузове авто.

- Страна-производитель.

- Объем двигателя.

- Тип двигателя.

- Тип конструкции.

- Марка транспортного средства.

- Год выпуска и тд.

Оригинал ПТС

Чем может быть опасен дубликат ПТС и в чем его главное отличие от оригинала?

Неоднократные случаи говорят о том, что с помощью одного лишь дубликата ПТС мошенникам удается реализовывать автомобили, которые имеют непогашенный кредит. Дело в том, что при покупке авто в кредит, банк оставляет за собой право сберегать оригинал ПТС до момента полного погашения тела кредита. И самые находчивые придумали следующий выход из сложившейся ситуации: они обращаются с заявлением в ГИБДД, где говориться, что оригинал ПТС был утерян, а ГИБДД в свою очередь должно выдать им ПТС с пометкой «дубликат».

Как вы видите, процедура получения дубликата ПТС оказалась довольно простой и к ней часто прибегают мошенники. Легкость получения дубликата и есть главным его отличием от оригинального паспорта.

Но не стоит драматизировать и обвинять в мошенничестве всех, кто располагает исключительно копией оригинального паспорта. Предостеречь себя можно довольно простым способом. Достаточно просто позвонить в сервис, который производил продажу автомобиля и уточнить все условия сделки.

Какие предпосылки могут способствовать выдаче дубликата ПТС?

- Износ или утеря транспортного документа.

- Отсутствие свободных граф для новых записей — любой паспорт исчерпаем, поэтому владелец может заказать дубликат, если все графы оригинала уже были исписаны, но этот случай, как правило, предполагает сохранение оригинала.

- Смена прописки владельца автомобиля.

Иногда с помощью дубликата пытаются продать автомобиль, который ранее числился в угоне.

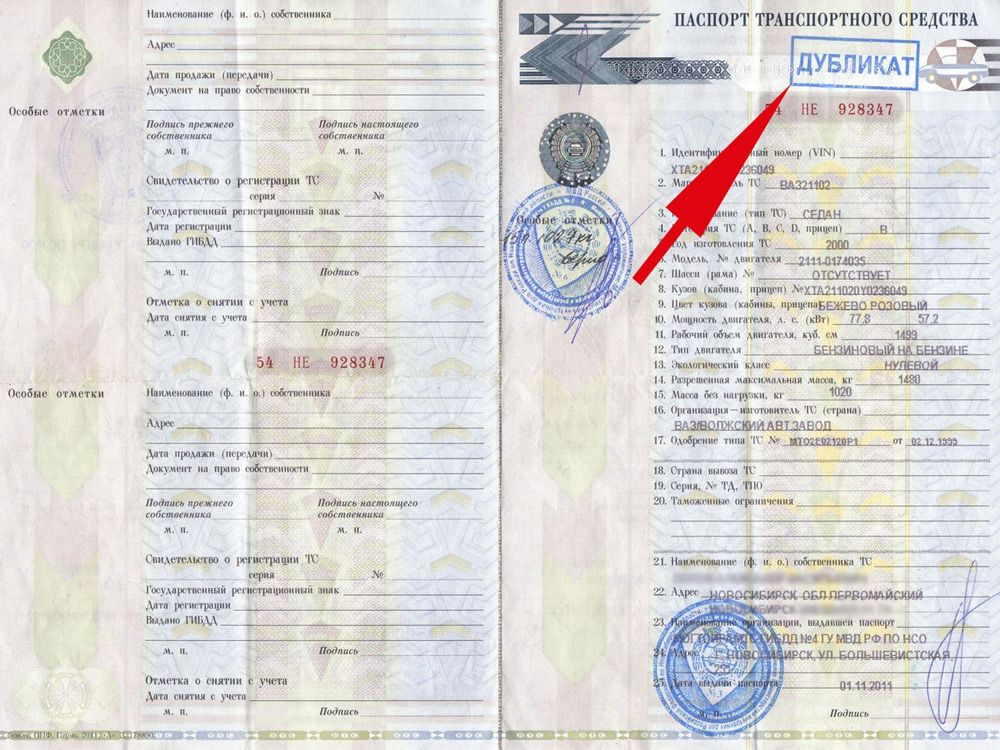

Как выглядит дубликат ПТС?

Документ изготавливается на бланке, форма которого законодательно утверждена. Вдобавок к этому, бланк дубликата распечатывают на предприятии «Госзнака», он обладает защитной полосой и специальными водяными изображениями, которые крайне затруднительно подделать. При просмотре через лупу на документе можно обнаружить ряд специфических изображений и знаков, которые свидетельствуют о его подлинности. Чтобы обезопасить себя окончательно, вы можете обратиться в любой стационарный пункт ГИБДД. Там вам предоставят всю информацию по автомобилю. Например, не числится ли он в угоне.

Дубликат ПТС

Если вы все же выражаете неуверенность по поводу грядущей покупки, то следует помнить, что кредитный, либо ворованный автомобиль обладает ключевыми «приметами»:

- Сравнимо недавняя покупка и необъяснимо быстрая продажа.

- Заниженная стоимость.

- Необоснованная срочность продажи.

- Транзитные номера на авто.

На что следует обратить внимание, сталкиваясь с дубликатом ПТС?

- Большое число владельцев транспортного средства.

- Продажа автомобиля происходит очень часто и с коротким интервалом (2-3 месяца).

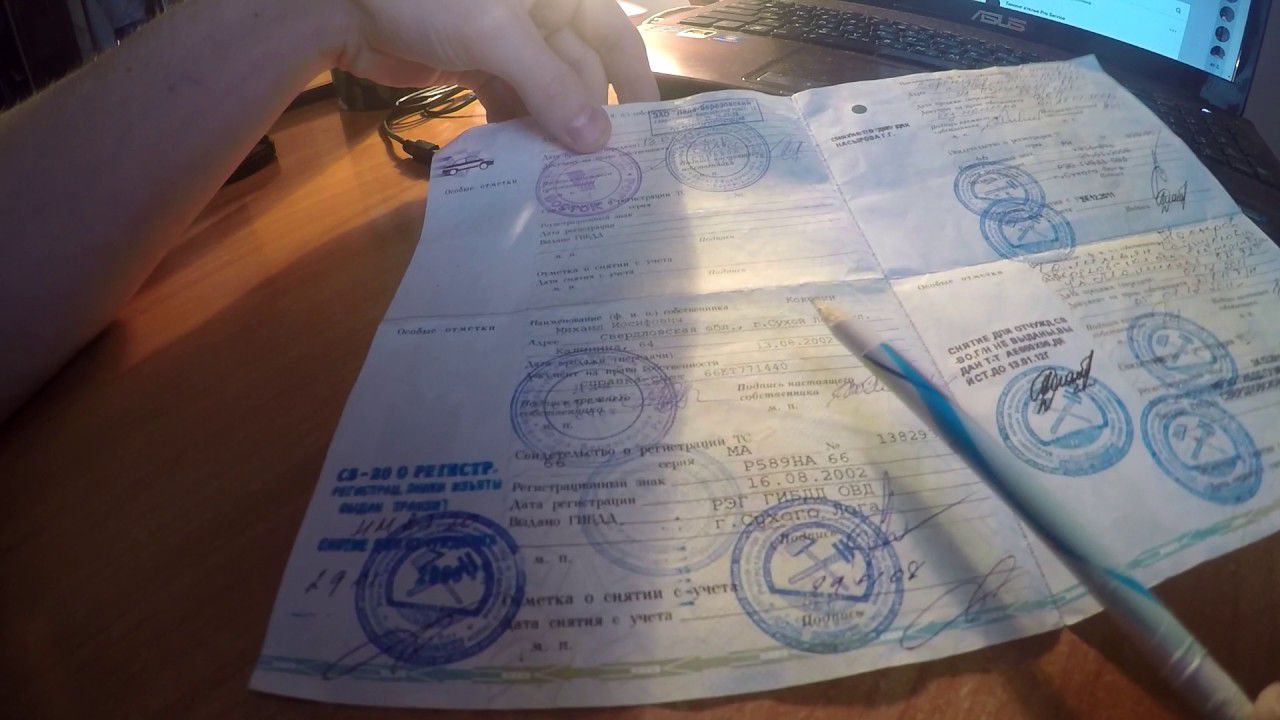

- Отметка, которая свидетельствует о причастности авто к уголовному делу (например, дело о перебитых номерах).

Как правило, большое число владельцев за незначительный промежуток времени накапливается для того, чтобы замести следы. Поэтому автомобиль часто продается с таким коротким интервалом. А наличие всяких дополнительных отметок и сведений в ПТС стоит тщательно проверять.

Поэтому автомобиль часто продается с таким коротким интервалом. А наличие всяких дополнительных отметок и сведений в ПТС стоит тщательно проверять.

Напоследок следует заметить, что даже если вам удалось избежать встречи с мошенниками и машина с дубликатом ПТС оказалась «чистой». Стоит помнить, что при следующей продаже этого авто вы столкнетесь с таким же недоверчивым отношением к вам.

Как отличить дубликат ПТС от оригинала

Паспорт транспортного средства (ПТС) — важный документ для автомобиля, который содержит в себе много полезной информации. К сожалению сегодня подделка ПТС нередкое явление, поэтому нужно знать основные отличия оригинала и дубликата.

Как отличить дубликат ПТС?

Итак, вам необходимо знать основные отличия:

- в графе «особые отметки» на копии документа будет находиться штамп «дубликат»;

- если вы покупаете подержанный автомобиль, то обычно вид его ПТС не может быть «новым» — царапины, потертости и другие признаки указывают, что документ является оригинальным;

- наличие защиты — объемный текст, водяные знаки, голографическая наклейка и другие.

Вдобавок, чтобы избежать возможности купить кредитное авто или другое транспортное средство с перебитыми номерами, уголовный автомобиль, угнанный и т.д. Необходимо проявить максимальную внимательность и обратить внимание на такие моменты:

- большой список предыдущих владельцев авто должно насторожить, так как это распространенный способ запутать следы;

- отдаленный регион регистрации машины — один из признаков мошенничества;

- определенно должны быть таможенные отметки для автомобилей иностранного производства;

- старайтесь не приобретать авто с дубликатом документов, если оно самое новое.

Методы определения поддельных ПТС

Если у вас нет специально оборудования, то вы можете использовать:

- простой фонарик;

- мощная лупа с увеличением от х10.

Когда у вас есть в руках ПТС, то посмотрите дубликат это или нет. Если он является дубликатом, то рекомендуется расспросить о причине дубляжа. Если вы доверяете доводам хозяина, то можно продолжать осмотр:

- Проведите по голограмме большим пальцем: основное тело документа и голограмма должна составлять ощущение единого целого, без лишних границ перехода.

- Бумага бланка ПТС на ощупь и визуально должна соответствовать всем похожим продуктам от Госзнака.

- Возьмите фонарик и наклоните ПТС под углом 25-35 градусов. Посветите на левый верхний угол, там вы должны заметить надпись «ПТС».

- Лупой наведите на голограмму: посередине изображен автомобиль, а на её лобовом стекле имеется надпись «Россия. Россия».

- Обратите внимание на качество бумаги. Как правило, подделку изготавливают из более плотной и гладкой бумаги, а оригинальный ПТС отличается шероховатостью.

- Посмотрите на левый нижний угол и год изготовления бланка: если дата будет меньше, чем год выдачи ПТС, то это главный признак подделки.

Полезные советы для владельцев и покупателей

- Смотрите на водяные знаки ПТС, настоящие будут легко размытые, а подделки идеально ровными и четкими.

- Учитывайте то, что бывает, в региональных ГИБДД небольших населенных пунктов в штате на некоторое время отсутствуют специалисты, и вы можете получить авто, который успешно прошел перерегистрацию органами с «успешной» экспертизой поддельного ПТС.

- Существуют фотоаппараты и смартфоны, у которых имеется встроенный ультрафиолет или инфракрасный фильтр. Они могут помочь вам в определении поддельных документов.

Возможно вас это заинтересует — Как продать подержанный автомобиль — основные советы и способы

Как определить ПТС дубликат — видео

Дубликат ПТС — как отличить, чего бояться и стоит ли покупать?

Что значит дубликат ПТС, как он выглядит, чего бояться и вообще стоит ли покупать машину, если ПТС – дубликат? Обо всем этом мы сегодня и поговорим.

- Дубликат ПТС

ПТС дубликат — что это значит?

Для начала давайте разберемся, что значит ПТС дубликат и почему он появляется у машины?

Как вы знаете, ПТС – это паспорт автомобиля, его основной документ. Помимо прочего, в паспорте отражаются записи о регистрации в ГИБДД. Но что делать,

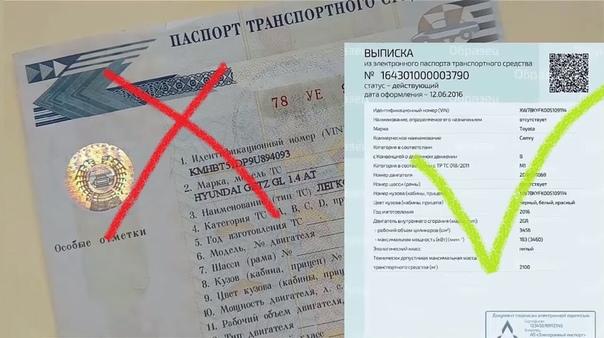

С 2019 года, в этой ситуации оформляется электронный ПТС, но прежде, ГИБДД выдавали дубликат ПТС. По сути, это обычный бланк ПТС, со своим уникальным номером. Он полностью заменяет исходный документ и позволяет выполнять все те же операции с автомобилем. Однако, знающие люди стараются избегать дубликатов при покупке машины. Почему?

Как выглядит дубликат ПТС?

Для грамотного покупателя очень важно знать,

Он позволяет отличить дубликат, вообще не напрягаясь – его очень трудно не заметить. По правилам МВД, такой штамп должен ставиться при выдаче дублера ВСЕГДА! Но, как обычно, правила у нас работают с перебоями. Поэтому многие дубликаты остаются непомеченными, а нам, покупатлям, приходится искать вторичные признаки.

И второе отличие дубликата ПТС содержится в «Особых отметках».

Плохо то, что эти отметки нестандартны, поэтому органы заполняют их по своему усмотрению. В итоге, разобраться в этих сокращениях, часто бывает нелегко.

Но главное отличие дубликата ПТС – это организация, выдавшая документ. Дело в том, что оригинальные паспорта выдает таможня и автопроизводители. Для машин, собранных в России, ПТС выдает завод изготовитель, а для ввезенных из-за границы – таможня. А вот дубликаты ПТС всегда выдает ГИБДД!

Итак, ребята, если напротив выдавшей организации стоит печать ГИБДД, значит это точно дубликат. А вы теперь знаете, как отличить ПТС оригинал от дубликата.

Дубликат ПТС — чего бояться?

Но что если вам попался дубликат ПТС – чего бояться при покупке авто? Главный минус машины с дубликатом – это то, что оригинал может попасть в руки третьих лиц. Поэтому, имея дело с дубликатом, всегда есть шанс потерять машину.

Как это работает? Например, это может оказаться залоговый авто. ПТС находится у залогодержателя, а предприимчивый владелец получает в ГИБДД дубликат и продает машину. Для покупателя эта ситуация – патовая. Если он не позаботился о нотариально заверенной выписке из реестра залогов, сохранить машину не получится.

Чего еще стоит бояться, так это того, что оригинальный ПТС пустят по одной из криминальных схем. Если настоящий ПТС будет продан на черном рынке, под него сделают машину с перебитыми номерами. Как только двойник «всплывет» — возбуждается уголовное дело. В итоге, следствие может инициировать экспертизу маркировки обоих автомобилей, включая химическое травление ВИН-номеров. Одним словом это реальный гемор, да и цена машины после такой экспертизы точно не возрастет.

Но главный косяк дубликата в том, что он скрывает всю предысторию автомобиля. Честно говоря, история машины у нас непрозрачна даже с оригинальным ПТС, но там хотя-бы видно:

Честно говоря, история машины у нас непрозрачна даже с оригинальным ПТС, но там хотя-бы видно:

1)Историю владельцев. Нет ли среди них юр.лиц.

2)Задерживался ли автомобиль у владельцев хотя бы на пару лет. Если меньше – вряд ли машину берегли.

3)Ставил ли первый владелец (дилер), машину на учет. Если ставил – значит на машине ездили, то есть она использовалась для тест-дрейва или как подменная.

4)Бывает наоборот, когда дотошный и НЕхитрый владелец израсходует много мест в ПТС, меняя СТС каждый раз при смене прописки. На деле же машина, пребывая в одних руках, обычно сохраняется намного лучше.

Грубо говоря, дубликат – это шляпа. Он практически стирает историю машины, поэтому его, кстати, намеренно получают, когда надо скрыть прошлое автомобиля.

Стоит ли покупать машину с дубликатом?

Итак, допустим вам попалась машина, у которой ПТС дубликат – стоит ли покупать такой авто? Здесь важно понимать, что дубликат – это всегда риск, но с годами этот риск снижается. Если дубликат и вызовет проблемы, то это произойдет в первые 2-3 года после его выдачи. А лет через 5-7 дубликат становится ничуть не опасней оригинала. Поэтому, друзья, в первую очередь смотрите на дату выдачи дублера.

Кроме того, в особых отметках дубликата, иногда пишут «выдан взамен утилизированного» или «выдан взамен утраченного».

Так вот «выдан взамен утраченного» — это и есть самый опасный вариант, которого лучше избегать. Но, как я уже говорил выше, особые отметки не стандартизированы. Иногда их вообще не заполняют, а чаще всего там указано просто «выдан взамен».

Так стоит ли покупать машину, если у нее дубликат ПТС? Осторожный покупатель такой авто не станет рассматривать в принципе – для него это не вариант. Если же рисковать вам по душе – это неплохой способ испытать свою удачу. В любом случае, покупая автомобиль с дубликатом, надо быть готовым к возможным потерям. Все-таки, риск – это неизбежная плата за более низкую цену, которой отличаются машины с дубликатом.

Все-таки, риск – это неизбежная плата за более низкую цену, которой отличаются машины с дубликатом.

© Kak-Kupit-Auto.ru

Ссылки: zr.ru

фото, как выглядит оригинальный документ и в чем отличие от копии, а также возможно ли проверить по базе ГИБДД?

Использование дубликата ПТС является весьма распространенной мерой, так как закон гласит, что и официально выданная копия, и оригинал являются равноценными документами.

Когда при покупке подержанного авто, продавец вместо оригинальных документов предъявляет дубликат, это настораживает большинство добросовестных автолюбителей.

Однако каждый автолюбитель должен владеть информацией о том, как отличить дубликат ПТС от оригинала.

Дорогие читатели! Наши статьи рассказывают о типовых способах решения юридических вопросов, но каждый случай носит уникальный характер.

Если вы хотите узнать, как решить именно Вашу проблему — обращайтесь в форму онлайн-консультанта справа или звоните по телефону 8 (800) 350-29-87. Это быстро и бесплатно!

что это значит, чем плох такой документ, его фото, а также как узнать, сколько хозяев было у машины?

Любая вещь может быть потеряна или испорчена. Паспорт технического средства на автомобиль не является исключением. При его утере и еще ряде случаев ему на замену выдают дубликат ПТС. Этот документ нужен для продажи автомобиля и других действий, связанных с юридическими вопросами. При покупке транспортного средства, продавец вместо оригинальных документов предъявляет дубликат, это настораживает большинства добросовестных автолюбителей.

Дорогие читатели! Наши статьи рассказывают о типовых способах решения юридических вопросов, но каждый случай носит уникальный характер.

Если вы хотите узнать, как решить именно Вашу проблему — обращайтесь в форму онлайн-консультанта справа или звоните по телефону 8 (800) 350-29-87. Это быстро и бесплатно!

обман или просто замена утерянного?

В этот раз отвлечёмся от технических тем и поговорим о документах, ПТС дубликат что значит и какие нюансы с ним связаны.

Каждый автовладелец знает, что такое паспорт транспортного средства (ПТС) – это важная бумага, которая выдаётся машине при «рождении» (если она выпущена на территории России) или же органами таможни при ввозе из другой страны.

В повседневной жизни ПТС обычно пылится себе на полочке. О нем вспоминают, когда нужно продать авто.

И тут могут возникать подводные камни, о которых надо поговорить.

Какие махинации возможны с данной бумагой? Что делать при утере ПТС?

ПТС дубликат что значит

Итак, друзья, для автомобиля ПТС является очень важным документом – это как паспорт для человека.

В этот документ заносятся данные о самой машине и о её владельцах. Именно с последним пунктом возможны махинации.

Юристы советуют насторожиться, когда при планируемой сделке по приобретению транспортного средства вам преподносят ПТС дубликат.

Как быть?

Для начала внимательно рассмотрите этот дубликат ПТС, а особенно пункт «особые отметки», где должна быть указана причина выдачи дублёра.

Теперь о главном, чем опасен дубликат ПТС, а когда он является нормой. Что может быть указано в особых отметках:

- выдан взамен утилизированного паспорта транспортного средства – обычно это означает, что старый документ уже не может быть использован по причине своей ветхости или же, что в нём просто закончилось свободное место для внесения хозяев авто. Как правило, в таком случае опасаться афер особо не стоит, разве что, при покупке машины, больше внимания уделите её техническому состоянию;

- утеря прежнего документа. Конечно же, документ может быть действительно утерян, но есть повод насторожиться. (Далее рассмотрим, что делать, если вы потеряли ПТС, но сейчас не об этом).

Увидев дубликат ПТС чего бояться? Того, что машина находилась на балансе какой-нибудь организации, а значит она крайне изношена, или же, что ещё хуже, за неё не выплачен кредит.

При покупке автомобиля с таким документом, ВНИМАТЕЛЬНО! рассмотрите дату выдачи ПТС дубликата. Вполне вероятно, что продавец специально его получил перед сделкой, пытаясь скрыть прошлое автомобиля.

Вполне вероятно, что продавец специально его получил перед сделкой, пытаясь скрыть прошлое автомобиля.

Историю жизни транспортного средства проверить можно, даже на ближайшем посту ГИБДД, а вот в залоге он или нет, увы, узнать пока не всегда удаётся.

Чтобы обезопасить себя в этом случае, попросите продавца предъявить документ, который свидетельствует о купле авто.

Договор купли-продажи снимет подозрения, а вот если продавец отказался показывать этот документ или имеет только договор залога, то прекращайте всякие отношения с этим типом.

Что делать, если оригинал ПТС утерян?

Друзья, мы немного пролили свет на вопрос: ПТС дубликат что значит его наличие у продавца автомобиля.

Конечно, дубликат ПТСа совсем не означает, что вас хотят обмануть. Возможно, оригинал в самом деле был утерян. Он большую часть своего времени проводит дома на полке, где вполне может затеряться среди других бумаг или вообще случайно отправиться в пункт сдачи макулатуры. Пожар, наводнение, ограбление, все может быть.

Так как получить дубликат ПТС?

Предположим, вы планируете пересесть на новое авто, а своё старое – продать. Собрав документы, вы вдруг обнаруживаете, что отсутствует один из самых основных – паспорт транспортного средства. Что делать? В случае утери следует предпринять такие шаги:

- подготовить документы: страховой полис, все бумаги, которые были выданы вам при приобретении машины, свидетельство, объяснительную записку на имя начальника МРЭО, где будут описаны подробности утери ПТС, заявление, оформленное по строгой форме, квитанцию по оплате пошлины. В случае кражи паспорта ТС, необходимо приложить справку ГОВД об уголовном деле;

- предоставить авто в МРЭО на осмотр, паспорт которого был утерян;

- пройти осмотр машины, после чего он должен расписаться в заявлении;

- отдать приготовленные документы в ГИБДД;

- вам скажут, где получить дубликат ПТС и когда он будет готов.

Вот и всё, уважаемые читатели, перед вами тот нехитрый свод основных сведений, которые помогут ответить на вопрос: ПТС дубликат что значит и можно ли ему доверять.

Надеюсь, вы теперь информационно вооружены и не попадёте впросак при приобретении автомобиля. А при утере не будете сокрушаться и спокойно получите дубликат ПТС.

До скорых встреч!

АнализTCP и кортеж из пяти | Пакет-Фу

Эксперт по TCP из Wireshark неплохо справляется с выявлением проблем, помогая аналитикам находить пакеты, в которых что-то идет не так. К сожалению, есть некоторые вещи, которые могут сильно сбить с толку эксперта, что может обмануть неопытных аналитиков, полагая, что в сети есть большие проблемы. Я говорил о некоторых из этих проблем на Sharkfest 2013 под названием «Топ 5 ложных срабатываний», и этот пост будет о одной из них: Дублирующиеся пакеты.

Кортеж из пяти

Рисунок 1: 5 Пример кортежа

Первое, что должно произойти, когда Wireshark обрабатывает тонны пакетов, — это определить, к какому протоколу и диалогу принадлежит каждый пакет. Он делает это путем создания так называемого «кортежа из пяти» (или кортежа из пяти) из пакета, который он в настоящее время просматривает, который содержит IP-адрес источника, порт источника, IP-адрес назначения, порт назначения и протокол уровня 4. Например, 192.168.124.100/50272/81.209.179.69 / 80/6 ”для пакета, поступающего из порта 50272 IP 192.168.124.100, идущего на порт 80 IP 81.209.179.69, с использованием протокола IP 6, который является TCP:

Такая же комбинация IP-адреса и порта с IP-протоколом 17 указывает на диалог UDP. UDP и TCP являются наиболее распространенными протоколами, для которых доступен кортеж, хотя вы не можете создать его для пакетов ICMP — просто потому, что ICMP не использует порты, поэтому вы застрянете с «3-кортежем» 😉

Отслеживание поведения TCP-разговора

После того, как был определен кортеж из 5 для TCP-диалога, есть два возможных способа продолжить (упрощенный до очень простого процесса; на самом деле процесс намного сложнее в своих деталях):

- Нет существующего диалога с тем же 5-кортежем, поэтому это первый пакет нового диалога, обнаруженный в трассировке.

В список разговоров добавляется новая запись и записывается ее состояние TCP

В список разговоров добавляется новая запись и записывается ее состояние TCP - соответствующая запись в списке разговоров существует, поэтому мы можем проанализировать новый пакет относительно существующего состояния TCP-разговора

Одна из наиболее важных вещей, на которую следует обратить внимание, — это порядковый номер по отношению к порядковому номеру предыдущего пакета от того же узла. Для каждого пакета рассчитывается «Следующий ожидаемый порядковый номер», который вы также можете увидеть в Wireshark (если в пакете есть полезные данные TCP, иначе порядковый номер не изменится):

Рисунок 2: Следующий ожидаемый порядковый номер TCP

Для проверки: порядковый номер 4194561624 плюс 498 байтов полезной нагрузки TCP равняется 419452122.Поэтому, когда будет найден следующий пакет этого разговора, он должен иметь порядковый номер 419452122, иначе что-то не так (сообщения Wireshark Expert в кавычках):

- последовательность на ниже , чем ожидалось, что означает, что это запоздавший («вне очереди») или повторно переданный пакет («Повторная передача» / «Быстрая повторная передача»). Разница в основном заключается в том, насколько поздно приходит пакет — повторная передача не может прибыть раньше, чем продолжительность одного времени приема-передачи после того, как получатель сообщил о потере пакета.Если новый пакет прибывает значительно быстрее, он неисправен. Разница между «повторной передачей» и «быстрой повторной передачей» заключается в способе сигнализации или обнаружения потери пакета. Прочтите сообщение Криса на LoveMyTool о различных вкусах.

- последовательность на выше , чем ожидалось, что означает, что по крайней мере один сегмент TCP отсутствует («предыдущий сегмент не захвачен») либо потому, что он действительно был потерян при передаче, либо просто не был захвачен, потому что устройство захвата было размещено неправильно. или производительность записи была слишком низкой.

«Скидывание» эксперта TCP

Поскольку эксперт TCP сопоставляет пакеты с разговорами на основе 5-кортежа, некоторые файлы трассировки могут превратиться в беспорядок TCP-симптомов, которые представляют собой не что иное, как ложное срабатывание для большей части из них. Проблема в этих случаях заключается в том, что файл трассировки содержит один и тот же сегмент TCP дважды (или даже больше), что обычно связано с тем, как был выполнен захват. Одна из наиболее распространенных проблем захвата — это действительно повторяющиеся пакеты — пакеты, которые были захвачены несколько раз при настройке порта SPAN.

SPAN неисправность

Представьте, что вы хотите сделать захват двух серверов, к которым подключаются несколько клиентов, поэтому вы настраиваете сеанс SPAN, например как это:

Switch (config) #monitor session 1 source interface gigabitEthernet 1/10 оба Switch (config) #monitor session 1 source interface gigabitEthernet 1/11 оба Switch (config) #monitor session 1 destination interface gigabitEthernet 1/24

Когда клиент разговаривает с сервером через порт 10 или 11, проблем нет.Но когда — по какой-либо причине — сами серверы общаются друг с другом, вы получаете один и тот же пакет дважды: один раз, когда он входит в коммутатор на порту 10, и второй раз, когда он выходит на порт 11 (или наоборот, конечно). :

Рисунок 3: Сеанс SPAN, приводящий к дублированию

Это то, что Wireshark покажет для захвата трассировки, если возникнут дубликаты:

Рисунок 4: SPAN дублирует

Взгляните на порядковые номера, и вы увидите, что каждый пакет просматривается дважды — и эксперт TCP сходит с ума, потому что думает, что видит тонны повторных передач или (в зависимости от захвата) «Дубликаты ACK» при подтверждении. пакеты дублируются.Теперь проблема в том, что при такой настройке захвата, как показано выше, просто невозможно избежать дублирования с помощью . И вторая проблема заключается в том, что вы не можете отфильтровать второе вхождение каждого пакета с помощью фильтра отображения в Wireshark, потому что фильтр должен найти что-то, чтобы отличить две копии друг от друга. Что не может работать, потому что они идентичны до последнего бита. Кроме того, в большинстве случаев вы не можете выполнить сеанс SPAN другим способом, потому что вам нужны оба направления обоих портов для нормального взаимодействия с клиентом.Иногда вы можете попробовать настроить трюк, например, отслеживать только направления получения SPANned VLAN — например, если вы перехватываете только входящие пакеты для VLAN, вы получите их только один раз, но это работает только для перехватов VLAN, а не для нескольких портов.

Что не может работать, потому что они идентичны до последнего бита. Кроме того, в большинстве случаев вы не можете выполнить сеанс SPAN другим способом, потому что вам нужны оба направления обоих портов для нормального взаимодействия с клиентом.Иногда вы можете попробовать настроить трюк, например, отслеживать только направления получения SPANned VLAN — например, если вы перехватываете только входящие пакеты для VLAN, вы получите их только один раз, но это работает только для перехватов VLAN, а не для нескольких портов.

Борьба с истинными дубликатами

К счастью, есть помощь в избавлении от настоящих дубликатов: вы можете использовать инструмент командной строки « editcap » для удаления дубликатов из файлов трассировки. Editcap устанавливается вместе с Wireshark, и типичное приложение будет выглядеть так:

D: \ Traces \ blog> editcap -d -D 50 дубликатов.pcapng no-duplicates.pcapng 15238 пакетов просмотрено, 7570 пакетов пропущено с повторяющимся окном из 50 пакетов.

Параметр «-D 50» имеет editcap для сравнения окна истории из 50 кадров, чтобы увидеть, точно ли они совпадают с текущим кадром. При совпадении текущий кадр отбрасывается. Как видите, 7570 пакетов из 15238 оказались дублированными, что чуть меньше 50%. После процесса пример сверху выглядит так:

Рисунок 5: Дедуплицированные пакеты

Видите? Те же пакеты, что и раньше, но больше нет проблем.

Практическое правило: , если трассировка выглядит действительно очень плохо, с тоннами экспертных сообщений TCP и отсутствием — или всего несколькими — симптомами «предыдущий пакет не захвачен», сначала проверьте наличие дублированных кадров.

Неисправность маршрутизации

Маршрутизированные пакеты также могут сбивать с толку эксперта по TCP, даже если пакеты не являются точными дубликатами. Вот образец, взятый из вопроса на сайте вопросов и ответов Wireshark (на самом деле заданный вопрос является хорошим примером того, как пользователя Wireshark смущают ложные срабатывания):

Рисунок 6: Дубликаты пакетов после маршрутизации

Опять же, проверьте, есть ли сообщения «пакет не захвачен» — потому что, если действительно есть потеря пакета, вы увидите два симптома: один для потерянного пакета, а второй — для повторной передачи этого пакета. Если вы видите только повторные передачи или дублирующиеся ACK, высока вероятность того, что у вас есть дубликаты в захвате.

Если вы видите только повторные передачи или дублирующиеся ACK, высока вероятность того, что у вас есть дубликаты в захвате.

Если мы посмотрим на детали пакетов, например, пакет 103 и пакет 104, это выглядит как на следующих снимках экрана. Первый — это пакет до процесса маршрутизации с TTL 128:

.Рисунок 7: TTL до маршрутизации

После выполнения маршрутизации пакет выглядит так:

Рисунок 8: TTL после маршрутизации

Различия заключаются в уровне Ethernet, потому что после маршрутизации MAC-адреса должны измениться для нового сегмента сети — но эксперта по TCP не волнуют изменения MAC-адресов.Кроме того, TTL , конечно, уменьшается на один переход, но, опять же, эксперт по TCP также не обращает внимания на эту деталь. Остальная часть пакета такая же, особенно две вещи, от которых зависит эксперт TCP:

- кортеж из 5 по-прежнему 192.168.1.36/19813/192.168.2.9/1196/6

- уровень TCP плюс полезная нагрузка TCP, потому что маршрутизатор не меняет его.

Специалисту по TCP в Wireshark не важно, захвачен ли один и тот же пакет в разных сегментах сети, используются ли теги VLAN или туннелирование.Если он увидит тот же самый кортеж из пяти и ту же информацию TCP (особенно порядковый номер и длину полезной нагрузки), он снова будет считать, что это тот же самый пакет: «О, повторная передача!».

Удалить маршрутизированные дубликаты на самом деле просто: вы можете отфильтровать дубликаты в Wireshark и сохранить оставшиеся пакеты в новом файле перед их анализом (не забудьте использовать « Export Specified Packets as » в меню файла, а не « Сохранить как»). Я обычно использую для этого тег VLAN (если он доступен) или TTL, потому что он другой — вы также можете сосредоточиться на адресах Ethernet, но идентификаторы VLAN / TTL обычно быстрее (введите в поле фильтра :-)).

Как удалить дубликаты маршрутизации

Чтобы удалить дубликаты маршрутизации, нам нужно определить, какие пакеты мы хотим сохранить в первую очередь. В зависимости от того, как был настроен захват, вы можете увидеть повторяющиеся пакеты, приходящие с одного IP-адреса или даже с обоих. В примере на рисунке 6 вы можете видеть, что только пакеты из 192.168.1.36 дублируются, а из 192.168.2.29 — нет. Это означает, что нам нужно определить, какой из двух TTL мы сохраняем и какие два TTL мы удаляем (два TTL, потому что отправитель и получатель часто имеют разные значения, поэтому с дубликатами у вас есть четыре TTL).Обычно это можно сделать, глядя на MAC-адреса и сохраняя пакеты на основе совпадающих пар MAC-адресов. Затем отфильтруйте соответствующие TTL и сохраните результат:

В зависимости от того, как был настроен захват, вы можете увидеть повторяющиеся пакеты, приходящие с одного IP-адреса или даже с обоих. В примере на рисунке 6 вы можете видеть, что только пакеты из 192.168.1.36 дублируются, а из 192.168.2.29 — нет. Это означает, что нам нужно определить, какой из двух TTL мы сохраняем и какие два TTL мы удаляем (два TTL, потому что отправитель и получатель часто имеют разные значения, поэтому с дубликатами у вас есть четыре TTL).Обычно это можно сделать, глядя на MAC-адреса и сохраняя пакеты на основе совпадающих пар MAC-адресов. Затем отфильтруйте соответствующие TTL и сохраните результат:

Рисунок 9: Дедупликация VLAN с помощью Wireshark

Контрмеры

Теперь, когда мы знаем, почему эксперт Wireshark диагностирует ненастоящие симптомы, мы можем найти способ очистить след перед его анализом. Первый шаг здесь может быть неочевидным: вам нужно сначала понять , что дубликаты мешают эксперту TCP.Для этого вы всегда должны следить за количеством и атрибутами повторных передач, дублированных ACK и невыполненных заказов:

- проверяет, есть ли больше пакетов, чем обычно, с признаком повторной передачи TCP, нарушением порядка или дублированием ACK. Это требует некоторого опыта в том, что является нормальным, так что делайте ваши исходные данные (здесь я немного похож на Тони ;-))

- проверьте, можете ли вы также найти в трассировке симптомы «Предыдущий сегмент не зафиксирован» — если вы видите не эти симптомы потерянных сегментов, а их повторные передачи, это часто (но не всегда!) Просто дубликат, потому что у вас есть две копии того же сегмента, но без сообщения «Ой, что-то потеряно»

- , если вы считаете, что у вас есть дубликаты, сравните два пакета, быстро нажимая на них один за другим в списке пакетов, наблюдая за шестнадцатеричным представлением.Если байты не меняются заметно, пакеты идентичны.

- финальная проверка: разница времени между двумя пакетами. Дубликаты обычно находятся на расстоянии менее нескольких микросекунд друг от друга, потому что это всего лишь две копии, сделанные на одном устройстве одновременно.

Для реальных ретрансляций требуется как минимум полное время в оба конца, чтобы добраться до пункта назначения.

Для реальных ретрансляций требуется как минимум полное время в оба конца, чтобы добраться до пункта назначения. - Совет: вы также можете просто запустить editcap для файла трассировки, чтобы увидеть, удаляет ли он дубликаты. Если это так, то, вероятно, были некоторые («вероятно», потому что есть некоторые типы кадров, идентичные до байта, которые не являются дубликатами, e.грамм. Кадры BPDU. Но у них дельта-время в секундах, а не в миллисекундах)

Если вы определили, что ваш файл трассировки содержит дубликаты, удалите их перед продолжением. Либо используйте editcap, как показано (для полных кадров, побайтовых дубликатов), либо отфильтруйте один экземпляр в Wireshark для перенаправленных дубликатов.

.Почему при захвате wirehark видны дублирующиеся TCP Acks?

Дублирующиеся ACK отправляются, когда получатель видит пропуск в принимаемых пакетах. Они используются не только для быстрых повторных передач, это наоборот (вроде): в быстрых повторных передачах используется счетчик для повторяющихся ACK, чтобы инициировать повторную передачу быстрее, чем при Retransmission TimeOut (RTO).

Если вы видите повторяющиеся входящие ACK и отсутствие пропусков в исходящих пакетах, это означает, что вы захватываете данные в источнике (а не на принимающей стороне).Это вполне нормально, если потеря пакета происходит где-то на пути к получателю. Однако вы должны увидеть ретрансляцию; если вы этого не сделаете, у вас, вероятно, есть случай, когда пакеты переупорядочиваются в пути и прибывают не в порядке, что также приводит к дублированию ACK. Разница между потерей пакетов и нарушением порядка состоит в том, что количество дублирующихся ACK очень мало для неупорядоченных (часто только до «Дублированного ACK №1»), тогда как при потере пакетов они могут достигать счетчиков выше 100 в очень плохих случаях.

.RFC 3708 — Использование TCP Duplicate Selective Acknowledgment (DSACK) и Stream Control Transmission Protocol (SCTP) с дублированными порядковыми номерами передачи (TSN) для обнаружения ложных повторных передач

[Docs] [txt | pdf] [draft-ietf-tsvw . ..] [Tracker] [Diff1] [Diff2]

..] [Tracker] [Diff1] [Diff2]ЭКСПЕРИМЕНТАЛЬНАЯ ИНФОРМАЦИЯ

Сетевая рабочая группа E.Blanton Запрос комментариев: 3708 Purdue University Категория: Экспериментальная М. Оллман ICIR Февраль 2004 г. Использование TCP Duplicate Selective Acknowledgment (DSACK) и Протокол передачи управления потоком (SCTP) Дубликат Порядковые номера передачи (TSN) для обнаружения ложных Повторные передачи Статус этой памятки Этот меморандум определяет экспериментальный протокол для Интернета. сообщество.Он не определяет никаких стандартов Интернета. Требуются обсуждения и предложения по улучшению. Распространение памятки не ограничено. Уведомление об авторских правах Авторское право (C) The Internet Society (2004). Все права защищены. Аннотация TCP и протокол передачи управления потоком (SCTP) обеспечивают уведомление о получении дубликата сегмента через Duplicate Selective Подтверждение (DSACK) и повторяющийся порядковый номер передачи (TSN) соответственно.В этом документе представлены консервативные методы использования этой информации для выявления ненужные повторные передачи для различных приложений. 1. Введение TCP [RFC793] и SCTP [RFC2960] предоставляют уведомление о дублировании получение сегмента посредством дублированного выборочного подтверждения (DSACK) [RFC2883] и повторяющиеся уведомления TSN соответственно. Используя это информации, отправитель TCP или SCTP обычно может определить, когда повторная передача была отправлена по ошибке. В этом документе представлены два метода для использования повторяющихся уведомлений.Первый способ прост и может использоваться для бухгалтерских приложений. Второй метод - это консервативный алгоритм для устранения неоднозначности ненужных повторных передач от событий потери с целью устранения ненужной перегрузки контролировать изменения. Blanton & Allman Experimental [Страница 1]

RFC 3708 TCP DSACK и SCTP Duplicate TSN, февраль 2004 г. Этот документ предназначен для описания разумных и безопасных алгоритмов.для обнаружения ложных повторных передач и обсудить некоторые из соображения вовлечены.Он не предназначен для описания единственного возможный метод достижения цели, хотя рекомендации в этот документ следует учитывать при проектировании альтернативные алгоритмы. Кроме того, этот документ не описывает что может сделать отправитель TCP или SCTP после ложной повторной передачи обнаружен. Был разработан ряд предложений (например, [RFC3522], [SK03], [BDA03]), но пока неясно, какие из них предложения уместны. Кроме того, все они полагаются на обнаружение ложные повторные передачи и поэтому могут использовать алгоритм, указанный в этом документ.Наконец, отметим, что для упрощения текста большая часть следующего обсуждение ведется с точки зрения TCP DSACK, а также применяется к TCP и SCTP. Терминология Ключевые слова «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ОБЯЗАТЕЛЬНО», «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ДОЛЖЕН», «НЕ ДОЛЖЕН», «РЕКОМЕНДУЕТСЯ», «МОЖЕТ» и «ДОПОЛНИТЕЛЬНО» в этом документ следует интерпретировать, как описано в RFC 2119 [RFC2119]. 2. Подсчет повторяющихся уведомлений Для определенных приложений прямой подсчет повторяющихся уведомлений будет достаточно.Например, если стек просто хочет знать (для по какой-то причине) количество ложно повторно переданных сегментов, подсчет всех повторяющихся уведомлений для повторно переданных сегментов должно работать хорошо. Еще одно применение этой стратегии - мониторинг и адаптировать транспортные алгоритмы, чтобы транспорт не отправлял большие объемы ложных данных в сети. Например, мониторинг повторяющихся уведомлений может быть использован Ранним Алгоритм повторной передачи [AAAB03], чтобы определить, быстро ли повторная передача сегментов [RFC2581] с более низким, чем обычно, дубликатом Порог ACK работает, или если переупорядочение сегментов вызывает ложные ретрансляции.Говоря более предположительно, повторное уведомление было предложено в качестве неотъемлемая часть оценки общего коэффициента потерь TCP [AEO03] для в целях снижения воздействия коррупционных потерь на производительность транспортного протокола.

[EOA03] предлагает изменить реакция транспорта на перегрузку на долю потерь, которые фактически из-за перегрузки, требующей от сети предоставления уровень потерь на основе коррупции и оценка отправителя транспорта общий коэффициент потерь.Повторяющиеся уведомления - ключевая часть точная оценка общего уровня потерь [AEO03]. Blanton & Allman Experimental [Страница 2]

RFC 3708 TCP DSACK и SCTP Duplicate TSN, февраль 2004 г. 3. Перегрузка / алгоритм устранения повторяющейся неоднозначности Когда цель обнаружения ложных повторных передач - "отменить" ненужные изменения, внесенные в состояние контроля перегрузки, так как предложено в [RFC2883], отправитель данных в идеале должен определить: а) ложные повторные передачи в определенном окне данных не маскировать реальную потерю сегмента (перегрузку).Например, предположим, что сегменты N и N + 1 передаются повторно даже хотя только сегмент N был удален сетью (таким образом, сегмент N + 1 было повторно передано без необходимости). Когда отправитель получает уведомление о том, что сегмент N + 1 прибыл более одного раза, он может сделать вывод, что сегмент N + 1 был напрасно повторен. Однако это не могу сделать вывод о целесообразности устранения перегрузки состояние управления, потому что окно данных содержало хотя бы один действительный индикатор перегрузки (т.е.е., сегмент N был утерян). (б) Это дублирование сети не является причиной дублирования уведомление. Определение того, вызвано ли повторяющееся уведомление сетью дублирование пакета или ложная повторная передача - это почти теоретически невыполнимая задача. Поскольку [Pax97] показывает этот пакет дублирование по сети встречается редко, алгоритм в этом разделе просто перестает функционировать при обнаружении дублирования сети (получив уведомление о дублировании для сегмента, который был отправитель не ретранслирует).Приведенный ниже алгоритм дает разумные, но неполные, защита от обоих этих случаев. Мы предполагаем, что отправитель TCP имеет структуру данных для выборочного информация о подтверждении (например, как указано в [RFC3517]). В следующие шаги требуют расширения такого «табло» до включать немного более длинную историю повторных передач, чем называется для в [RFC3517]. После получения ДОЛЖНЫ быть предприняты следующие шаги. каждого DSACK или дублированного уведомления TSN: (A) Проверьте соответствующий диапазон последовательности или TSN, чтобы определить был ли сегмент передан повторно.(A.1) Если таблица результатов SACK пуста (т. Е. Отправитель TCP имеет не получил информации SACK от получателя) и левый край входящего DSACK равен SND.UNA, обработка этого DSACK ДОЛЖНА быть прекращена и состояние управления перегрузкой НЕ ДОЛЖНО возвращаться во время текущее окно данных. Этот пункт предназначен для охвата Blanton & Allman Experimental [Страница 3]

RFC 3708 TCP DSACK и SCTP Duplicate TSN, февраль 2004 г. случай, когда было обработано целое окно благодарностей заскочил по сети.В таком случае обратный путь кажется, находится в перегруженном состоянии и поэтому сокращает TCP скорость отправки - консервативный подход. (A.2) Если сегмент был повторно передан ровно один раз, отметьте его. как дубликат. (A.3) Если сегмент был повторно передан более одного раза, обработка этого DSACK ДОЛЖЕН быть прекращен, а контроль перегрузки состояние НЕ ДОЛЖНО возвращаться к предыдущему состоянию во время текущее окно данных.(A.4) Если сегмент не был повторно передан, входящий DSACK указывает, что сеть продублировала сегмент в вопрос. Обработка этого DSACK ДОЛЖНА быть прекращена. В кроме того, алгоритм, указанный в этом документе, НЕ ДОЛЖЕН будет использоваться для оставшейся части соединения, в будущем Отчеты DSACK могут скорее указывать на дублирование сети. чем ненужная ретрансляция. Обратите внимание, что некоторые методы для дальнейшего устранения неоднозначности дублирования сети от ненужная ретрансляция (например,g., параметр отметки времени TCP [RFC1323]) можно использовать для уточнения алгоритма в этом документ далее. Использование такой техники в сочетании с алгоритмом, аналогичным представленному здесь, может позволяют продолжать использовать алгоритм перед лицом дублированные сегменты. Мы не вникаем в такой алгоритм в этом документе из-за текущей редкости дублирование сети. Однако будущая работа должна включать решение этой проблемы.(B) Предполагая, что обработка может продолжаться (согласно правилам (A)), проверьте все повторно переданные сегменты в предыдущем окне данных. (B.1) Если все сегменты или фрагменты, отмеченные как повторно переданные, также были отмечены как подтвержденные и продублированные, заключаем что все повторные передачи в предыдущем окне данных были ложными, и потери не произошло. (B.2) Если какой-либо сегмент или фрагмент все еще помечен как повторно переданный но не отмечены как повторяющиеся повторные передачи, которые могут указывать на потерю в этом окне данных.На основании этого мы не можем делать никаких выводов конкретное уведомление DSACK / дублированный TSN. В дополнение к сохранению состояния, упомянутого в [RFC3517] (для TCP) и [RFC2960] (для SCTP) реализация этого алгоритма должна отслеживать Blanton & Allman Experimental [Страница 4]

RFC 3708 TCP DSACK и SCTP Duplicate TSN, февраль 2004 г. все порядковые номера или TSN, которые были подтверждены как дубликаты.4. Сопутствующие работы В дополнение к механизму обнаружения ложных повторных передач изложены в этом документе, несколько других предложений по поиску были разработаны ненужные ретрансляции. [BA02] использует алгоритм, описанный в этом документе, как основу для изучение нескольких методов повышения устойчивости TCP к изменению порядка пакеты. Алгоритм обнаружения Eifel [RFC3522] использует параметр отметки времени TCP. [RFC1323], чтобы определить, предназначен ли ACK для данной повторной передачи для исходная передача или ретрансляция.В более общем смысле, [LK00] описывает преимущества обнаружения ложных повторных передач и возврат от ненужных изменений управления перегрузкой с помощью схема на основе временных меток или механизм, который использует «бит повторной передачи» для флаг повторных передач (и ACK повторных передач). Обнаружение Эйфеля алгоритм может обнаруживать ложные повторные передачи быстрее, чем DSACK- основанная схема. Однако компромисс в том, что накладные расходы на 12- опция байтовой отметки времени должна присутствовать в каждом переданном пакете для работы Эйфеля.Схема F-RTO [SK03] немного изменяет шаблон отправки TCP. сразу после тайм-аута повторной передачи, а затем шаблон возвращаемых ACK. Этот шаблон может указывать на то, был необходим ретранслируемый сегмент. Преимущество F-RTO в том, что алгоритм должен быть реализован только на стороне отправителя TCP соединение и что ничего лишнего не нужно пересекать сеть (например, DSACK, отметки времени, специальные флаги и т. Д.). Обратной стороной является то, что алгоритм - это эвристика, которую можно запутать из-за сетевых патологий (е.g., дублирование или изменение порядка пакетов ключей). Наконец, обратите внимание, что F-RTO работает только для ложных повторных передач, инициированных таймер ретрансляции транспорта. Наконец, [AP99] кратко исследует использование времени между повторная передача сегмента через тайм-аут повторной передачи и прибытие следующего ACK в качестве индикатора того, была ли повторная передача необходимо. Схема сравнивает эту временную дельту с долей (f) минимальный RTT, наблюдаемый до сих пор для соединения. Если время delta меньше f * minRTT, тогда повторная передача помечается как ложная.При f = 1/2 алгоритм выявляет примерно 59% ненужных таймауты повторной передачи и определяет необходимые повторные передачи только 2,5% времени. Как и F-RTO, эта схема обнаруживает только ложные повторные передачи, отправленные таймером повторной передачи транспортного средства. Blanton & Allman Experimental [Страница 5]

RFC 3708 TCP DSACK и SCTP Duplicate TSN, февраль 2004 г. 5. Соображения безопасности Получатель может ошибочно указать ложные повторные передачи в случае реальной потери, потенциально вызывающие TCP или отправитель SCTP, чтобы сделать неточный вывод об отсутствии потери (и может вызвать несоответствующие изменения в перегрузке отправителей состояние контроля).Рассмотрим следующий сценарий: приемник просматривает каждый сегмент или блок, который прибывает и подтверждает любой сегмент, который прибывает из заказать дубликат на сумму, превышающую некоторую пороговую, при условии, что что это ретрансляция. Отправитель, использующий вышеуказанный алгоритм, будет Предположим, что повторная передача была ложной. Предложение ECN nonce sum [RFC3540] могло бы помочь смягчить способность получателя скрыть от отправителя реальные убытки скромное расширение. В обычном случае получения оригинала передача и ложная ретрансляция приемник получит одноразовый номер из исходной передачи и, следовательно, может «доказать» отправителю, что уведомление о дублировании действительно.В случае когда получатель не получил оригинал и пытается ненадлежащим образом побудить отправителя к передаче в ненадлежащем высокая скорость, получатель не узнает одноразовый номер ECN от оригинала сегмент и, вероятно, не сможет обмануть отправитель на долго. [RFC3540] призывает к отключению сумм nonce на дублирующиеся ACK, что означает, что сумма nonce напрямую не подходит для использования в качестве смягчения проблемы лежания приемников об информации DSACK.Однако в будущих усилиях можно будет использовать [RFC3540] в качестве отправной точки для защиты зданий, если она необходимо. 6. Благодарности Сураб Ладха и Райнер Людвиг сделали несколько полезных комментариев по поводу более ранняя версия этого документа. Второй автор благодарит BBN Technologies и Исследовательский центр Гленна НАСА за поддержку этого Работа. 7. Ссылки 7.1. Нормативные ссылки [RFC793] Постел, Дж., «Протокол управления передачей», STD 7, RFC 793, сентябрь 1981 г.[RFC2119] Брэднер, С. "Ключевые слова для использования в RFC для обозначения Уровни требований », BCP 14, RFC 2119, март 1997 г. Blanton & Allman Experimental [Страница 6]

RFC 3708 TCP DSACK и SCTP Duplicate TSN, февраль 2004 г. [RFC2883] Флойд, С., Махдави, Дж., Матис, М. и М. Подольски, "An Расширение опции выборочного подтверждения (SACK) для TCP », RFC 2883, июль 2000 г. [RFC2960] Стюарт Р., Се, К., Морно, К., Шарп, К., Шварцбауэр, Х., Тейлор, Т., Ритина, И., Калла, М., Чжан, Л. и В. Паксон, "Протокол передачи управления потоком", RFC 2960, октябрь 2000 г. 7.2. Информативные ссылки [AAAB03] Оллман, М., Авраченков, К., Айеста, У. и Дж. Блэнтон, «Early Retransmit for TCP», Работа в процессе, июнь 2003 г. [AEO03] Оллман, М., Эдди, Э. и С. Остерманн, "Оценка потерь Rates With TCP », Работа в процессе, август 2003 г.[AP99] Оллман, М. и В. Паксон, "Об оценке сквозной сети Свойства пути », SIGCOMM 99. [BA02] Блэнтон, Э. и М. Оллман. О повышении устойчивости TCP к Переупорядочивание пакетов. Обзор компьютерных коммуникаций ACM, 32 (1), январь 2002 г. [BDA03] Блэнтон, Э., Даймонд, Р. и М. Оллман, "Практики TCP Отправители перед лицом переупорядочения сегментов », Работа в Прогресс, февраль 2003 г. [EOA03] Эдди, В., Остерманн, С.и М. Оллман, "Новые методы для Повышение устойчивости транспортных протоколов к коррупции Потеря », Работа в процессе, июль 2003 г. [LK00] Р. Людвиг, Р. Х. Кац. Алгоритм Эйфеля: создание TCP Устойчивость к ложным повторным передачам. ACM Компьютер Communication Review, 30 (1), январь 2000 г. [Pax97] В. Паксон. Сквозная динамика интернет-пакетов. В ACM SIGCOMM, сентябрь 1997 г. [RFC1323] Якобсон, В., Брейден, Р. и Д. Борман, "Расширения TCP для высокой производительности », RFC 1323, май 1992 г.[RFC3517] Блэнтон, Э., Оллман, М., Фолл, К. и Л. Ван, "A Потеря, основанная на консервативном выборочном подтверждении (SACK) Алгоритм восстановления для TCP », RFC 3517, апрель 2003 г. [RFC3522] Людвиг, Р. и М. Майер, "Алгоритм обнаружения Эйфеля для TCP, RFC 3522, апрель 2003 г. Blanton & Allman Experimental [Страница 7]

RFC 3708 TCP DSACK и SCTP Duplicate TSN, февраль 2004 г. [RFC3540] Spring, N., Wetherall, D. и D. Ely, "Robust Explicit Уведомление о перегрузке (ECN), сигнализация с одноразовыми номерами », RFC 3540, июнь 2003 г. [SK03] Саролахти, П. и М. Коджо, "F-RTO: алгоритм для Обнаружение ложных таймаутов повторной передачи с помощью TCP и SCTP », Работа в процессе, июнь 2003 г. 8. Адреса авторов. Итан Блэнтон Университет Пердью Компьютерные науки 1398 Здание компьютерных наук West Lafayette, IN 47907 Электронная почта: [email protected] Марк Оллман Центр интернет-исследований ICSI 1947 Центральная улица, офис 600 Беркли, Калифорния 94704-1198 Телефон: 216-243-7361 Электронная почта: [email protected] http://www.icir.org/mallman/ Blanton & Allman Experimental [Страница 8]

RFC 3708 TCP DSACK и SCTP Duplicate TSN, февраль 2004 г. 9. Полное заявление об авторских правах Авторское право (C) The Internet Society (2004). Этот документ подлежит к правам, лицензиям и ограничениям, содержащимся в BCP 78 и за исключением случаев, указанных в настоящем документе, за авторами сохраняются все свои права.Этот документ и содержащаяся в нем информация размещены на "КАК ЕСТЬ" и СОСТАВНИК, ОРГАНИЗАЦИЯ ОН / ОНА ПРЕДСТАВЛЯЕТ ИЛИ СПОНСИРУЕТСЯ (ЕСЛИ ЕСТЬ) ИНТЕРНЕТ-ОБЩЕСТВОМ И ИНТЕРНЕТ-ИНЖИНИРИНГ ОТКАЗЫВАЕТСЯ ОТ ВСЕХ ГАРАНТИЙ, ЯВНЫХ ИЛИ ПОДРАЗУМЕВАЕТСЯ, ВКЛЮЧАЯ, НО НЕ ОГРАНИЧИВАЯСЬ НИКАКОЙ ГАРАНТИЕЙ, ЧТО ИСПОЛЬЗОВАНИЕ ПРИВЕДЕННАЯ ИНФОРМАЦИЯ НЕ НАРУШАЕТ НИКАКИХ ПРАВ ИЛИ ПОДРАЗУМЕВАЕМЫХ ГАРАНТИИ КОММЕРЧЕСКОЙ ЦЕННОСТИ ИЛИ ПРИГОДНОСТИ ДЛЯ ОПРЕДЕЛЕННОЙ ЦЕЛИ. Интеллектуальная собственность IETF не занимает никакой позиции относительно действительности или объема любых Права интеллектуальной собственности или другие права, которые могут быть заявлены относиться к реализации или использованию технологии описанные в этом документе, или степень, в которой любая лицензия в соответствии с такими правами может быть или не быть доступным; и не заявляют, что он предпринял какие-либо независимые усилия для выявления любых такие права.Информация о процедурах в отношении права в документах RFC можно найти в BCP 78 и BCP 79. Копии разглашения прав интеллектуальной собственности в секретариат IETF и гарантии предоставления лицензий или результат предпринята попытка получить генеральную лицензию или разрешение на использование таких имущественных прав разработчиками или пользователями этого спецификацию можно получить в он-лайн репозитории IETF IPR на http://www.ietf.org/ipr. IETF приглашает любую заинтересованную сторону довести до ее сведения любые авторские права, патенты или заявки на патенты или другие права собственности, которые могут распространяться на технологии, которые могут потребоваться для реализации этого стандарта.Пожалуйста, адресуйте информацию в IETF по адресу [email protected] Подтверждение Финансирование функции редактора RFC в настоящее время обеспечивается Интернет-общество. Blanton & Allman Experimental [Страница 9]

Разметка HTML, созданная rfcmarkup 1.129d, доступная по адресу https://tools.ietf.org/tools/rfcmarkup/ .

TCP против HTTP: объяснения определений и различий

Вы, наверное, слышали о TCP и могли знать, что он как-то связан с отправкой и получением информации через Интернет. Вы, несомненно, видели HTTP перед URL-адресами почти каждый раз, когда они появляются в вашем браузере.

Но когда дело доходит до понимания того, как эти два протокола взаимодействуют, а также роли, которую они играют в общей головоломке передачи данных, все может запутаться.Давайте разберемся, что такое TCP и HTTP, что их отличает и как они работают вместе.

Что такое TCP?

Потоковая передача данных от источника к месту назначения разделяется на блоки, известные как «пакеты», для более управляемой передачи. Всякий раз, когда вы отправляете или получаете пакет данных, передается масса информации об этих данных. Это включает информацию, добавленную протоколом управления передачей или TCP.

ЗадачаTCP — гарантировать, что все данные, отправляемые в потоке, перемещаются из точки A в точку B в правильном порядке и без изменений.Такие протоколы, как TCP, сообщают конечному компьютеру, какое приложение должно получать указанные данные. TCP, в частности, жертвует чистой скоростью, чтобы гарантировать надежность передаваемых данных. Обратите внимание, что некоторые формы передачи данных, такие как потоковое видео, где идеальная точность имеет гораздо меньшее значение, чем скорость, лучше использовать различные протоколы, которые оптимизируют скорость, а не точность.

Передача пакетов, если ее оставить на собственное усмотрение, не будет полностью надежной. Вот почему TCP использует метод, известный как положительное подтверждение с повторной передачей, требующий от принимающей стороны передачи ответа о том, какие данные были получены.Благодаря этому отправитель знает, какие пакеты отправлять дальше или, возможно, повторно отправить, чтобы поддерживать безупречный поток данных. Таким образом, отправленные байты могут точно соответствовать полученным байтам. Никакие данные не изменяются и не теряются в процессе.

Если вы хотите узнать больше о том, как работает этот процесс проверки, щелкните здесь.

Что такое HTTP?

В то время как TCP содержит информацию о том, какие данные были или еще не получены, HTTP содержит конкретные инструкции о том, как читать и обрабатывать эти данные после их поступления.Перед тем, как данные будут отправлены из одного узла в Интернет в другой, они упаковываются в информацию, подробно описывающую характер отправляемого запроса или ответ на указанный запрос. Это делается с помощью HTTP или протокола передачи гипертекста.

Когда вы вводите URL-адрес в свой веб-браузер, вы отправляете HTTP-запрос на веб-сервер. Затем этот сервер ответит, снова используя форматирование HTTP. (Если вас интересует HTTPS, который вы могли заметить на самых популярных в наши дни сайтах, буква «S» означает «безопасный» — это означает, что эти пакеты зашифрованы.)

Двумя наиболее распространенными примерами HTTP-запросов являются: 1. «POST» означает, что он содержит данные, которые нужно отправить на сервер. 2. «ПОЛУЧИТЬ», запрашивая выборку ресурса с сервера

Итак: TCP управляет потоком данных, а HTTP описывает, что данные в этом потоке содержат.

TCP против HTTP: Семислойный лук

Огры подобны луку; так и пакеты данных.

HTTP расположен на уровне 7 модели взаимодействия открытых систем (модель OSI), также известном как самый внутренний и вызывающий слезы кусок лука.TCP находится на L4. Вы также можете думать об этом как об уровнях абстракции от самих данных, содержащихся в пакете. L1, физический уровень, представляет собой материальные электрические сигналы (или, возможно, радиосигналы или другую физическую среду), в которые данные преобразуются для передачи. Таким образом, L1 — самый дальний уровень от внутренних данных.

Почему существуют эти отдельные слои? Скажем, например, что данные поступают с веб-сервера на наш компьютер для загрузки веб-сайта. Наш компьютер улавливает физическое электричество, которое в некотором смысле «оборачивает» пакет нематериальных данных для транспортировки.По мере продвижения к L4 без TCP компьютер не знал бы, в какое приложение направить пакет. Здесь TCP может указать компьютеру направить пакет в наш веб-браузер.

В приложении, таком как Firefox или Chrome, читаются инструкции HTTP. Браузер узнает природу входящих данных и, наконец, может правильно загружать содержимое веб-страницы.

Итак, распутывающие слои действуют как сборочная линия, работая последовательно, чтобы привести исходные материалы в пакете данных в пригодное для использования состояние.

Улучшение использования вами интернет-протоколов также улучшает опыт пользователей. Ознакомьтесь с нашим техническим документом о том, как оптимизировать производительность TCP, и получите множество ценных советов!

.ios — Плохое TCP-соединение из-за дублирования TCP SYN

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

повторяющихся сегментов в TCP — qaruQaruSite Переполнение стека

- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

что значит, стоит ли покупать машину с ним

Что вас больше всего тревожит при покупке подержанной машины с рук: техническое состояние, хорошая история или чистота документов? Сделать диагностику понравившегося б/у автомобиля сейчас несложно, историю можно проверить онлайн даже на сайте с объявлениями, а вот документы остаются популярным у мошенников способов обмануть потенциального покупателя.

И один из главных поводов насторожиться – это невинный на первый взгляд дубликат ПТC

Что такое ПТС, кто его выдает и зачем он нужен

Паспорт транспортного средства – это основной документ автомобиля (как, собственно, и у человека). Правда, он практически всегда спокойно лежит в дальнем ящике комода с документами. ПТС нужен по сути всего два раза в жизни автомобиля: когда вы приобретаете машину и когда продаете ее. Но без него в этих ситуациях не обойтись.

ПТС содержит в себе всю ключевую информацию о машине, точнее почти всю. В эту бумагу вписаны марка и модель машины, дата ее изготовление, таможенные отметки, идентификационные номера, характеристики, а также собственники.

- Если автомобиль был выпущен на иностранном заводе, а затем импортирован в Россию, то ПТС выдается таможенными органами

- Если транспортное средство произвели в России, то первым будет указан отечественный завод-изготовитель

Следующим владельцем, скорее всего, станет представительство-импортер, либо автосалон, либо частник, который ввез машину из другого государства для собственных нужд. Все сделки, в результате которых автомобиль меняет собственника, прописываются в ПТС в специальных графах. Также ПТС может содержат ограничения по таможенному оформлению.

Продавец подержанной машины может иметь на руках дубликат ПТС вместо оригинала. Почему?

Если ПТС — дубликат, что это значит?

Дубликат — это выданный заново документ. Законных и честных причин, по которым может появиться дубликат ПТС вместо оригинального документа, всего четыре:

- Взамен испорченного (облили водой, порвали, дети разрисовали)

- Взамен заполненного

- Взамен потерянного

- Взамен украденного

С испорченным документом все просто: собственник ТС или доверенное лицо обращаются в отделение ГИБДД, печально демонстрируют поврежденную бумагу и оформляют заявление с просьбой выдать новый ПТС, то есть его дубликат.

Аналогично приходится действовать с паспортом, в котором закончилось свободное место. Обычно это происходит, когда у машины было много собственников или у ее хозяина менялись жизненные обстоятельства: смена фамилии, прописки, украденные или потерянные государственные регистрационные знаки и пр.

Негодный документ сдается в ГИБДД — утилизируется, на руки выдается дубликат

С потерянным паспортом процедура не отличается — за исключением того, что юристы рекомендуют сразу же сообщить в ГИБДД об утере и «аннулировании» документа. Это как с блокировкой потерянной банковской карты — с целью исключить возможные мошеннические манипуляции с пропавшим документом.

В случае с кражей (только одного ПТС или пакета документов, в котором был и ПТС) по букве закона надо сначала написать заявление в полицию, дождаться, пока сотрудники найдут (или, скорее всего, не найдут) преступников, а только затем получить дубликат документа. Большинство автовладельцев предпочитают не ждать положенного месяца на прекращение уголовного дела и заявить о потере ПТС, чтобы быстро оформить дубликат.

Как понять, что вам предъявляют дубликат ПТС

Оригинал ПТС и его дубликат – в чем между ними разница? Чаще всего вычислить дубликат паспортного средства несложно – на нем ставят штамп «Дубликат».

Если этого по какой-то причине не сделали, то все равно догадаться нетрудно: органом, выдавшим ПТС, будет указано отделение ГИБДД. Как вы помните, в оригинале должны быть прописаны таможенные органы или завод-изготовитель. В ГИБДД же обращаются только для замены ПТС.

Наконец, самое очевидное свидетельство дубликата ПТС – это дата его выдачи. Если она намного более свежая, чем дата выпуска автомобиля, то перед вами дубликат паспорта.

Если ПТС — дубликат, стоит ли покупать машину?

Чего бояться при покупке с дубликатом ПТС? Конечно, нет ничего страшного, если нерадивому автовладельцу пришлось заменить главный документ машины из-за утери или порчи. Все выглядит чисто, вот и штамп из ГИБДД на бумаге…

И вот почему. Вы никак не сможете проверить, почему человек в действительности предлагает вам машину с дубликатом ПТС. А мошеннических или просто невыгодных для покупателя подержанного автомобиля схем с неоригинальными документами может быть немало:

- машина часто меняла владельцев

- автомобиль куплен в кредит, который еще не погасили

- машина находится в залоге в ломбарде

- оригинал документа был украден, его успели применить в незаконных сделках

Вот чем опасен дубликат ПТС при покупке автомобиля на вторичном рынке.

Множество владельцев

Это самая невинная причина, по которой могут выдать новый ПТС. И машину это, как вы понимаете, не красит. Во-первых, это означает, что автомобиль эксплуатировало множество разных людей. Во-вторых, что машину по каким-то причинам часто перепродавали. В-третьих, в паспорте, выданном взамен переполненного, не будут указаны все эти владельцы, и вы не узнаете, кем они были – возможно, в оригинальном ПТС были перечислены таксопарки и логистические компании. Скорее всего, именно это хотел скрыть продавец, спешно получивший дубликат перед продажей машины.

Кредитный автомобиль

При приобретении машины в кредит банк, выдающий часть суммы на его покупку, берет в залог основной документ машины – паспорт транспортного средства. Он хранится там до полной выплаты кредита, что не позволяет собственнику продать машину. Человек, который решил прекратить выплачивать кредит (или планировал нечестную сделку изначально), заявляет в ГИБДД об утере – и получает дубликат! Инспекторы до сих пор не имеют полноценного доступа к базам банка и зачастую не могут проверить, не находится ли машина в залоге.

Что будет дальше, предположить несложно. Продавец исчезает вместе с деньгами, а покупатель остается один на один с банком, который имеет полное право конфисковать кредитомобиль.

Оригинал ПТС находится в ломбарде

Но «пробить» машину на предмет залога в банке еще можно через нотариальные конторы или некоторые базы данных. А вот если автомобиль заложен в ломбард, то проверить это практически невозможно, и дубликат ПТС продавец может предлагать как раз потому, что сам документ находится в ломбарде.

Стоит ли брать машину с дубликатом ПТС

Если это не «та самая машина всей моей мечты», то проще отказаться от покупки и поискать на вторичке другой вариант. Не забывайте, что даже при условии полной чистоты машины вам в дальнейшем придется иметь дело именно с дубликатом ПТС, в частности — продавать машину со сложностями и возможным демпингом.

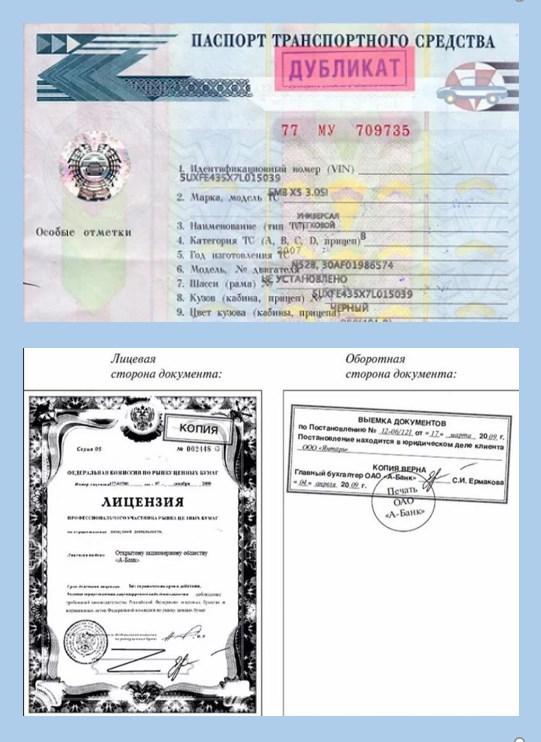

Дубликат ПТС – что это значит?

Словосочетание «Дубликат ПТС» знают все автомобилисты, которые когда-либо задумывались о покупке подержанного автомобиля. Все знают, что покупать машину с дубликатом ПТС не стоит, но о причинах догадываются далеко не все. Итак, что же значит «дубликат ПТС», как он выглядит и можно ли покупать с ним автомобиль.

Дубликат ПТС – что это значит?

Паспорт транспортного средства – это документ, который обязательно должен быть у каждого автомобиля. Естественно, как и любой другой документ, ПТС со временем может прийти в негодность или потеряться. Есть несколько случаев, в которых владельцу автомобиля выдают копию ПТС:

- ПТС был утерян или испорчен,

- изменился владелец автомобиля,

- изменилось место прописки владельца автомобиля,

- в ПТС закончилось место для заполнения.

Как выглядит дубликат ПТС?

Дубликат ПТС содержит точно такую же информацию, как и основной паспорт транспортного средства, да и выглядит так же, как и оригинал. Единственное отличие – это надпись ДУБЛИКАТ. Дубликат ПТС, как и оригинал, это бланк строгой отчетности, он печатается на Гознаке и имеет все необходимые признаки подлинности.

Почему дубликат ПТС – это повод насторожиться при покупке автомобиля?

Дело в том, что почти все банки, выдающие автомобильные кредиты, оставляют у себя ПТС до полного погашения долга. Нечистые на руку автовладельцы частенько идут в ГИБДД, пишут заявление об утере ПТС и спокойно получают его дубликат. А потом машину можно продавать доверчивому покупателю. Последствия такой покупки могут быть очень плачевными!

Итак, дубликат ПТС сам по себе не является причиной отказываться от покупки автомобиля. Бывают ситуации, когда машина совершенно чиста с юридической точки зрения, а дубликат ПТС был выдан законно и по объективной причине. Однако дубликат ПТС вместо оригинала – это повод задуматься и внимательно присмотреться к продавцу, автомобилю и документам.

И не забывайте, что покупка автомобиля с дубликатом ПТС – это дополнительная сложность при последующей перепродаже авто. Не забывайте, что рано или поздно уже вы будете продавцом автомобиля с дубликатом ПТС, и тогда уже вам придется доказывать, что с автомобилем все в порядке.

ПТС — оригинал или дубликат? | подборавтоспб.рф — подбор авто

Сегодня хочу поговорить на тему, которая беспокоит многих.

Можно ли покупать машину с дубликатом ПТС, чем это опасно и как отличить оригинал от дубликата? Это самые распространённые вопросы у клиентов, которые обращаются ко мне за помощью в покупке автомобиля. Давайте попробуем разобраться.

Все знают, что есть 2 типа ПТС: оригинал и дубликат.

С оригиналом всё ясно и понятно. Оригиналом является ПТС, который был выдан заводом-изготовителем (в случае если машина была собрана на территории России) или таможней (если машина была ввезена из-за границы)

ПТС дубликат всегда будет выдан подразделением МРЭО, и по этой записи сразу можно определить, дубликат у вас в руках или оригинал. Также на полях пишется, в связи с чем был выдан дубликат. Распространённых варианта два — либо взамен сданного, либо взамен утерянного. Надпись «взамен сданного» означает, что оригинал был сдан в МРЭО (причин несколько, но самые распространённые — закончилось место, или ПТС пришёл в негодность) и хранится в архиве, а надпись «взамен утерянного» соответственно означает, что оригинал был утерян и человек получил дубликат.

В первом случае никакого криминала нет. Единственное, что сказывается негативно, это ликвидность при продаже, так как 90% людей хотят именно оригинал. А вот в случае дубликата взамен утерянного есть много нюансов. В своё время было очень распространено мошенничество с кредитными автомобилями. Кредит оформлялся на подставное лицо, банк ПТС забирал, и мошенники получали дубликат и продавали машины, которые находились в залоге у банка. Сейчас этот вариант не очень актуален, так как почти никакие банки ПТС не забирают и он находится на руках у владельца. Второй распространённый случай — это «тоталеная» тачка, которую выкупили у страховой, и чтобы это скрыть, получали дубликат ПТС. Восстанавливали этот хлам и продавали. Также есть ещё разные случаи получения дубликата взамен утерянного, и все они несут определённые риски. Поэтому, если на дубликате ПТС написано «выдан взамен утерянного», я бы рекомендовал несколько раз подумать, прежде чем купить такой авто.

Уже долго ходят разговоры об электронном ПТС, но лично я их ещё не встречал. Но думаю скоро все эти истории с оригиналом или дубликатом ПТС потеряют свою актуальность и появятся новые нюансы, на которые надо будет обращать внимание.

P.S: в последнее время несколько клиентов столкнулись с такой ситуацией: если на машину была приостановлена регистрация, то в некоторых МРЭО тупо выдают дубликат ПТС, даже если в оригинале место ещё было. Адекватного объяснения такому действию никому не дали, говорят, типа есть приказ, но никто его не видел. Лично я слышал такую версию, что просто напечатали много бланков ПТС, и от них надо избавиться перед переходом на электронный. Но подтверждения этой версии тоже нет, только разговоры.

Если у вас были какие-то интересные, необычные или криминальные случаи с ПТС — пишите в комментариях.

Как проверить ПТС перед покупкой на подлинность и дубликат? По номеру, по базе ГИБДД

Покупка подержанного автомобиля имеет несомненный плюс — адекватная стоимость. Однако при этом можно наткнуться на множество подводных камней — скрытые повреждения, износ деталей вследствие большого пробега, проблемы с документами.

Последнее встречается чаще всего. В статье мы разберёмся, как проверить ПТС перед покупкой — самый главный документ на автомобиль. Данные ПТС Паспорт транспортного средства хранит в себе множество различных данных об автомобиле.

Первое, что необходимо проверить — это совпадение VIN-номера в паспорте и на автомобиле. Это 17-значное число, размещается на автомобиле в нескольких местах — под капотом, на металлической раме автомобиля.

В зависимости от модели, номера могут расположить ещё в других местах. В ПТС также указан номер двигателя — в самом ТС он располагается соответственно на шильдике силового агрегата.

Кроме таких основных данных необходимо сравнить следующие данные, указанные в ПТС:

- цвет автомобиля;

- модель и марка;

- госномер;

- объём двигателя — обычно указывается на шильдике на задней стороне авто;

- дата выпуска — также может указываться на шильдике под капотом;

- масса автомобиля — можно проверить в ближайшем автосервисе;

- номер шасси.

Как проверить ПТС на подлинность

Паспорт должен содержать следующие элементы:

- Орнамент паспорта — специфический узор, который при детальном рассмотрении не должен терять чёткости;

- Голограмма — должна быть чёткой и легко читаемой. Подделка голограммы — самая большая проблема для мошенников;

- Объёмный рисунок — на обратной стороне ПТС в углу находится своеобразный объёмный узор — розочка. Его возможно определить наощупь. Также он меняет цвет от зелёного до серого при разных углах обзора;

- Водяной знак — если просветить ПТС, на нём можно найти объёмный водяной знак «RUS».

Зарубежные авто

Множество транспортных средств в нашей стране иностранного производства либо же привезены из других стран. В таком случае ПТС может быть выдан только таможенной службой. В данном случае необходимо обратить внимание на страну-производителя — если в этой графе указана Литва или Беларусь, то надо быть крайне осторожным, поскольку это часто означает, что авто могло быть восстановлено после ДТП либо банально собрано из нескольких частей.

В ПТС, выданном таможней, указываются определённые ограничения, например, на отчуждение либо продажу авто. Паспорт, выданный таможней, заверяется подписью таможенника и печатью.

Кредитное авто

Тут надо обратить внимание на следующее:

- дата выпуска — обычно кредитные авто имеют сравнительно малый возраст;

- пробег — ввиду первого пункта пробег тоже может быть небольшим, хотя это необязательно;

- транзитные номера авто.

Также, как показывает практика, если авто является кредитным, то оригинал ПТС остаётся у банка, водителю выдаётся дубликат.

Дубликат ПТС Одна из распространённых схем мошенников — продажа автомобиля не с оригиналом, а с дубликатом ПТС.

Самое безобидное, почему у владельца находится дубликат, а не оригинал, — это если оригинал был утерян или владелец менял регистрационные или личные данные.

Гораздо чаще бывает, что автомобиль является предметом кредитного договора либо же находится в угоне.

Самый простой способ, как проверить дубликат ПТС — посмотреть на его внешний вид. Дубликат ПТС имеет такую же структуру, как и оригинал структуру — водяные знаки, объёмные изображения и прочие отличительные признаки, присущие оригиналу. Единственное отличие — в графе для пометок стоит надпись «Дубликат».

Проверка в ГИБДД

Наиболее верный способ узнать подлинность и прочие данные — проверить ПТС по базе ГИБДД. Там Вам выдадут развернутую информацию — есть ли неоплаченные штрафы за авто, является ли оно в угоне, ДТП с участием автомобиля, актуальность сверки номеров двигателя, кузова, шасси и прочего, запрет на изменение регистрационных данных. Некоторые отделения ГИБДД позволяют выяснить эту информацию в телефонном режиме.

Онлайн-сервисы для проверки ПТС

Кроме личного общения с сотрудниками ГИБДД сейчас есть возможность проверить ПТС автомобиля в режиме онлайн.

http://www.gibdd.ru/check/auto/ — официальная база ГИБДД, работает сравнительно недавно. Достаточно ввести регистрационные данные авто (номер кузова, шасси или VIN-номер).

После этого сайт выдаст Вам следующие данные:

- неоплаченные штрафы;

- является ли авто в угоне;

- есть ли запрет на изменение регистрационных данных;

- информацию о данных автомобиля.

Кроме официального источника, существуют и другие сервисы, позволяющие узнать историю автомобиля по его ПТС:

http://vinformer.su/ru/ident/title/ — сервис для проверки автомобилей, ввезённых из другой страны после 1996 года.

http://shtrafy-gibdd.ru/ — ещё один сервис, который выдаст всю информацию о неоплаченных штрафах.

Также в сети существует множество других сервисов для проверки авто, но принцип работы практически не отличается. Минусом такой проверки является то, что информация может быть неактуальной (за исключением официального портала ГИБДД). Таким образом, наиболее точную и актуальную информацию Вам смогут предоставить лично в ГИБДД.

Также рекомендуем вам ознакомиться с другими полезными и бесплатными онлайн сервисами для автомобилистов в этой статье —>>

Источник статьи ресурс - pravo-auto.com

Как проверить документы перед покупкой автомобиля. Видео

Cтоит ли покупать машину у которой дубликат ПТС?

Портится или теряется все, так часто бывает. Теряют буквально все: паспорт, техническую документацию и многое другое. Если, предположим, водитель потерял ПТС, то ему категорически нельзя управлять транспортным средством. Он должен в этом случае написать заявление в ГИБДД и попросить выдать ему дубликат этого документа.

Покупатель же автотранспорта с пробегом насторожится при виде дубликата паспорта ТС, ибо с оригиналом иметь дело намного безопаснее, нежели с «копией».

Сложно распознать случай, если с «клоном» ПТС продается авто находящееся в залоге или взятый в автокредит. Это, кстати, самые распространенные мошеннические схемы в нашей стране. Ниже можно узнать, в чем же опасность «копии» ПТС и каким образом избежать рисков.

Что же это — копия ПТС?

Копия одержит графу «Особые отметки», в которой отмечено: «Дубликат. Так же указано, что он является заменой потерянного старого ПТС» с обязательным указанием реквизитов подлинника.

Отличается ли еще чем-то копия ПТС от оригинала?

В нем так же, как и в оригинале 24 графы, в которых указаны: марка транспортного средства, VIN-номер, вид кузова, сведения о силовом агрегате, год выпуска автомобиля, массу, инициалы владельца и иные данные о нем.

Мошенники при продаже автомобиля передают обманутым покупателям поддельные ПТС, которые не так-то просто отличить от оригинальных. Профессионал, может быть и может найти отличия, но простому обывателю это, скорее всего, не «грозит». В любой копии всегда указывается, что документ является заменой утерянного.

На ПТС также имеются водяные знаки. Так как «клоны» изготавливаются кустарно, то, стало быть, и сделаны они неаккуратно.

Копия ПТС выдается при смене хозяина авто, в случае потери/краже оригинальна, смене места жительства владельца автомобиля ТС и при отсутствии для внесения данных свободного места в старом.

Надо ли бояться дубликата ПТС, а если да — то чего опасаться?