Как узнать штрафы ГИБДД по СТС автомобиля

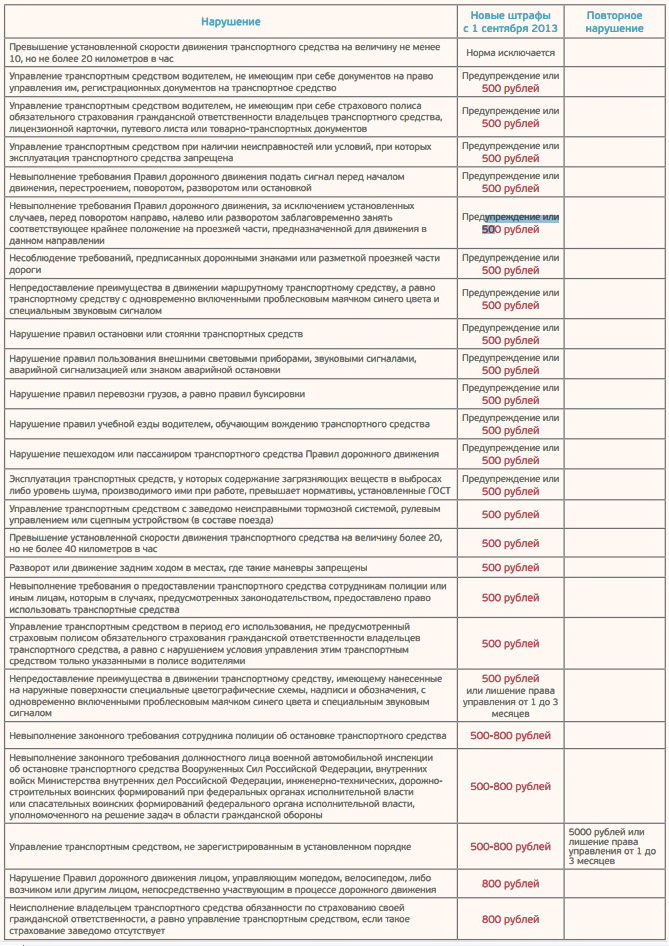

Штрафы за нарушение правил дорожного движения выписываются на водителя или автомобиль. В случае фиксации автоматической камерой штрафы нужно искать именно по номеру СТС.

Как бесплатно проверить авто по базе ГИБДД на наличие штрафов?

Если правонарушение зафиксировано камерой, то постановление выписывается автоматически и высылается по месту прописки владельца авто. Уведомление по различным причинам может не попасть к адресату, но это не освобождает от ответственности.

Несвоевременная оплата штрафа приводит к более серьезным последствиям, например, к запрету выезда за пределы страны, лишению водительских прав, взысканию штрафа и пени Федеральной службой судебных приставов.

Владельцы автомобилей должны периодически проверять наличие выписанных постановлений. Один из вариантов — проверка авто на штрафы по СТС (свидетельству о регистрации транспортного средства) на нашем сайте.

СТС — документ, который выдается при регистрации транспортного средства, он подтверждает постановку ТС на учет, принадлежность собственнику. При смене владельца автомобиля СТС меняется.

к оглавлению ↑Общая база данных ГАИ постоянно обновляется, сведения актуальны для всей территории РФ.

Как проверить штрафы ГИБДД онлайн по номеру СТС автомобиля?

Узнать наличие штрафов по СТС можно несколькими способами:

- в отделе ГИБДД по адресу проживания;

- в «Личном кабинете» Сбербанка. Для этого необходимо зайти в раздел «Платежи и переводы», затем: «Оплата услуг». Далее нужно найти вкладку «ГИБДД» и заполнить онлайн-форму для поиска. В результате на экране появится сумма непогашенных штрафов. Пользователь может сразу погасить задолженность со своей карты. За услугу взимаются небольшие комиссионные. Подробно данный способ рассмотрен в этой статье;

- на официальном сайте Госавтоинспекции.

Чтобы найти штрафы по СТС, нужно указать номер документа, а также номер водительского удостоверения. На экране появится информация о действующих штрафах. Задолженность можно погасить сразу, предлагается несколько вариантов перечисления денежных средств. Подробно данный способ рассмотрен в этой статье;

Чтобы найти штрафы по СТС, нужно указать номер документа, а также номер водительского удостоверения. На экране появится информация о действующих штрафах. Задолженность можно погасить сразу, предлагается несколько вариантов перечисления денежных средств. Подробно данный способ рассмотрен в этой статье;

- на официальном сайте Госавтоинспекции.

- поиск штрафов через сервис Яндекс. Деньги производится по аналогии с другими способами: заполняются все необходимые данные, выполняется запрос. Наличие неоплаченных штрафов проверяется за несколько секунд.

Проверить штрафы ГИБДД по СТС в 2020 году

Раньше проверить автомобильные штрафы можно было только при личном визите в отделение ГИБДД. Для этого требовалось отстоять большую очередь, получить уведомление и произвести оплату в установленные сроки.

Сейчас ситуация упростилась и узнать сумму штрафа можно через интернет по номеру свидетельства о регистрации транспортного средства. Рассмотрим, как и где предоставляется информация о непогашенных штрафах по СТС.

Какие интернет-ресурсы используются

По номеру СТС можно получить информацию о штрафах, которые назначены при автоматической фиксации правонарушений. Такие постановления выписываются именно на автомобиль, а не на водителя, как при фиксации нарушения сотрудником ГИБДД.

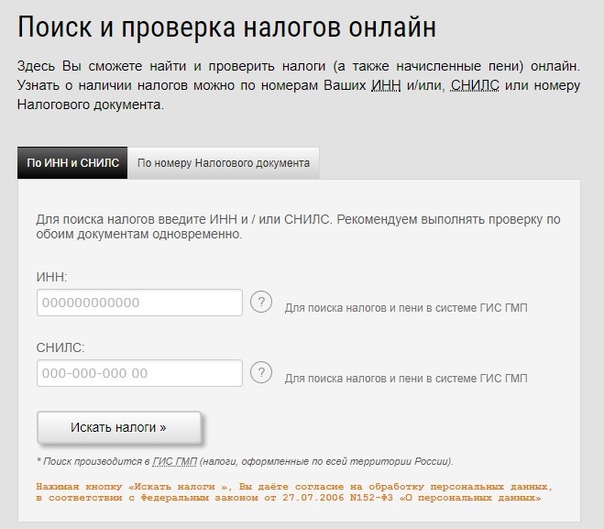

Проверить наличие штрафов можно благодаря нескольким интернет-ресурсам:

- Официальный сайт ГИБДД. Дополнительно потребуется указать регистрационный номер транспортного средства.

- Яндекс. Официальный сервис Яндекс.Деньги позволяет в режиме онлайн проверить свои штрафы. Для этого нужен номер СТС и водительского удостоверения.

- Сторонние сервисы. Благодаря сторонним сервисам можно бесплатно или за небольшое вознаграждение получить актуальную информацию о штрафах.

И для этого потребуется СТС, водительское удостоверение или регистрационный номерной знак.

И для этого потребуется СТС, водительское удостоверение или регистрационный номерной знак.

Как видите, чтобы получить информацию о штрафах нужно иметь при себе не только свидетельство о регистрации автомобиля, но и другой документ.

Аналогичное требование предъявляется и при личном обращении в отделении ГИБДД. Только вместо водительского удостоверения подойдет российский паспорт.

Благодаря интернет-ресурсам можно не только получать сведения о штрафах, то и производить оплату в режиме онлайн.

Для этого предлагается несколько способов:

- Перевод с банковской карты. Потребуется ввести номер карты, срок действия, CVC код. Затем система отправит СМС-сообщение на номер, к которому привязана карта. После ввода кода денежные средства будут списаны.

- Перевод с электронного кошелька. Для оплаты могут использоваться средства, хранящиеся на кошелке Яндекс, Вебмани и Киви. Заплатить достаточно просто – нужно выбрать подходящую систему, ввести номер кошелька и код подтверждения, полученный в СМС.

- Перевод со счета мобильного телефона. Для этого выбирается оператор, набирается номер и вводится код подтверждения.

- Через систему международных переводов. Например, PayPal, Золотая корона. Но для этого придется положить наличные средства на уникальный счет в системе.

- В интернет-банкинге. Например, очень удобно оплачивать долги через Сбербанк онлайн. В личном кабинете доступна вся информация о штрафах и можно легко произвести оплату.

- Наличными средствами. Зная номер постановления, можно заплатить штраф в кассе или терминале любого банка.

Главное, уложиться в срок 50 дней, чтобы избежать начисления пени. А если оплата производится в течение 20 дней с момента предоставления постановления, то оплатить нужно всего 50%.

Необходимые данные

Для получения информации о штрафах в режиме онлайн потребуется только номер, который находится в нижней части документа.

Вводить нужно все цифры и буквы, без пробелов.

Если у вас есть на руках свидетельство, то дополнительно потребуется регистрационный знак автомобиля, указанный верхней строкой.

По сути, если есть СТС, то другие документы для проверки штрафа не нужны. Это что касается обращения к онлайн-сервисам. При личном визите в отделение ГИБДД возьмите с собой еще водительское удостоверение и паспорт.

Порядок проверки штрафов по СТС онлайн

Порядок проверки наличия неоплаченных штрафов зависит от сервиса, куда вы обращаетесь.

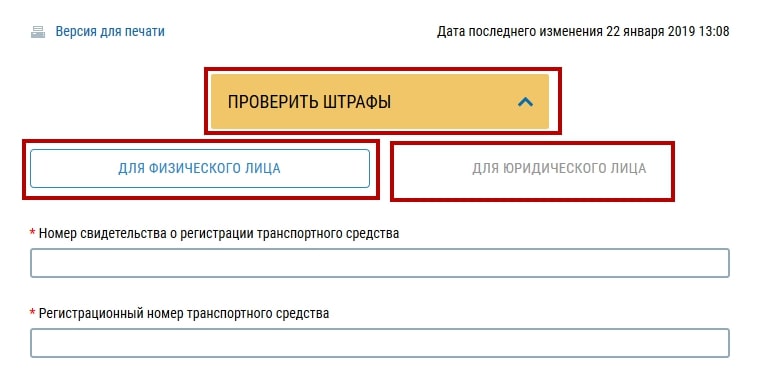

Чтобы получить сведения через официальный сайт ГИБДД, нужно выполнить следующие действия:

- Зайти на официальный сайт ГИБДД по ссылке.

- Далее вводится регистрационный номер автомобиля, номер СТС и запрашивается проверка. После этого система попросит ввести проверочный код. Если все сведения введены правильно, то на экране будет выведена информация о штрафах.

Если штрафы будут обнаружены, то появится список:

Для удобства проверок можно скачать на телефон мобильное приложение. Зарегистрировавшись в системе, вы будете получать уведомления о новых штрафах. Также приложение удобно тем, что можно сразу осуществить оплату с комиссией или без.

Также приложение удобно тем, что можно сразу осуществить оплату с комиссией или без.

Второй способ подразумевает проверку через портал Госуслуг. Для этого нужно выполнить следующие действия:

- Зайти на сайт Госуслуг по ссылке.

- Для получения информации вы должны быть зарегистрированы и авторизованы на сайте. Только в этом случае система предоставит необходимые сведения.

- После авторизации на сайте нажимаем «Получить услугу» в правой части страницы.

- Если вы ранее указывали сведения об автомобиле, то они будут внесены автоматически. Если нет, то вносите государственный номер и номер СТС.

- Нажимаем «Найти штрафы».

Очень удобно осуществлять проверку через Госуслуги – можно сразу оплатить штрафы с банковской карты, мобильного телефона или электронного кошелька.

После оплаты все квитанции доступны в личном кабинете. По необходимости, их разрешается сохранять в электронном виде и распечатывать.

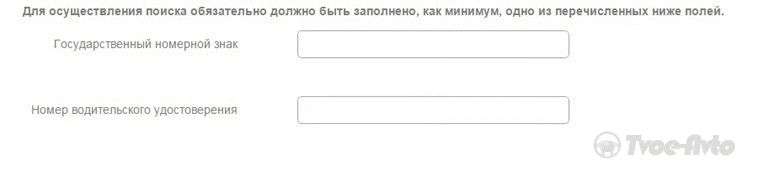

Следующий способ проверки штрафов за нарушение ПДД – обращение к сервису «Яндекс. Деньги». Если у вас заведен электронный кошелек в этой системе, то вы можете сделать запросы.

Как осуществляется проверка данным способом:

- Зайти на официальный сайт сервиса по ссылке.

- Ввести номер свидетельства о регистрации ТС и водительского удостоверения.

- Если штрафы будут найдены, то их можно сразу оплатить с электронного кошелька.

И четвертый способ проверки штрафов за нарушения ПДД – обращение к сторонним сервисам. Услуги по предоставлению данной информации доступны на нескольких сайтах. Также можно скачать удобное мобильное приложение и получать уведомления о новых штрафах.

К таким сервисам относится:

- Online ГИБДД на сайте https://onlinegibdd.ru/;

- Штрафы ГИБДД на сайте https://shtrafy-gibdd.ru;

- РосШтрафы на сайте https://rosfines.ru/.

На всех перечисленных порталах проверка осуществляется бесплатно.

Достоинства и недостатки онлайн процедуры

Проверка штрафов в режиме онлайн имеет несколько преимуществ:

- Проверка осуществляется в домашних условиях. Не нужно выходить из дома, чтобы получить сведения о штрафах. Осуществить проверку вы можете с любого смартфона: телефона, планшета или компьютера.

- Не нужны оригиналы документов. Допустим, есть у вас ксерокопия свидетельства о регистрации ТС или только номер, но нет оригинала. Вы можете проверить штрафы только при наличии одного номера. А вот для обращения в отделение ГИБДД нужны оригиналы документов.

- Не нужно ждать своей очереди. При личном визите в отделение ГИБДД практически всегда нужно стоять в очереди. Благодаря онйлан-сервисам вы получите информацию в любом месте и без очередей.

- Возможность моментальной оплаты. При проверке практически на любом сервисе есть возможность сразу внести оплату с банковской карты или электронного кошелька.

- При установке приложения или регистрации на сайте Госуслуг вы будете получать уведомления о штрафах сразу после их появления в базе данных.

Вам придет сообщение на электронную почту или появится соответствующий значок в приложении. Это позволяет произвести оплату без задержек в срок, когда предусмотрена скидка в размере 50%.

Вам придет сообщение на электронную почту или появится соответствующий значок в приложении. Это позволяет произвести оплату без задержек в срок, когда предусмотрена скидка в размере 50%.

Недостаток онлайн-проверки только один – информация не всегда актуальная. Часто происходят задержки с внесением сведений в базу данных. Особенно это касается сторонних приложений.

Более того, после оплаты платеж проводится не сразу. И после запроса система выдаст уведомление о наличии штрафа, который ранее вы оплатили.

В целом, проверка штрафов по СТС в режиме онлайн выгодна для автолюбителей. Можно без личного визита в отделение ГИБДД получить информацию о неоплаченных штрафах.

А если вы часто нарушаете ПДД, то рекомендуем установить специальное приложение, которое будет уведомлять вас о правонарушениях. Благодаря нему вы сможете быстро производить оплату с банковской карты или электронного кошелька.

Видео: Штрафы ГИБДД проверить официальный сайт онлайн по номеру

youtube.com/embed/QcoBjyyV8E4″ frameborder=»0″ allowfullscreen=»allowfullscreen»/>

Внимание!

- В связи с частыми изменениями в законодательстве информация порой устаревает быстрее, чем мы успеваем ее обновлять на сайте.

- Все случаи очень индивидуальны и зависят от множества факторов. Базовая информация не гарантирует решение именно Ваших проблем.

Поэтому для вас круглосуточно работают БЕСПЛАТНЫЕ эксперты-консультанты!

- Задайте вопрос через форму (внизу), либо через онлайн-чат

- Позвоните на горячую линию:

ЗАЯВКИ И ЗВОНКИ ПРИНИМАЮТСЯ КРУГЛОСУТОЧНО и БЕЗ ВЫХОДНЫХ ДНЕЙ.

App Store: Проверка штрафов ГИБДД онлайн

Приложение «Проверка штрафов ГИБДД» — удобный и надежный инструмент для поиска и оплаты штрафов ГИБДД!

• Полная информация о штрафах с фото из баз ГИБДД, ГИС ГМП, АМПП и МАДИ,

• Проверка штрафов ГИБДД по номеру машины и данным водителя,

• Поиск и оплата штрафов за парковку,

• Оплата штрафов ГИБДД со скидкой 50%,

• Уведомления о новых штрафах ГИБДД,

• Уведомления об истечении срока оплаты,

• Оплата без комиссии (0%), квитанция об оплате на почту и в приложение, гарантия погашения, клиентская поддержка и другие приятные мелочи.

Наше приложение, предназначенное для проверки и оплаты штрафов ГИБДД — это самая полная официальная информация о штрафах из баз ГИБДД (гибдд.рф), Федерального казначейства (ГИС ГМП), МАДИ и АМПП (Госуслуги.ру, Госуслуги Москвы), а также простая и удобная оплата без комиссии. Гарантия сохранности и неразглашения платежных данных.

Проверка штрафов осуществляется как по данным водителя – водительскому удостоверению (ВУ), так и по данным авто, свидетельству регистрации транспортного средства (СТС) и номеру постановления (УИН). Все необходимые для оплаты реквизиты подставляются автоматически. Без посещения банка и регистрации на gosuslugi.ru.

Наше приложение оперативно уведомит о новых штрафах за нарушение ПДД 2018, позволит получить скидку 50% в течение 20 дней с момента вынесения постановления при своевременной оплате и поможет избежать появления судебных задолженностей. Своевременная оплата – это не страховка ОСАГО или КАСКО, она избавит от посещения МРЭО или судебных приставов.

Пользователям нашего приложения предоставляется полная гарантия погашения штрафов: информация по всем совершенным платежам незамедлительно передаётся в ГИС ГМП, а квитанция о совершенном платеже направляется на почту. В приложении отображается статус совершенного платежа, а пользователям нашего приложения предоставляется круглосуточная поддержка.

Оплата производится без регистрации с помощью банковских карт VISA, MasterCard, Maestro и МИР любых банков: Сбербанк, Тинькофф, ВТБ, Райффайзен, Альфабанк и других: виртуальные карты киви и QIWI. Все данные плательщиков надежно защищены в соответствии со стандартом PCI DSS. Все платежные операции осуществляются НКО «МОБИ.Деньги» — Лицензия Банка России № 3523-К от «28» ноября 2016 года.

В наших ближайших планах запустить проверку авто по VIN номеру, чтобы можно было узнать наличии авто в залоге и осуществить полную юридическую проверку. Это позволит пользователям проверить авто перед покупкой, чтобы гарантирует юридическую чистоту сделки.

Как проверить штрафы ГИБДД по номеру машины Альметьвеска

21.02.2017Как проверить штрафы ГИБДД по номеру машины

Проще и надежнее всего узнать о наличии штрафов, «висящих» на твоей машине, с помощью базы данных ГИБДД. Все, что нужно для этого — иметь в руках свидетельство о регистрации авто.

В интернете на данный момент существуют чуть ли не десяток сервисов, предлагающих услуги проверки машины на предмет числящихся за ней штрафов. Все они, в конечном счете, черпают информацию из базы данных ГИБДД. Однако далеко не каждый из них гарантирует 100-процентную надежность результата. С этой точки зрения, самым лучшим способом выяснить, не тянется ли за твоей машиной шлейф из неоплаченных штрафных постановлений, остается обращение к возможностям официального сайта ГИБДД. Для этого потребуются лишь данные из свидетельства о регистрации транспортного средства (СТС).

При этом, в отличие, скажем, от сайта госуслуг, от вас не потребуется предварительно регистрироваться на портале. Результатом обращения к сервису ГИБДД станут данные вообще о всех неоплаченных штрафах, которые когда-либо были выписаны на проверяемую машину. Итак, чтобы проверить машину на предмет штрафов, прежде всего следует зайти на официальный сайт ГИБДД: www.gibdd.ru. Далее найти там в расположенной справа колонке кнопку «Проверка штрафов» и, кликнув ее мышкой, пройти по ссылке.

После этого мы оказываемся на страничке проверки. Перед нами оказываются два «окошка»: в одно следует внести данные госномера машины, а в другое — номер СТС. Сделав это, жмем кнопку «запросить проверку». Прежде чем она начнется, придется пройти тест, подтверждающий, что вы не компьютерная программа-бот, а живой человек. Результаты могут оказаться следующими. Первый — на экране появится зелененькая надпись, что за авто не числится никаких штрафов.

Во втором варианте, если вы ошиблись набирая госномер и номер СТС, гаишная система сообщит об ошибке, определив, что представленный вами госномер машины не соответствует номеру ее СТС. И третий вариант — на машине числятся неоплаченные штрафы. В этом случае пред вами откроется список из данных о соответствующих протоколах. По каждому из них будет представлена следующая информация. Во-первых — номер статьи КоАП с расшифровкой правонарушения. Помимо этого, там будут указаны даты правонарушения и вынесения постановления о штрафе, а также номер последнего.

На случай если нарушитель пожелает обжаловать наказание, тут же имеется ссылка на контактные данные подразделения ГИБДД, которое вынесло постановление о штрафе. В случае, если нарушение ПДД зафиксировано автоматической камерой (а таковых подавляющее большинство), тут же можно кликнуть на соответствующую иконку и сайт продемонстрирует вам фотографии вашего нарушения. Тут же имеется кнопка «уплатить штраф онлайн». После нажатия на нее перед вами появится панелька, где можно будет выбрать банк или платежную систему, через которую предлагается гасить долг перед государством.

Тут же имеется кнопка «уплатить штраф онлайн». После нажатия на нее перед вами появится панелька, где можно будет выбрать банк или платежную систему, через которую предлагается гасить долг перед государством.

Опыт показывает, что делать это стоит исключительно через крупные федеральные банки типа «Сбербанка» или «Альфабанка», игнорируя всяческие интернет-кошельки или малоизвестные региональные банки. Только они хоть как-то могут гарантировать, что информация о погашении штрафа дойдет до ГИС ГМП и он будет удален из государственных баз данных. Поэтому самый правильный путь — воспользоваться еще одной маленькой серенькой «кнопочкой» и «распечатать квитанцию для уплаты в банке». И уже с этой бумагой собственноручно посетить офис ближайшей заслуживающей вашего доверия кредитной организации и погасит штраф по старинке. Зато с гарантией, что он дойдет до адресата (казначейства) и судебные приставы через несколько месяцев не потребуют от вас оплатить свое нарушение еще разок.

Источник: http://www.avtovzglyad.ru/sovety/ekspluataciya/2017-02-20-kak-proverit-shtrafy-gibdd-po-nomeru-mashiny/

Возврат к списку

Геномный анализ

Картирование тонкой структуры хромосом

Молекулярные карты можно использовать для идентификации маркера конкретного гена. Эти маркеры весьма полезны для конкретного гена, который трудно балл или выражается в конце жизненного цикла. Карты также можно использовать как отправная точка для клонирования гена. Карта тонкой структуры разновидности вполне пригодны для этой цели. Искусственная хромосома дрожжей (YAC) клоны, а в последнее время клоны бактериальной искусственной хромосомы (ВАС) являются ключевыми инструменты для разработки карты тонкой структуры.

В принципе, библиотека клонов YAC или BAC должна содержать серию

клоны, которые накладываются друг на друга. Ключ в том, чтобы заказать каждый из этих клонов.

Порядок клонов часто зависит от помеченных последовательностей . сайтов (СТС) . STS — это короткие последовательности ДНК, которые секвенированы. ПЦР

разработаны праймеры, и если один и тот же продукт ПЦР может быть амплифицирован с

любые два клона YAC или BAC должны перекрываться. В отличие от молекулярного

маркеры, которые мы описали ранее, STS не обязательно

полиморфный, потому что все клоны из одного исходного источника ДНК.

сайтов (СТС) . STS — это короткие последовательности ДНК, которые секвенированы. ПЦР

разработаны праймеры, и если один и тот же продукт ПЦР может быть амплифицирован с

любые два клона YAC или BAC должны перекрываться. В отличие от молекулярного

маркеры, которые мы описали ранее, STS не обязательно

полиморфный, потому что все клоны из одного исходного источника ДНК.

На практике большое количество клонов оценивается для разных сайтов STS, и данные анализируются для упорядочивания различных клонов. Следующее таблица является примером таких данных. «+» означает, что СТС является продуктом. получен из этого клона, и «-» означает, что продукт не амплифицирован из клона.

| СТС Участок | |||||

|---|---|---|---|---|---|

| Клон | А | B | С | D | E |

1 | + | + | + | – | – |

2 | + | – | + | – | + |

3 | + | + | – | + | – |

4 | – | + | – | + | – |

Можете ли вы определить, что заказ E-C-A-B-D? Далее, относительный

порядок различных клонов может быть установлен. Следующее

тот заказ.

Следующее

тот заказ.

Оплата комиссии | Округ Карвер, Миннесота

Оплата комиссии | Карвер Каунти, МиннесотаПожалуйста, включите JavaScript в вашем браузере для лучшего взаимодействия с пользователем.

Департаменты »Судебные службы (испытательный срок)

Чтобы произвести оплату любого из перечисленных ниже сборов за испытательный срок, вам необходимо сначала создать учетную запись.

- Щелкните значок «Оплатить онлайн», чтобы внести плату за испытательный срок.

- Нажмите «Создать логин» под кнопкой логина, введите фамилию клиента, затем дату рождения клиента.

- Имя пользователя должно состоять минимум из 6 символов

- Пароль чувствителен к регистру

- Выберите 2 контрольных вопроса

- На странице портала оплаты сборов выберите сборы, введите сумму платежа и щелкните «Внести платеж».

- Щелкните Checkout. Введите способ оплаты. Нажмите кнопку «Далее.

- После принятия платежа вы увидите возможность распечатать квитанцию. Распечатайте квитанцию, она не будет отправлена вам по почте. Если вариант квитанции не появляется, позвоните в службу суда по телефону (952) 361-1460 .

- Сохраните свое имя пользователя и пароль для будущих платежей или баланса.

Если вы не первый раз входите в систему, используйте созданное вами имя пользователя и пароль.Если у вас есть вопросы или вы не можете создать учетную запись, позвоните по телефону (952) 361-1460.

Если вам назначен судебный штраф или реституция, свяжитесь с администрацией суда по телефону 952-361-1420. Этот способ оплаты не предназначен для возмещения ущерба или штрафов.

Принимаемые карты: Visa, MasterCard, Discover

.МЫ НЕ ПРИНИМАЕМ AMERICAN EXPRESS

| Перечень платы за испытательный срок | ||

|---|---|---|

| Тестирование взрослых на алкоголь / наркотики | Программа последствий Anoka | Комиссия за переадресацию |

| Учебный курс | Электронный контроль | Несовершеннолетний — положительный результат тестирования |

| Размещение вне дома | Испытательный срок | Досудебный выпуск |

| Психологическая оценка | Психосексуальная оценка | СТС |

| Терапия (индивидуальная, на дому) | Перевод условно | Суд ветеранов |

** Все комиссии могут быть изменены **

СТС

% PDF-1.6 % 39 0 объект > эндобдж 40 0 объект > эндобдж 83 0 объект > поток 2015-12-01T14: 20: 18-05: 002016-01-07T10: 08: 05-05: 00QuarkXPress (R) 9.54r12016-01-07T10: 08: 05-05: 00 %% DocumentProcessColors: Черный %% EndCommentsAcrobat Distiller 10.1.9 (Macintosh), приложение / pdf

НАСА — STS-103

Миссия: Третья миссия по обслуживанию космического телескопа ХабблСпейс шаттл: Discovery

Стартовая площадка: 39B

Запущен: 19 декабря 1999 г., 7:50:00 р.м. EST

Место посадки: Космический центр Кеннеди, Флорида,

Приземление: 27 декабря 1999 г., 19:01:34 EST

Взлетно-посадочная полоса: 33

Расстояние развертывания: 7005 футов

Время развертывания: 47 секунд

Революция: 119

Продолжительность миссии: 7 дней, 23 часа, 10 минут, 47 секунд

Высота орбиты: 317 морских миль

Наклонение орбиты: 28,45 градуса

Пройденные миль: 3,2 миллиона

Члены экипажа

Изображение выше: STS-103 Фотография экипажа с командиром Кертисом Л.Браун, пилот Скотт Дж. Келли, специалисты миссии Стивен Л. Смит, К. Майкл Фоул, Джон М. Грюнсфилд, Клод Николье и Жан-Франсуа Клервой. Кредит изображения: НАСА

Основные моменты запуска

Перед успешным запуском Discovery столкнулся с девятью задержками и очистками, в том числе механическими, а некоторые из-за погоды.

До того, как столкнуться с этими отсрочками, третья миссия по обслуживанию шаттла Хаббл была продвинута в графике миссии. Миссия по обслуживанию была первоначально запланирована на июнь 2000 года, но когда вышел из строя третий из шести гироскопов Хаббла, миссия была разделена на две отдельные миссии.Первая миссия, STS-103, была запланирована на 14 октября, а вторая миссия — на 2001 г. (Хабблу необходимо, чтобы работало по крайней мере три из шести гироскопов, чтобы телескоп мог точно указывать на далекие астрономические цели для научных наблюдений. .)

В середине августа менеджеры шаттлов решили расширить проверку проводки и техническое обслуживание всего парка шаттлов после того, как на борту Columbia были обнаружены проблемы с проводкой. Этот орбитальный аппарат был проинспектирован и обнаружил, что у него проблемы с проводкой после того, как во время запуска STS-93 23 июля 1999 года произошла неисправность.После инспекций Discovery была объявлена новая целевая дата запуска не ранее 28 октября (первая задержка запуска).

Из-за необходимости ремонта проводки дата планирования была перенесена не ранее 19 ноября (вторая задержка). Менеджеры шаттла решили сохранить возможность запускать сначала космическую радиолокационную топографическую миссию STS-103 или STS-99.

13 ноября вышел из строя четвертый гироскоп на телескопе Хаббла, и обсерватория была переведена в «безопасный режим», состояние покоя, в котором телескоп постоянно нацеливается на Солнце, чтобы обеспечить электроэнергией свои системы.

Когда ремонт Discovery подошел к концу, запуск был намечен на 2 декабря. Дата запуска была пересмотрена после того, как было обнаружено, что в главном двигателе № 3 застряло буровое долото длиной полдюйма. назначена дата 6 декабря (третья отсрочка). Выкатка на площадку продолжилась, и главный двигатель Discovery № 3 был заменен, пока орбитальный аппарат находился на площадке.

После того, как «Дискавери» достиг площадки, была обнаружена дополнительная поврежденная проводка, которая была обнаружена в шлангокабеле между орбитальным аппаратом и внешним резервуаром, и новая дата запуска — декабрь.9 был установлен для ремонта и тестирования (четвертая задержка). Затем запуск был сброшен на 11 декабря (пятая задержка). Новая контрольная дата позволила работникам KSC отметить праздник Благодарения.

Миссия снова была приостановлена после того, как во время закрытых проверок моторного отсека Discovery была обнаружена вмятина на магистрали главной двигательной установки, по которой идет жидкое водородное топливо для главных двигателей шаттла. Был установлен новый контрольный срок не ранее 16 декабря (шестая задержка).

К декабрю13 января рабочие на стартовой площадке 39B завершили инспекции и проверки утечек на замененной линии рециркуляции жидкого водорода шаттла Discovery, которая была заменена, и плановая дата была подтверждена 16 декабря.

Во вторник, 14 декабря 1999 г., начался обратный отсчет времени запуска для STS-103 начал работу по графику в 1:30. Позже в тот же день во время плановых проверок напорных трубопроводов внешнего резервуара был обнаружен подозрительный сварной шов. Чтобы убедиться, что использовались надлежащие сварочные материалы и процедуры, был проведен тщательный анализ процесса и документации, использованной при изготовлении линий.Было установлено, что тот же производитель выполнял сварные швы на 17-дюймовых трубопроводах подачи топлива и стойках в моторном отсеке AFT при постройке Discovery. Была вызвана 24-часовая задержка, чтобы дать команде шаттлов время также просмотреть протоколы производственного контроля для этих линий. Было определено, что сварные швы выполнены правильно, и запуск перенесен на 17 декабря (седьмая задержка).

17 декабря, с 80-процентной вероятностью неблагоприятных погодных условий, в 11:29 а. Началась цирогенная загрузка внешнего резервуара.м. СТАНДАРТНОЕ ВОСТОЧНОЕ ВРЕМЯ. Танковочные операции были завершены в 15:00. СТАНДАРТНОЕ ВОСТОЧНОЕ ВРЕМЯ. Обратный отсчет до запуска продолжался до отметки Т-минус 9 минут и задерживался из-за погодных условий. В 20:52 Директор по запуску EST отменил запуск из-за нарушения критериев фиксации запуска по погодным условиям, и запуск был перенесен на 18 декабря (восьмая задержка).

В связи с предсказанием плохой погоды 18 декабря команда управления миссией решила сохранить вариант запуска и перенесла запуск Discovery с 18 декабря на 3 декабря.19 в 19:50 EST (девятая задержка). 19 декабря 1999 года прогноз погоды был благоприятным, поэтому менеджеры шаттлов решили продолжить обратный отсчет времени запуска STS-103. Шаттл стартовал вовремя в начале 42-минутного окна. Чтобы гарантировать, что все летные и наземные системы были защищены к переходу к 2000 году, миссия была сокращена с 10 до 8 дней.

Основные моменты полета

STS-103 вернул космический телескоп Хаббл в рабочее состояние и модернизировал некоторые из его систем, что позволило обсерватории десятилетней давности подготовиться к началу второго запланированного десятилетия астрономических наблюдений.

Первые несколько дней 8-дневной миссии экипаж готовился к встрече и захвату космического телескопа Хаббл, а также к следующим трем выходам в открытый космос. После погони на 30 витках коммандер Браун и Келли переместили орбитальный аппарат в точку прямо под Хабблом, а затем двинулись вверх к нему. Специалист миссии Клервой схватил Хаббла с помощью роботизированной руки орбитального аппарата и поместил его в систему поддержки полета в задней части грузового отсека «Дискавери».

Выход в открытый космос № 1: Специалисты миссии Стивен Смит и Джон Грунсфельд совершили первый выход в открытый космос.Они провели многочисленные ремонтные работы, в том числе заменили три блока датчика скорости телескопа, каждый из которых содержал по два гироскопа. Они также установили шесть комплектов для повышения напряжения / температуры между солнечными панелями Хаббла и его шестью 10-летними батареями. Комплекты размером с сотовый телефон были разработаны для предотвращения перегрева или перезарядки этих батарей. Несколько второстепенных задач были оставлены невыполненными, например, снятие крупным планом комплектов для повышения напряжения / температуры. 8-часовой 15-минутный космический переход был вторым по величине после самого длинного космического перехода от Индевора по STS-49 в мае 1992 года.Несколько незначительных проблем помогли объяснить длину космической прогулки. Астронавтам было трудно снять один из старых RSU, открыть клапаны и снять колпачки с камеры ближнего инфракрасного диапазона и многообъектного спектрометра. В итоге задачи были выполнены.

EVA № 2: Во время второго выхода в открытый космос специалисты миссии Майкл Фоул и Клод Николье установили новый продвинутый компьютер — в 20 раз быстрее старого Хаббла — и новый датчик точного наведения весом 550 фунтов.Этот 8-часовой 10-минутный выход в космос стал третьим по длине в истории. После того, как все основные мероприятия были выполнены, диспетчеры сообщили, что питание достигло обоих новых единиц оборудования. «Мозги Хаббла заменены, — сказал специалист миссии Грюнсфельд. Примерно через 30 минут Хаббл начал думать этими новыми мозгами.

Выход в открытый космос № 3: Смит и Грюнсфельд снова объединились, чтобы совершить третий и последний выход в открытый космос. Как и первые два, он длился более 8 часов, что сделало его четвертым по продолжительности в истории.Команда установила передатчик, который отправляет научные данные с Хаббла на землю. Он заменил один, который вышел из строя в 1998 году. Астронавты использовали специальные инструменты, разработанные для этой задачи, поскольку передатчики, обычно очень надежные, не предназначались для замены на орбите. Смит и Грюнсфельд также установили твердотельный цифровой рекордер, заменив старый механический катушечный рекордер.

Хаббл был выпущен из грузового отсека «Дискавери» на Рождество.

Миссия STS-103 уже в третий раз в U.S. Космическая программа о том, что экипаж провел Рождество в космосе.

Космический центр НАСА имени Джона Ф. КеннедиВспоминая возвращение Джона Гленна в космос, OTD в 1998 г. «AmericaSpace

С 29 октября 1998 года Джон Гленн был (и остается) единственным семидесятилетним гражданином, когда-либо летавшим в космос. Фото: НАСАРекорды должны быть побиты, часто говорят, и обычно астронавты, которые устанавливают рекорды — будь то по возрасту, количеству полетов, совокупному времени, проведенному в космосе или внекорабельной активности (EVA), — хотят, чтобы они были побиты быстро.«Если мы не будем продолжать бить рекорды, — писал семикратный летчик Джерри Росс в своих мемуарах, Spacewalker , — мы не продвинемся вперед». Тем не менее, один рекорд был установлен более двух десятилетий назад и стоит до сих пор.

Джон Гленн, герой проекта «Меркурий» и первый американец, совершивший орбиту вокруг Земли, вернулся после многолетней карьеры в Сенате США и 29 октября 1998 года снова полетел на борту шаттла «Дискавери». При этом Гленн отправился в космос в грандиозном возрасте 77 лет. Даже сегодня, почти через четыре года после смерти Гленна, он сохраняет честь самого старого человека, когда-либо запущенного в небеса.

Видео предоставлено: Космический центр Кеннеди НАСА

Когда Гленн запустил девятидневный научно-исследовательский полет STS-95, он был более чем на десять лет старше следующего по возрасту астронавта в списке, и якобы причиной полета семидесятилетнего астронавта была явная причина. оценить влияние космических полетов на процесс старения. Однако отсутствие «повторяемости» этого подвига и единственной точки данных, предоставленных миссией Гленна, заставило многих критиков рассматривать это как не более чем рекламный ход.

Но сам космонавт в своей автобиографии John Glenn: A Memoir написал, что он продемонстрировал пожилым людям во всем мире, что жизненный опыт никоим образом не запрещен по возрасту. Он вспомнил, как в аэропорту столкнулся с пожилой парой, которая сказала ему, что STS-95 вдохновил их осуществить свою мечту — покорить гору Килиманджаро.

20 февраля 1962 года Джон Гленн стал первым человеком, совершившим полет на ракете Атлас во время первой пилотируемой орбитальной миссии Америки.Фото: НАСАС лета 1997 года ходили слухи о том, что Гленн, в то время бывший старшим сенатором-демократом от Огайо, готовился к запуску шаттла, более чем через три десятилетия после своего орбитального полета «Дружба-7».

«В начале 1995 года, — писал он, — я подготовился к дебатам по бюджету [НАСА], просмотрев последние материалы НАСА, включая книгу по космической физиологии и медицине , написанную тремя докторами НАСА. Пока я читал, мне выскочила диаграмма.Диаграмма описывает физическое воздействие на космонавтов в космосе, включая мышечные изменения, остеопороз, нарушение режима сна, нарушения равновесия, менее отзывчивую иммунную систему, сердечно-сосудистые изменения, потерю координации, снижение всасывания лекарств и питательных веществ и различия в закономерности распределения крови.

В феврале 1962 года Джон Гленн стал самым старым человеком, когда-либо побывавшим в космосе, в возрасте 40 лет. Трудно представить себе, что он будет ждать почти четыре десятилетия новой миссии и установит возрастной рекорд, который сохраняется и по сей день.Фото: НАСАПосле нескольких лет работы в Специальном комитете по проблемам старения Гленн задумался о возможности для пожилого человека отправиться в космос, чтобы оценить эти эффекты. По его мнению, такие исследования могут иметь серьезные последствия для будущих экипажей Международной космической станции (МКС), которые проведут на орбите много месяцев.

В конце 1995 года он впервые обратился к администратору НАСА Дэну Голдину с этой возможностью и был встречен с теплым энтузиазмом, но похоже, что поддержка Гленном президента Билла Клинтона в его усилиях по обеспечению переизбрания в 1996 году неизмеримо помогла его кампании. .

Джон Гленн показывает президенту Джону Ф. Кеннеди внутреннюю часть своей капсулы Friendship 7. Фото: НАСАПосле обсуждения идеи с президентом Гленн описал полет с Клинтоном в Огайо во время предвыборной кампании. «Мы возвращались в аэропорт, — писал Гленн, — когда [Клинтон] снова поднял эту тему. Он усмехнулся, наклонился и хлопнул меня по колену. «Я надеюсь, что этот полет у вас получится», — сказал он ».

Конечно, поддержки президента было недостаточно.Чтобы убедить нацию и мир в том, что это был не просто старый сенатор и американский герой, совершивший радостную поездку в космос, Гленну потребовалось обеспечить, чтобы его миссия имела собственный вес с точки зрения научных достижений. И эта «выгода» неоднократно подвергалась сомнению на протяжении многих лет, причем критики и сторонники находились по обе стороны забора.

Президент Билл Клинтон официально обращается к сотрудникам Космического центра Джонсона (АО) с экипажем STS-95 в апреле 1998 года. Фото: НАСА«Моя кампания по полету шаттла привела меня к докторуДжон Эйсольд, адмирал ВМС США, который был лечащим врачом Конгресса, — писал Гленн, — и имел офис в Капитолии ». В военно-морском госпитале Bethesda в Бетесде, штат Мэриленд, ему сделали обследование сердца, сканирование печени, почек и поджелудочной железы, МРТ всего тела и сканирование головы. В конце изнурительных испытаний Эйсольд сказал Гленну, что не видит никаких физических проблем, которые помешали бы бывшему астронавту снова полететь.

На следующей встрече с Дэном Голдином, неся его медицинские результаты в руке, Гленн подтвердил свой интерес.На этот раз Гольдин серьезно обратил внимание на его слова и поставил Гленну два условия: во-первых, его миссия должна быть научно ценной, а во-вторых, он должен быть в состоянии сдать все экзамены, требуемые астронавтами действующей службы, многие из которых были вдвое моложе. В книге John Glenn: A Memoir Гленн подчеркнул, что его жена Энни и взрослые дети были недовольны тем, что он снова летает. (Первоначальный ответ Энни был: «Над моим трупом!»)

Гленн готовится к одному из трех девятиминутных запусков центрифуги в Космическом центре Джонсона (АО) в Хьюстоне, штат Техас, в феврале 1998 года.Фото: НАСАОднако он неумолимо превращался из мечты в реальность. «Вернувшись в Вашингтон 15 января 1998 года, — писал Гленн, — помощник прервал встречу, сказав, что мне звонили». Это был Голдин. «Ты самый настойчивый человек, которого я когда-либо встречал», — сказал он. «Вы сдали все медицинские экзамены, наука хороша, и мы созвали завтра пресс-конференцию, чтобы объявить, что Джон Гленн возвращается в космос!»

Через три недели после того, как Гленн был объявлен о присоединении к миссии STS-95, в феврале 1998 года было объявлено об оставшейся части экипажа.Все, кроме одного, были ветеранами, но все были поражены своим товарищем по команде. Командору Курту Брауну было шесть лет, когда Гленн летал на своей миссии «Меркурий» и вспомнил «Дружба 7» как «большое, важное событие в моей жизни».

Астронавты STS-95 участвуют в дегустации еды в апреле 1998 года. Слева направо — Стив Робинсон, Чиаки Мукаи, задумчивая Энни Гленн, Джон Гленн и (в белой рубашке) командир Курт Браун. Фото: НАСА ПилотСтив Линдси был удивлен, когда даже встретил одного из первых астронавтов Семи Меркурия, не говоря уже о полетах в космос с одним из них.Специалист миссии Стив Робинсон считал свои шансы полететь с Гленном как «невозможные в квадрате», в то время как Скотт Паразински сравнил это с восхождением на Эверест с сэром Эдмундом Хиллари или игрой в бейсбол с Бейб Рут. «Для космонавта, — сказал Паразински, — это настолько захватывающе, насколько это возможно».

Вместе с первым национальным космонавтом Испании Педро Дуке и ветераном японского астронавта Чиаки Мукаи экипаж STS-95 из семи человек будет поддерживать более 80 экспериментов в герметичных условиях средней палубы Spacehab и шаттла Discovery.Более того, они развернут спутник SPARTAN для двухдневных наблюдений за физикой Солнца, прежде чем извлечь его и поддержать ряд других внешних полезных нагрузок.

Видео предоставлено Национальным космическим обществом.

Когда Discovery был запущен в 14:19 по московскому времени. 29 октября 1998 г. по восточному времени не менее четверти миллиона доброжелателей выстроились вдоль дорог и пляжей мыса Канаверал. Через несколько секунд после старта небольшая алюминиевая панель, расположенная под вертикальным стабилизатором шаттла и предназначенная для прикрытия тормозного парашюта, каким-то образом отделилась и отпала.

Хотя ожидалось, что его отсутствие не повлияет на миссию, менеджеры не могли быть уверены, был ли тормозной парашют поврежден или разрушен во время подъема. Следовательно, они решили не раскрывать парашют во время посадки 7 ноября, хотя Линдси было приказано быстро нажать переключатели ARM, DEPLOY и JETTISON, чтобы освободить его на взлетно-посадочной полосе, если возникнут проблемы.

29 октября 1998 года «Дискавери» с ревом полетит в космос. Фото: НАСАТем временем, через три часа после запуска — и используя свой позывной «Специалист по полезной нагрузке-2», Гленн отправил свое первое сообщение в Центр управления полетами, когда «Дискавери» пролетел над Гавайями.«Привет, Хьюстон, это PS2, и они заставили меня ненадолго выпрыгнуть из середины палубы», — сказал он. «Мы просто едем на Гавайи, и это просто великолепно».

В Центре управления полетами Capcom Боб Кербим ответил, что он рад, что Гленну понравилось шоу.

Впечатляющий вид на Землю из окон кормовой кабины Discovery. Фото: НАСА«Наслаждаться шоу — это правильно», — продолжил первый (и пока единственный) семидесятилетний астронавт в мире. Затем, цитируя знаменитую фразу из своей миссии «Дружба 7», он сказал: «Самое приятное — это … банальное старое утверждение, Zero-G, и я чувствую себя прекрасно, !» Менее чем через два часа, когда Гленн превысил четыре часа и 55 минут, которые он провел в полете на борту Friendship 7, Курт Браун отметил, что STS-95 помог сенатору удвоить время в журнале космического полета.

«Пусть запись покажет, — сообщил Браун, — что у Джона улыбка на лице, которая переходит от одного уха к другому, и мы еще не смогли удалить ее!» И эта улыбка оставалась на лице Гленна в течение следующих девяти дней.

ПОДПИСАТЬСЯ на AmericaSpace на Facebook и Twitter !

Как это:

Нравится Загрузка …

Представляем детализированные роли IAM для сервисных учетных записей

Здесь, в AWS, мы в первую очередь ориентируемся на потребности клиентов.В контексте управления доступом в Amazon EKS в выпуске № 23 нашей дорожной карты общедоступных контейнеров вы задали вопрос о детализированных ролях IAM в EKS. Чтобы удовлетворить эту потребность, сообщество разработало ряд решений с открытым исходным кодом, таких как kube2iam, kiam и контроллер IAM Zalando, что является отличной разработкой, позволяющей каждому лучше понять требования, а также ограничения различных подходов.

Пришло время интегрированного комплексного решения, гибкого и простого в использовании.Наша основная цель состояла в том, чтобы предоставить детализированные роли на уровне модуля, а не на уровне узла. Решение, которое мы придумали, также имеет открытый исходный код, поэтому вы можете использовать его с Amazon EKS при подготовке кластера с eksctl , где мы позаботимся о настройке, или вы можете использовать его с другими подходами Kubernetes DIY, такими как популярная установка копс .

Контроль доступа: IAM и RBAC

В Kubernetes на AWS работают два дополнительных режима управления доступом.AWS Identity and Access Management (IAM) позволяет назначать разрешения сервисам AWS: например, приложение может получить доступ к корзине S3. В контексте Kubernetes дополнительной системой для определения разрешений на ресурсы Kubernetes является управление доступом на основе ролей Kubernetes (RBAC). Полный сквозной пример может выглядеть следующим образом (мы рассмотрели это в предыдущем посте о Централизованном ведении журнала контейнеров с помощью Fluent Bit, где мы представили плагины вывода Fluent Bit):

ПРИМЕЧАНИЕ Если вы хотите освежить свои знания, посетите страницу ресурсов терминологии IAM и RBAC, которую мы собрали для этой цели.

Через настройки Kubernetes RBAC в роли pod-log-reader плагин Fluent Bit имеет разрешение на чтение журналов модулей NGINX. Поскольку он работает на экземпляре EC2 с ролью AWS IAM eksctl-fluent-bit-demo-nodegroup-ng-2fb6f1a-NodeInstanceRole-P6QXJ5EYS6, , к которому прикреплена встроенная политика, также разрешено записывать записи журнала в поток доставки Kinesis Data Firehose.

Как видно из рисунка выше, проблема теперь заключается в том, что все поды, запущенные на узле Kubernetes, имеют один и тот же набор разрешений — вышеупомянутая установка нарушает принцип наименьших привилегий и предоставляет злоумышленникам гораздо большую поверхность атаки, чем необходимо.

Можем ли мы сделать лучше? Да мы можем. Сообщество разработало инструменты, такие как kiam и kube2iam , для решения этой проблемы. Однако наш подход, IAM Roles for Service Accounts (IRSA) , отличается: мы сделали подов граждан первого класса в IAM . Вместо того, чтобы перехватывать запросы к API метаданных EC2 для выполнения вызова STS API для получения временных учетных данных, мы внесли изменения в API идентификации AWS для распознавания модулей Kubernetes.Объединив поставщика удостоверений OpenID Connect (OIDC) и аннотации учетной записи службы Kubernetes, теперь вы можете использовать роли IAM на уровне модуля.

Дальнейшее углубление в наше решение: доступ федерации OIDC позволяет вам брать на себя роли IAM через Secure Token Service (STS), включая аутентификацию с поставщиком OIDC, получая JSON Web Token (JWT), который, в свою очередь, может использоваться для предположения роль IAM. Kubernetes, с другой стороны, может выпускать так называемые прогнозируемые токены учетной записи службы, которые оказываются действительными OIDC JWT для подов.Наша установка оснащает каждый модуль токеном с криптографической подписью, который может быть проверен службой STS по выбранному вами провайдеру OIDC для установления личности модуля. Кроме того, мы обновили SDK AWS новым поставщиком учетных данных, который вызывает sts: AssumeRoleWithWebIdentity , обменивая токен OIDC, выпущенный Kubernetes, на учетные данные роли AWS.

Полученное решение теперь доступно в EKS, где мы управляем плоскостью управления и запускаем веб-перехватчик, отвечающий за внедрение необходимых переменных среды и прогнозируемого объема.Решение также доступно в настройке DIY Kubernetes на AWS; подробнее об этой опции можно найти ниже.

Чтобы воспользоваться преимуществами новой функции IRSA, необходимы следующие шаги на высоком уровне:

- Создайте кластер с

eksctlи включенной настройкой поставщика OIDC. Эта функция работает с кластерами EKS 1.13 и выше. - Создайте роль IAM, определяющую доступ к целевым сервисам AWS, например S3, и аннотируйте сервисный аккаунт с указанной ролью IAM.

- Наконец, настройте модули с помощью учетной записи службы, созданной на предыдущем шаге, и возьмите на себя роль IAM.

Давайте теперь внимательнее посмотрим, как именно эти шаги выглядят в контексте EKS. Здесь мы позаботились обо всей тяжелой работе, такой как включение IRSA или внедрение необходимого токена в модуль.

Установка с Amazon EKS и

eksctl Так как же использовать роли IAM для учетных записей служб (IRSA) в EKS? Мы постарались сделать его как можно проще, чтобы вы могли следить за ним в этом общем пошаговом руководстве.Далее мы предлагаем конкретный сквозной обход с использованием приложения, которое записывает данные в S3.

1. Создание кластера и поставщика идентификаторов OIDC

Сначала создайте новый кластер EKS v1.13, используя следующую команду:

$ eksctl создать кластер irptest

[ℹ] с использованием региона us-west-2

... Теперь давайте настроим поставщика идентификаторов OIDC (IdP) в AWS:

Примечание. Обязательно используйте версию eksctl > = 0.5,0

$ eksctl utils associate-iam-oidc-provider \

--name irptest \

--одобрить

[ℹ] с использованием региона us-west-2

[ℹ] создаст поставщика IAM Open ID Connect для кластера irptest в регионе us-west-2.

[✔] Создан провайдер IAM Open ID Connect для кластера «irptest» в «us-west-2» Если вы используете eksctl , значит, все готово и никаких дальнейших действий здесь не требуется. Вы можете сразу перейти к шагу 2.

В качестве альтернативы, например, при использовании CloudFormation для подготовки кластера EKS, вам придется создать OIDC IdP самостоятельно. Некоторые системы, такие как Terraform, предоставляют первоклассную поддержку для этого, в противном случае вам придется вручную создать IdP следующим образом:

Сначала получите URL-адрес поставщика удостоверений кластера, выполнив:

$ ISSUER_URL = $ (aws eks description-cluster \

--name irptest \

- кластер запросов.identity.oidc.issuer \

- выходной текст) Мы фиксируем вышеуказанный URL-адрес в переменной среды с именем ISSUER_URL , поскольку он нам понадобится на следующем шаге. Теперь создайте поставщика OIDC (показан ниже для нашего поставщика идентификаторов OIDC (AWS)), но вы также можете использовать свой собственный, как показано здесь:

$ aws iam create-open-id-connect-provider \

--url $ ISSUER_URL \

--thumbprint-list $ ROOT_CA_FINGERPRINT \

- список идентификаторов клиента sts.amazonaws.com ПРИМЕЧАНИЕ Как получить

ROOT_CA_FINGERPRINTзависит от поставщика OIDC; для AWS см. раздел «Получение отпечатка корневого ЦС для поставщика удостоверений OpenID Connect» в документации.

2. Настройка учетной записи службы Kubernetes и роли IAM

Затем мы создаем учетную запись службы Kubernetes и настраиваем роль IAM, которая определяет доступ к целевым службам, таким как S3 или DynamoDB.Для этого неявно нам также необходимо иметь политику доверия IAM, позволяющую указанной учетной записи службы Kubernetes взять на себя роль IAM. Следующая команда выполняет все эти шаги одновременно:

$ eksctl создать iamserviceaccount \

--name my-serviceaccount \

--namespace по умолчанию \

--cluster irptest \

--attach-policy-arn arn: aws: iam :: aws: policy / AmazonS3ReadOnlyAccess \

--одобрить

[ℹ] 1 задача: {2 последовательных подзадачи: {создать стек дополнений "eksctl-irptest-addon-iamsa-default-my-serviceaccount", создать ServiceAccount: default / my-serviceaccount}}

[ℹ] развертывание стека "eksctl-irptest-addon-iamsa-default-my-serviceaccount"

[✔] создать все роли и сервисный аккаунт Под капотом вышеуказанная команда выполняет две вещи:

- Он создает роль IAM, что-то вроде

eksctl-irptest-addon-iamsa-default-my-serviceaccount-Role1-U1Y90I1RCZWBи присоединяет к ней указанную политику, в нашем случаеarn: aws: iam :: aws: policy / AmazonS3ReadOnlyAccess. - Он создает учетную запись службы Kubernetes, здесь

my-serviceaccount, и аннотирует учетную запись службы с указанной ролью IAM.

- Он создает роль IAM, что-то вроде

Следующая последовательность команд интерфейса командной строки эквивалентна шагам, которые выполняет eksctl create iamserviceaccount для вас:

# ШАГ 1: создайте роль IAM и прикрепите целевую политику:

$ ISSUER_HOSTPATH = $ (echo $ ISSUER_URL | cut -f 3- -d '/')

$ ACCOUNT_ID = $ (aws sts get-caller-identity --query Account --output text)

$ PROVIDER_ARN = "arn: aws: iam :: $ ACCOUNT_ID: oidc-provider / $ ISSUER_HOSTPATH"

$ cat> irp-trust-policy.json << EOF

{

«Версия»: «2012-10-17»,

"Заявление": [

{

«Эффект»: «Разрешить»,

"Главный": {

"Федеративный": "$ PROVIDER_ARN"

},

"Действие": "sts: AssumeRoleWithWebIdentity",

"Условие": {

"StringEquals": {

"$ {ISSUER_HOSTPATH}: sub": "system: serviceaccount: default: my-serviceaccount"

}

}

}

]

}

EOF

$ ROLE_NAME = s3-reader

$ aws iam create-role \

--role-name $ ROLE_NAME

--assume-role-policy-document file: // irp-trust-policy.json

$ aws iam update-accept-role-policy \

--role-name $ ROLE_NAME \

--policy-document файл: //irp-trust-policy.json

$ aws iam att-role-policy \

--role-name $ ROLE_NAME \

--policy-arn arn: aws: iam :: aws: policy / AmazonS3ReadOnlyAccess

$ S3_ROLE_ARN = $ (aws iam get-role \

--role-name $ ROLE_NAME \

--query Role.Arn --output text)

# ШАГ 2: создайте сервисный аккаунт Kubernetes и аннотируйте его ролью IAM:

$ kubectl create sa my-serviceaccount

Добавить аннотацию $ kubectl в аккаунт my-serviceaccount.amazonaws.com/role-arn=$S3_ROLE_ARN Теперь, когда мы рассмотрели аспекты идентификации и настроили учетную запись службы и роль IAM, мы можем перейти к использованию этой настройки в контексте модуля.

3. Настройка модуля

Помните, что учетная запись службы является идентификатором вашего приложения по отношению к серверу API Kubernetes, а модуль, на котором размещено ваше приложение, использует указанную учетную запись службы.

На предыдущем шаге мы создали учетную запись службы под названием my-serviceaccount , поэтому давайте используем ее в спецификации модуля.Учетная запись сервиса должна выглядеть следующим образом (отредактировано для удобства чтения):

$ kubectl get sa my-serviceaccount -o yaml

apiVersion: v1

вид: ServiceAccount

метаданные:

аннотации:

eks.amazonaws.com/role-arn: arn: aws: iam :: 123456789012: role / eksctl-irptest-addon-iamsa-default-my-serviceaccount-Role1-UCGG6NDYZ3UE

имя: my-serviceaccount

пространство имен: по умолчанию

секреты:

- имя: my-serviceaccount-token-m5msn Используя serviceAccountName: my-serviceaccount в манифесте развертывания, теперь мы можем настроить поды, которые он контролирует, использовать учетную запись службы, которую мы определили выше.Глядя на развертывание, вы должны найти что-то вроде следующего (отредактировано для удобства чтения):

apiVersion: apps / v1

вид: Развертывание

метаданные:

ярлыки:

запустить: myapp

имя: myapp

спецификация:

...

шаблон:

...

спецификация:

serviceAccountName: my-serviceaccount

контейнеры:

- изображение: myapp: 1.2

имя: myapp

... Теперь мы можем, наконец, создать развертывание с kubectl apply, , и результирующие поды должны выглядеть примерно так (опять же, отредактировано для удобства чтения):

apiVersion: apps / v1

вид: Стручок

метаданные:

имя: myapp

спецификация:

serviceAccountName: my-serviceaccount

контейнеры:

- имя: myapp

изображение: myapp: 1.2

env:

- имя: AWS_ROLE_ARN

значение: arn: aws: iam :: 123456789012: role / eksctl-irptest-addon-iamsa-default-my-serviceaccount-Role1-UCGG6NDYZ3UE

- имя: AWS_WEB_IDENTITY_TOKEN_FILE

значение: /var/run/secrets/eks.amazonaws.com/serviceaccount/token

объем

- mountPath: /var/run/secrets/eks.amazonaws.com/serviceaccount

имя: aws-iam-token

readOnly: правда

объемы:

- имя: aws-iam-token

прогнозируется:

defaultMode: 420

источники:

- serviceAccountToken:

Аудитория: ст.amazonaws.com

expirationSeconds: 86400

путь: токен В приведенном выше примере вы можете видеть, что изменяющийся контроллер допуска, который мы запускаем в EKS (через веб-перехватчик), автоматически вводил переменные среды AWS_ROLE_ARN и AWS_WEB_IDENTITY_TOKEN_FILE , а также том aws-iam-token . Все, что вам нужно было сделать, это аннотировать сервисный аккаунт my-serviceaccount . Кроме того, вы можете видеть, что временные учетные данные от STS по умолчанию действительны в течение 86400 секунд (т.е.е., 24ч).

Если вы не хотите, чтобы контроллер допуска изменял ваши модули, вы можете вручную добавить переменные среды AWS_WEB_IDENTITY_TOKEN_FILE и AWS_ROLE_ARN со значениями предполагаемого местоположения токена учетной записи службы и предполагаемой роли. Кроме того, вам также нужно будет добавить параметр volume и volumeMounts в модуль с прогнозируемым токеном учетной записи службы, см. Документацию Kubernetes для справки.

Последним необходимым шагом является то, что модуль через свою учетную запись службы принимает на себя роль IAM.Это работает следующим образом: федерация OIDC позволяет пользователю принимать на себя роли IAM с помощью Secure Token Service (STS), эффективно получая веб-токен JSON (JWT) через поток OAuth3, который можно использовать для принятия роли IAM с поставщиком OIDC. Затем в Kubernetes мы используем прогнозируемые токены сервисных учетных записей, которые являются действительными OIDC JWT, предоставляя каждому модулю токен с криптографической подписью, который может быть проверен STS по отношению к поставщику OIDC для установления личности. В SDK AWS добавлен новый поставщик учетных данных, который вызывает sts: AssumeRoleWithWebIdentity , обменивая токен OIDC, выпущенный Kubernetes, на учетные данные роли AWS.Чтобы эта функция работала правильно, вам необходимо использовать версию SDK, которая больше или равна значениям, указанным ниже:

Если вы (еще) не используете одну из вышеперечисленных версий SDK или (пока) не можете выполнить миграцию, вы можете сделать приложение совместимым с IRSA (в модуле), используя следующий рецепт. В качестве предварительного условия вам потребуются установленные AWS CLI и jq, например, так:

$ JQ = / usr / bin / jq && curl https://stedolan.github.io/jq/download/linux64/jq> $ JQ && chmod + x $ JQ

$ curl https: // bootstrap.pypa.io/get-pip.py -o get-pip.py && python get-pip.py

$ pip install awscli --upgrade Теперь вы можете выполнить вызов sts: AssumeRoleWithWebIdentity вручную:

$ aws sts предположить роль с веб-идентичностью \

--role-arn $ AWS_ROLE_ARN \

--role-имя-сеанса mh9test \

--web-identity-token файл: // $ AWS_WEB_IDENTITY_TOKEN_FILE \

--duration-секунды 1000> /tmp/irp-cred.txt

$ export AWS_ACCESS_KEY_ID = "$ (cat / tmp / irp-cred.txt | jq -r ".Credentials.AccessKeyId") "

$ export AWS_SECRET_ACCESS_KEY = "$ (cat /tmp/irp-cred.txt | jq -r" .Credentials.SecretAccessKey ")"

$ export AWS_SESSION_TOKEN = "$ (cat /tmp/irp-cred.txt | jq -r" .Credentials.SessionToken ")"

$ rm /tmp/irp-cred.txt ПРИМЕЧАНИЕ В приведенном выше случае временные учетные данные STS действительны в течение 1000 секунд, указанных в параметре

--duration-seconds, и вам нужно будет обновить их самостоятельно. Также обратите внимание, что имя сеанса произвольно, и каждый сеанс не имеет состояния и независим; то есть: токен содержит все соответствующие данные.

Разобравшись с общей настройкой, давайте теперь рассмотрим конкретный сквозной пример, демонстрирующий IRSA в действии.

Пример пошагового руководства по использованию

В этом пошаговом руководстве мы покажем вам от начала до конца, как использовать IRSA (роли IAM для учетных записей служб) для приложения, которое принимает входные данные от стандартного ввода и записывает данные в корзину S3 с ключом времени создания.

Чтобы демонстрационное приложение S3 Echoer работало на EKS, вкратце, мы должны настроить кластер с поддержкой IRSA, создать корзину S3 и включить IRSA для модуля, в котором работает приложение, а затем запустить модуль, который пишет в ведро S3.

Начнем с клонирования репозитория демонстрационного приложения в локальный каталог:

$ git clone https://github.com/mhausenblas/s3-echoer.git && cd s3-echoer Далее создаем кластер EKS и включаем в нем IRSA:

$ eksctl создать кластер --approve

$ eksctl utils associate-iam-oidc-provider --name s3echotest --approve Теперь мы определяем необходимые разрешения для приложения, создавая роль IAM и аннотируя учетную запись службы, которую будет использовать модуль:

$ eksctl создать iamserviceaccount \

--name s3-echoer \

--cluster s3echotest \

--attach-policy-arn arn: aws: iam :: aws: policy / AmazonS3FullAccess

- утвердить На этом этапе у нас есть все части: теперь мы создаем целевое ведро, в которое хотим писать, и запускаем приложение S3 Echoer как разовое задание Kubernetes, например:

$ TARGET_BUCKET = irp-test-2019

$ aws s3api create-bucket \

--bucket $ TARGET_BUCKET \

--create-bucket-configuration LocationConstraint = $ (aws настраивает область получения) \

--region $ (aws настроить получить регион)

$ sed -e "s / TARGET_BUCKET / $ {TARGET_BUCKET} / g" s3-echoer-job.yaml.template> s3-echoer-job.yaml

$ kubectl применить -f s3-echoer-job.yaml

ПРИМЕЧАНИЕ Убедитесь, что вы используете другое значение для

$ TARGET_BUCKET, чем показано здесь, поскольку имена сегментов S3 должны быть глобально уникальными.

Наконец, чтобы проверить, была ли запись в корзину успешной, выполните следующие действия:

$ aws s3api list-objects \

--bucket $ TARGET_BUCKET \

--query 'Содержание [].{Ключ: Ключ, Размер: Размер} '

[

{

«Ключ»: «s3echoer-1565024447»,

«Размер»: 27

}

] Вот как разные части AWS IAM и Kubernetes работают вместе, чтобы реализовать IRSA в EKS (пунктирные линии - действия, сплошные - свойства или отношения):

На рисунке выше много чего происходит, давайте рассмотрим это шаг за шагом:

- Когда вы запускаете приложение S3 Echoer с

kubectl, примените -f s3-echoer-job.yaml, манифест YAML отправляется на сервер API с настроенным веб-перехватчиком Amazon EKS Pod Identity, который вызывается на этапе изменения допуска. - Задание Kubernetes использует служебную учетную запись

s3-echoer, установленную черезserviceAccountName. - Поскольку учетная запись службы имеет аннотацию

eks.amazonaws.com/role-arn, веб-перехватчик вводит необходимые переменные среды (AWS_ROLE_ARNиAWS_WEB_IDENTITY_TOKEN_FILE) и настраиваетaws-iam-token. модуль, которым руководит работа. - Когда приложение S3 Echoer обращается к S3, пытаясь записать данные в корзину, Go SDK с поддержкой IRSA, который мы здесь используем, выполняет вызов

sts: accept-role-with-web-identity, чтобы принять на себя роль IAM, которая имеет прикрепленную управляемую политикуarn: aws: iam :: aws: policy / AmazonS3FullAccess. Он получает временные учетные данные, которые он использует для завершения операции записи S3.

Если вы хотите самостоятельно изучить пространство управления доступом, узнав, как роли IAM, учетные записи служб и т. Д.подключены, вы можете использовать rbIAM, инструмент, который мы написали специально для унифицированного исследования пространства IAM / RBAC. Например, для демонстрации S3 Echoer фрагмент rbIAM в действии выглядит следующим образом:

Вот и все! В приложении S3 Echoer мы продемонстрировали, как использовать IRSA в EKS, и показали, как различные сущности в IAM и Kubernetes работают вместе для реализации IRSA. Не забудьте очистить с помощью kubectl delete job / s3-echoer.

Открытый исходный код для победы: используйте с DIY Kubernetes на AWS

Теперь, когда вы знаете, как использовать IRSA в EKS, вам может быть интересно, можно ли использовать его для DIY Kubernetes на AWS, например, если вы управляете своими кластерами Kubernetes с копейками . Мы открыли исходный код нашего решения, поэтому вы можете, помимо управляемого решения с EKS, использовать его в своих собственных настройках: ознакомьтесь с aws / amazon-eks-pod-identity-webhook, веб-перехватчиком Amazon EKS Pod Identity, вызываемым сервер API в фазе изменяющегося допуска.

Из репозитория GitHub вы можете узнать, как установить и настроить его в своей собственной среде:

Чтобы начать использовать IRSA в своей собственной настройке Kubernetes, следуйте инструкциям в репозитории Amazon EKS Pod Identity Webhook на GitHub, чтобы настроить веб-перехватчик и сообщить нам, как это происходит.

Следующие шаги

Учитывая спрос и тот факт, что мы открыли исходный код необходимых компонентов, мы, естественно, рады поделиться этим с вами и позволить вам испытать его на своих собственных кластерах.Мы продолжим улучшать IRSA, отвечая на общие запросы сообщества, включая (но не ограничиваясь) поддержку ролей для разных учетных записей, поддержку нескольких профилей и использование токенов для взаимодействия с другими системами, то есть с сервисами, не относящимися к AWS, для Например, если вы хотите получить доступ к Jenkins или Vault, запущенным в EKS.

Сообщите нам, если что-то пойдет не так, как вы ожидаете, а также оставьте здесь свой отзыв, комментарий или откройте проблему в дорожной карте AWS Containers на GitHub.

Блог по безопасностиSTS | Услуги по обучению безопасности

Обучение технике безопасности - важная часть любого бизнеса.Не только для тех, кто попадает в замкнутые пространства или другие опасные атмосферы, но и для тех, кто собирается в официальный офис, больницу или что-то среднее. Тренинг по технике безопасности - это фраза, часто используемая для описания учебных материалов, разработанных для обучения стандартам безопасности и гигиены труда, разработанным различными органами, регулирующими безопасность, такими как OSHA (Управление по охране труда), ANSI (Американский национальный институт стандартов), EPA (Агентство по охране окружающей среды ) или DOL (Министерство труда).Работодатели в Соединенных Штатах несут юридическую ответственность за ознакомление сотрудников со всеми стандартами безопасности на рабочем месте и опасностями, с которыми их сотрудники могут столкнуться во время работы. Этому требованию отвечает надлежащая подготовка по вопросам безопасности, будь то через работодателя или стороннего подрядчика.

Каковы преимущества обучения технике безопасности? Что ж, соответствующее обучение технике безопасности может быть связано со снижением следующих показателей:- количество раненых и погибших

- имущественный ущерб

- юридическая ответственность

- болезней

- Требования о компенсации работникам

- пропущенные работы

Для того, чтобы обучение технике безопасности было успешным, участники должны продемонстрировать знание стандарта и того, как он применяется к их конкретной работе.Правильно представленный квалифицированным инструктором, он может способствовать формированию сильной культуры безопасности на рабочем месте, при которой опытные сотрудники соблюдают надлежащие правила и рекомендации по безопасности и помогают продвигать то же самое для новых сотрудников. Это достигается как хорошими, заботящимися о безопасности сотрудников, так и солидными инструкторами, которые поддерживают вовлеченность сотрудников и поддерживают актуальность и не слишком универсальность своей программы обучения.

Но что происходит, если вы пренебрегаете обучением технике безопасности на рабочем месте? В дополнение к потенциальному увеличению перечисленных выше вещей, вот несколько раз работодатели чувствовали укол в своей финансовой прибыли.Ниже я перечислил ссылки OSHA, о которых сообщалось в июне-августе 2015 года за нарушения, связанные с пренебрежением инструкциями по безопасности для своих сотрудников. Гораздо дешевле нанять кого-то для обучения, если вы не можете справиться с этим самостоятельно, чем ждать, пока OSHA наложит на вас соответствующие штрафы.

Компания: Bigston Corporation

Место инспекции: деревня Элк-Гроув, Иллинойс

Дата обнаружения: 5 марта 2015 г.

Тип нарушения: Серьезное

29 CFR 1910.134 (k) (1): Работодатель не проводил обучение респираторам, которое гарантировало бы, что каждый сотрудник может продемонстрировать знание пунктов, указанных в разделах (i) - (vii).

Штраф: 4 200,00 $

Источник

Компания: Grimco Inc.

Место проверки: Акрон, Огайо

Дата обнаружения: 3 июня 2015 г.

Тип нарушения: Серьезное

29 CFR 1910.147 (c) (7) (i): Работодатель не проводил обучение, чтобы гарантировать, что цель и функция программы контроля энергопотребления понятны сотрудникам и что знания и навыки, необходимые для безопасного применения, использования, и снятие контроля энергопотребления приобретается сотрудниками.

Штраф: $ 7,000.00

Источник

Компания: Wilbert, Inc.

Место инспекции: Бельвью, Огайо

Дата обнаружения: 2 февраля 2015 г.

Тип нарушения: Серьезное

29 CFR 1910.174 (c) (7) (i): Работодатель не проводил адекватного обучения, чтобы гарантировать, что цель и функция программы контроля энергопотребления были поняты сотрудниками.

Штраф: $ 7,000.00

Источник

Компания: Д.R. Diedrich & Co.

Место инспекции: Милуоки, Висконсин

Дата обнаружения: февраль 2015 г.

Тип нарушения: Серьезное

29 CFR 1910.174 (c) (7) (i) (A): Уполномоченный (ые) сотрудник (ы) не прошел обучение по распознаванию применимых опасных источников энергии, типа и величины энергии, доступной на рабочем месте, и методов и средства, необходимые для энергетической изоляции.

Штраф: 6 300,00 $

Источник

Компания: Ansley Metal Fabrication and Repair

Место проверки: Доналсонвилль, Джорджия

Дата обнаружения: 26 марта 2015 г.

Тип нарушения: Серьезное

29 CFR 1926.761 (b): Работодатель не обучал каждого работника, подвергающегося опасности падения, в соответствии с требованиями 29 CFR 1926.761.

Штраф: $ 4 900,00

Источник

Компания: New Homes Construction, Inc.

Место инспекции: Медфорд, Нью-Джерси

Дата обнаружения: 12 февраля 2015 г.

Тип нарушения: Серьезное

29 CFR 1926.503 (a) (2): Работодатель не гарантировал, что каждый работник, подвергающийся опасности падения, прошел обучение у компетентного лица, имеющего квалификацию в областях, указанных в 29 CFR 1926.503 (a) (2) (i) - (viii).

Штраф: 3 080,00 $

Тип нарушения: Серьезное

29 CFR 1926.1060 (a): Работодатель не предоставил программу обучения для каждого сотрудника, использующего лестницы и лестницы, если это необходимо, чтобы обучить каждого сотрудника процедурам, которым необходимо следовать, чтобы минимизировать опасности, связанные с лестницами и лестницами.

Штраф: 3 080,00 $

Источник

Компания: Elite Storage Solutions, LLC

Место проверки: Монро, Джорджия

Дата обнаружения: 28 января 2015 г.

Тип нарушения: Серьезное

29 CFR 1910.147 (c) (7) (i): Работодатель не проводил обучение, чтобы гарантировать, что цель и функция программы контроля энергопотребления понятны сотрудникам и что знания и навыки, необходимые для безопасного применения, использования и удаления управление энергопотреблением приобретается сотрудниками.

Штраф: $ 7,000.00

Тип нарушения: Серьезное

29 CFR 1910.157 (g) (l): Образовательная программа не была предусмотрена для всех сотрудников, чтобы ознакомить их с общими принципами использования огнетушителей и опасностями, связанными с тушением пожара на начальной стадии.Работодатель ожидал, что сотрудники будут использовать огнетушители для тушения пожаров на начальном уровне, но не реализовал программу обучения использованию огнетушителей.

Штраф: 5 500,00 $

Источник

Как видите, указанные выше суммы штрафа обычно не являются достаточно высокими, чтобы гарантировать закрытие дверей вашей компании, но они, безусловно, повлияют на вашу прибыльность. Еще важнее осознание того, что после выплаты штрафа вам все равно придется заплатить и за обучение.Что может эффективно удвоить начальные затраты, если вы в первую очередь обучите своих сотрудников. Это число даже не приняло бы во внимание потенциальное увеличение требований о компенсации, материальный ущерб, пропущенные работы, травмы, юридические обязательства и все остальное, о чем говорилось ранее. Помните также, что OSHA упростила возможность анонимно указать им на небезопасное рабочее место. Один телефонный звонок или электронное письмо теперь может намного легче указать инспектору причину визита. Вы всегда должны серьезно относиться к жалобам сотрудников.В случае с двумя последними источниками вы можете видеть, что два штрафа за обучение могут складываться. Если вы ожидаете, что ваши сотрудники будут использовать предоставленные огнетушители, вы должны обучить их правильному использованию и обязательно назначить кого-то, кто будет проверять их ежемесячно. Последнее, что следует отметить, - это компания, у которой не было квалифицированного специалиста для обучения своих сотрудников; Если вы обучаете своих сотрудников самостоятельно или в компании, убедитесь, что вы (или кто-либо другой, проводящий обучение по технике безопасности) имеете соответствующую квалификацию. Вы можете решить, что лучше всего нанять стороннего человека или компанию для проведения обучения по технике безопасности, но, опять же, убедитесь, что они обладают соответствующей квалификацией для проведения обучения.

Чтобы найти штрафы по СТС, нужно указать номер документа, а также номер водительского удостоверения. На экране появится информация о действующих штрафах. Задолженность можно погасить сразу, предлагается несколько вариантов перечисления денежных средств. Подробно данный способ рассмотрен в этой статье;

Чтобы найти штрафы по СТС, нужно указать номер документа, а также номер водительского удостоверения. На экране появится информация о действующих штрафах. Задолженность можно погасить сразу, предлагается несколько вариантов перечисления денежных средств. Подробно данный способ рассмотрен в этой статье; И для этого потребуется СТС, водительское удостоверение или регистрационный номерной знак.

И для этого потребуется СТС, водительское удостоверение или регистрационный номерной знак.

Вам придет сообщение на электронную почту или появится соответствующий значок в приложении. Это позволяет произвести оплату без задержек в срок, когда предусмотрена скидка в размере 50%.

Вам придет сообщение на электронную почту или появится соответствующий значок в приложении. Это позволяет произвести оплату без задержек в срок, когда предусмотрена скидка в размере 50%.